ウクライナを狙う破壊的マルウェアとは?

株式会社CyCraft Japan

※本研究報告は台湾政府のCCoE(Cyber Security Center of Excellence)との共同研究によるものである。

ロシア・ウクライナ戦争は、物理的な戦場だけでなく、ネット空間の戦場でも、激しい戦いに発展している。今回、ウクライナの組織を標的にした破壊的なマルウェアがインターネット上で複数存在していることが、研究者によって確認された。 その中の1つである「HermeticWiper」は、通常のソフトウェアの機能を悪用し、LoLBin(Living Off the Land Binaries)のような一般的なハッキング手法と同様にディスクを上書きし、ホワイトリストやネットワーク攻撃シグネチャからの検出・防御が困難なものにするマルウェアだ。 「WhisperGate」と「HermeticWiper」は破壊的なマルウェアで、「HermeticRansom」は同じハッカーチームが開発し、ランサムウェア攻撃を装ったもののだが、その真の目的は金銭ではなく、国家に雇われた犯罪組織が真の目的を隠すために使用されているマルウェアではないかと示唆されている。

このような破壊的なサイバー攻撃は、組織の日常業務に直接影響を与え、ときには業務を停止させることさえある。そして、その後の修復にかかるコストや時間の損害は当然のことながら、ネット上のスパイ(=サイバースパイ)行為より大きな影響を組織に与えるのだ。 このことから、ウクライナと同じくサイバー戦争の最前線にある台湾は、これに関連する攻撃を警戒し、識別、保護、検出、対応、復旧の能力を向上させる必要があるのだ。

研究者の解説

ロシアとウクライナの軍事衝突が勃発し、ネット空間でも攻撃活動が活発化した。 しかし、APT攻撃によく見られるサイバースパイ行為とは異なり、ロシア・ウクライナ戦争中に発生した破壊的な攻撃は、軍事衝突中の日常業務を妨害し、復旧不可能などの大きな損害を与えるために、相手国の主要組織を標的とすることが多かった。最近、マイクロソフトが「WhisperGate」を、セキュリティベンダーのESET社とSentinel社が「HermeticWiper」という2種類の破壊的マルウェアを発見し、さらに調査を行った結果、攻撃者は、マスターブートレコード(MBR)の消去、DeviceIoControl機能によるディスク内容の上書き、ディスクユーティリティソフトの悪用、プログラムの上書きなど異なるメカニズムで破壊的マルウェアを実行することが判明した。

1, 概要

米国連邦捜査局(FBI)とサイバーセキュリティー・インフラセキュリティー庁(CISA)は、ロシア・ウクライナ戦争中に使用されたウクライナの組織内のコンピュータシステムを破壊するための破壊的かつ悪質なソフトウェアプログラムについて共同警告を発表した。 その中でも、「WhisperGate」と「HermeticWiper」の2種類のマルウェアが特に指摘されていた。

そして研究者は、2022年1月15日、「WhisperGate」がウクライナの組織を標的にしていることを発見し、その背後にある組織は「DEV-0586」であると仮定した。さらに 1月23日に、別の破壊的マルウェア「HermeticWiper」がウクライナの組織内コンピューターに展開され、システムを麻痺させていることがわかった。

2, 技術分析

以下は、「WhisperGate」と「HermeticWiper」のそれぞれの解析結果である。

A. WhisperGate

WhisperGateは、実際には2段階のファイルを含んだマルウェアだ。 第一段階の「stage1.exe」は、主にImpacketツールによって監視・起動される。stage1.exeは、OSの起動を担うMBR(Master Boot Record)を直接上書きし、身代金要求メッセージを残す。 このマルウェアは、マスターブートレコードの破損により、システムの起動を不可能にする。

第2段階の「stage2.exe」は、.DOCX, .PPTX, VMX.などの特定の拡張子のファイルをメインディレクトリから検索し、ファイルの破壊を行うプログラムである。

B. HermeticWiper

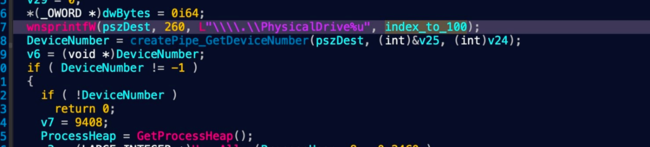

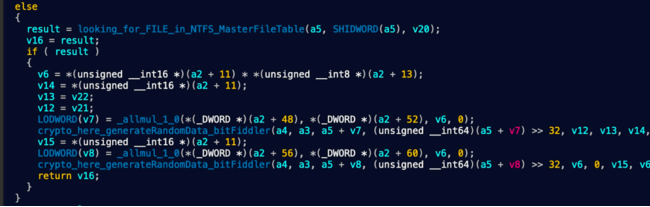

破壊的マルウェア HermeticWiperは、別のマルウェアである HermeticWizardを使用したアクターに関連がある。 HermeticWiperは、まずVSS(Volume Shadow Copy Service)を麻痺させ、次に¥¥.¥PhysicalDrive[drive_index]を介して物理ハードディスクデバイスをリストアップする。

物理的なハードディスク装置が見つかると、乱数生成関数が呼び出され、512バイトの乱数が生成される。 この生成された番号を使って、マスターブートレコード(MBR)の最初の512バイトが上書きされる。 さらに、HermeticWiperは、NTFS(New Technology File System)のマスターファイルテーブル(MFT)を解析し、MFT、$Bitmap、$LogFileなどの特定のファイルやレジストリキー(NTUSER*など)を含むファイルを検索して上書きする。

3, 予防措施

本レポートで分析したマルウェアについて、いくつかの予防措置を提示する。

A. 米国連邦捜査局(FBI)とサイバーセキュリティー・インフラセキュリティー庁(CISA)による共同レポートでは、ロシア・ウクライナ戦争時に使用された破壊的マルウェアの手法、技術、プログラム (Terrorist Tactics, Techniques, and Procedures, TTPs)を報告しており、企業が自社の情報セキュリティ状況を確認する際の参考にすべきと呼びかけている。

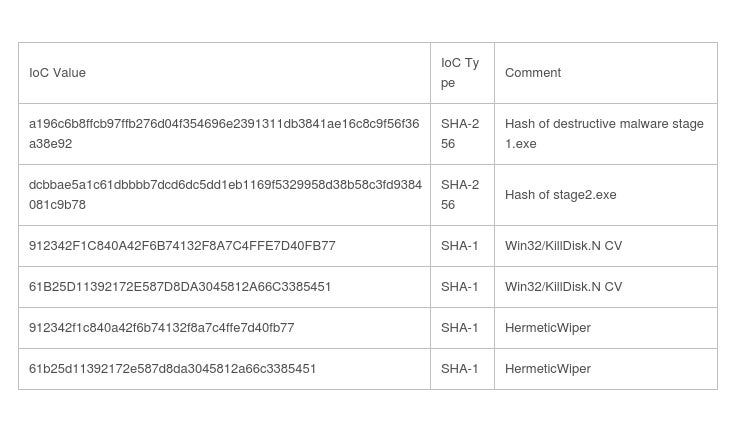

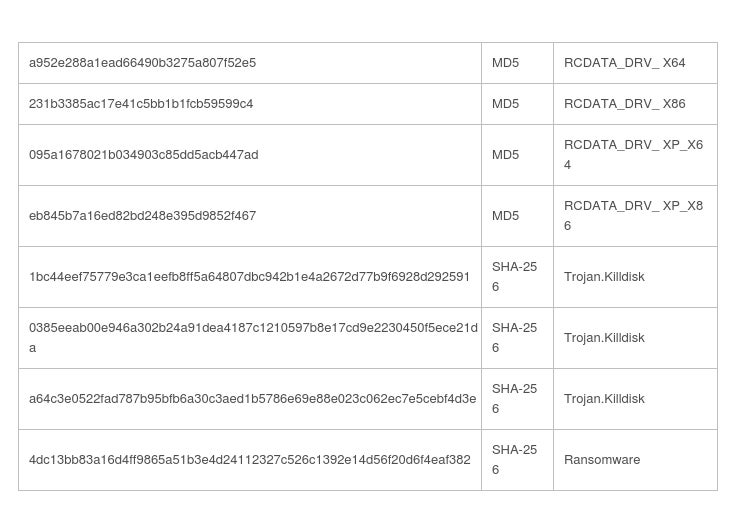

B. 本レポート末尾に記載したIoC情報を活用し、システム侵害の兆候を確認することができる。 これらのIoC情報は、エンドポイントやネットワークセキュリティ機器に入力し、ハンティングやブロックの設定を行うことも可能だ。

C. サイバー脅威インテリジェンスを活用することも有効だ。攻撃によく使用される手法を迅速に特定し、それに対する防御策を設定することに役立つ。

D. アプリケーション制御ソフトを導入し、ユーザーが実行できるアプリケーションを制限する。

E. 脆弱性の存在は、ハッカーにとって有利に働くことも多い。 システムベンダーから脆弱性のパッチがリリースされたら、すぐにOS、アプリケーション、ファームウェアなどにインストールする必要がある。

F. 多要素認証(MFA)を取り入れる。また、最小権限の原則を実施する。

G. MBR/VBRの上書きされないようにするため、各種セキュリティ製品を含む何らかのMBR/VBR保護機構を導入するか、MicrosoftのDefenderでControlled folder accessを有効にし、ホワイトリストに登録されたプログラムのみがMBR/VBRを含むクリティカルパスに書き込みできないようにする。

4, 參考資料

JOINT CYBERSECURITY ADVISORY. "Destructive Malware Targeting Organizations in Ukraine" Accessed April 7, 2022. https://www.cisa.gov/uscert/sites/default/files/publications/AA22-057A_Destructive_Malware_Targeting_Organizations_in_Ukraine.pdf

IOCs情報

株式会社CyCraft Japanについて

~Everything Starts From CyCraft~

株式会社CyCraftは、台湾を拠点として日本、シンガポール、米国に子会社を持つ世界有数のAI情報セキュリティ技術企業で、革新的なAI技術による情報セキュリティの自動化、EDR、CTI、TIGの統合、次世代AI情報セキュリティセンターの構築サービスを提供しています。アジアの政府機関、フォーチュン・グローバル500選出企業、主要銀行および金融機関で採用されています。2021年には、ガートナー社の「Greater China AI New StartUps」やIDC社の「Intelligence-led Cybersecurity」において代表事例に選定されています。

エンドポイントからネットワークまで、調査から遮断まで、自社構築から委託管理まで、CyCraft AIRは企業のセキュリティに必要な全ての面をカバーし、「脅威を思い通りにさせない」という目標を達成しています。