昨年6月に発見された「Stuxnet」は、コンピュータウイルス史上でエポックメイキングなマルウェアでした。先月、Stuxnetのソースコードを利用した新しいマルウェアが発見されました。このウイルスは「Duqu」と名付けられ、セキュリティベンダー各社で解析が進められています。今回はこのDuquがどのようなマルウェアなのかということについて解説したいと思います。

Stuxnetはなぜエポックメイキングだったのか

Duquを知る前に、ベースとなったStuxnetについておさらいしましょう。Stuxnetの主な特徴は、以下になります。

- APT/新しいタイプの攻撃を利用している

- ソースコードが長大で複雑である

- 本物の証明書が盗まれマルウェアのドライバに署名されていた

- 4種のゼロデイを含む、5種類の脆弱性を利用して感染を行う

- 工場の生産システムを狙った攻撃である

- 標的となったシステムは特定の地域で利用されている

エフセキュアの研究所の調査結果では、Stuxnetの作成には120人月かかると見積もっています。また、脆弱性についても、作者自身が見つけたとしたら莫大な研究コストが必要になりますし、ブラックマーケットで購入したとしてもかなりの金額になります。

ブラックマーケットは単一のリモートコードを実行するゼロデイ1つにつき、5万ドルから50万ドルで売られているといわれているので、4種類合わせて100万ドル以上かかっている可能性もあります。

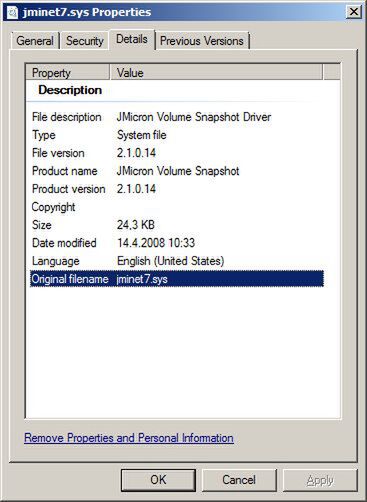

Duquのファイルの1つであるjminet7.sysのプロパティ画面。Stuxnetと同様にジェイマイクロン社から盗まれた証明書が使用されている

Stuxnetは、最終的な目標として、フィンランドの「Vacon社」とイランの「Fararo Paya社」のデバイスの操作を行なおうとしています。しかし、これらのデバイスは特定の国や地域でのみしか使われていません。

つまり、「国家レベルの規模で開発され、特定の国・地域を狙ったマルウェアである」ということを示していると考えられます。作者は依然として不明のため、真偽は定かではないですが、サイバーテロあるいはサイバーウォーの実例である可能性が高いと考えられます。

Duquは何を狙っているのか

Stuxnetでは工場の生産システムを標的としていましたが、Duquはどうでしょうか。Duquでは、そういった工場などの施設に関する攻撃を行なう動作は確認されていません。現在発見されているDuquでは、おもな目的は情報の収集と考えられています。

Duquは、APT/新しいタイプの攻撃のモデルの通り、感染したPCから外部の管理サーバーへインターネット通信を行ないます。通信に成功すると、情報収集を行なうツールのダウンロードを行ない、感染したPCから以下のような情報を収集します。

- 動作しているプロセスのリスト

- アカウントの詳細情報およびドメインの情報

- 共有ドライブを含む、各ドライブの名前などの情報

- スクリーンショット

- ネットワーク情報

- キーボードの入力情報

- 開いているウィンドウ名称

また、今回発見されたDuquは、36日後に停止するように設定されています(ただし、この設定は管理サーバーからの指示で延長される可能性もあります)。現状は、標的の情報収集など、諜報戦を行なっている状態といえるでしょう。もちろんDuqu自体の感染力などの性能確認という意味合いもあるかと思います。

暗号化や画像へのインプラントなども

Duquの感染機能の特徴として、Duqu自体のファイルの暗号化があります。Duquは、おもに3つのファイルで構成されています。1つ目はドライバとして動作するローダと呼ばれるものです。2つ目はメインの感染活動行なうDLLで、3つ目は設定ファイルです。メイン感染活動を行なうDLLと設定ファイルは暗号化されています。感染したPCが起動すると、ローダがスタートアップ時に起動され、メインDLLと設定ファイルの復号。復号後のメインDLLが、実行を行なう仕組みです。

また、前段で外部の管理サーバーへ通信を行なうことに触れましたが、その方法も特徴的です。管理サーバーにはツールのダウンロードと集めた情報の送信のために接続を行なうのですが、その際にはファイルをそのままダウンロード/アップロードを行なうのではなく、JPEGファイルの中に暗号化してから通信を行ないます。これにより、ネットワーク監視を行なっている環境でもばれないようにすることを狙っています。

今後のStuxnetの後継に備えるには

Stuxnetの性質から考えると、いずれはゼロデイを利用した大規模な感染を行なう後継マルウェアが出てくるのではないかと思います。それがいつになるかは、不明です。あるいは本当に国家間の争いに利用されている場合は、国際情勢によっては出てこないのかもしれません。

ただし、Stuxnetの例から学び対策を取るとすれば、Windows XPのサポートが切れる前に、Windows 7に移行することです。Stuxnetでは、サポートが終了したばかりのWindows 2000にも存在する脆弱性が感染に使われていました。

Windows XPのサポート終了は2014年4月8日(日本時間で4月9日)です。あと2年半もあると感じるか、2年半しかないと感じるかは人によって異なるかとは思いますが、Windows 7ではセキュリティ機能も強化されているので、なるべく早く移行されることをお勧めします。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ