突然ですが、本コラムはこの8月をもって終了致します。残り3回となりましたが、最後までお付き合いいただければと思います。

コンピュータのセキュリティに対する意識は、非常に高い水準が保たれ、多くの企業や個人で、マルウェアや外部からの不正侵入などへの対策がなされています。しかし、昨今の標的型攻撃に代表されるように、十分と思われる対策をしていても、それをすり抜けて感染するマルウェアは今後も増えると考えられます。最終回となる今月は、マルウェアに感染した場合に行なうべき事を考えていきたいと思います。

感染を確認したらまず行なうこと

社内のPCでアンチウイルスソフトによりマルウェアが検知されたら、まず最初に、そのPCをネットワークから切り離しましょう。社内LANは当然のこと、インターネット接続も切断が望ましいです。これは、そのPCに感染したマルウェアが、他のPCに感染を広げてしまう事態を防ぐためです。多くのマルウェアは、メールやファイルサーバーの共有フォルダを使い、自身のコピーを広げるため、ネットワークから切り離すことが二次被害防止策となります。また、他のPCにネットワーク接続を行なうワームと呼ばれるマルウェアでは、ファイアウォールの導入も二次被害を防ぐことに役立ちます。パーソナルファイアウォールの有効性については、第23回でも触れました。

その後、感染した端末に導入しているアンチウイルスソフトで全ファイルのスキャンを行ない、検知したファイルのほかにもマルウェアが存在しないかを確認します。スキャンを行なう際には、最新のパターンファイルに更新することが重要です。ですが、ネットワーク/インターネットに接続することは危険なため、別のPCでパターンファイルをダウンロードして更新できるツールがベンダーから提供されていないか確認しましょう。

更新ツールが提供されている場合は、CD-Rなど専用ソフトや操作を行なわないと書き込みができないメディアを使い、該当PCのパターンファイルを更新します。USBメモリなど書き込みが可能なメディアでは、マルウェアが自身のコピーをそこに作成し感染を広げる危険があるためです。

全ファイルスキャンで見つかったマルウェアは、誤検出の可能性もあるため、ひとまずは隔離保存するなど、復元可能な方法で無力化しておきます。その後、PCを再起動し、再度全ファイルスキャンを行ないます。これでマルウェアが検出されなければ、いったんは安全な状態になっているとみなしてよいと考えられます。

検出したファイルは利用しているアンチウイルスソフトのベンダーに検体として提供し、誤検知の有無も含めその後、どのように対応すればよいかを確認するのがよいでしょう。

マルウェア検出は本当に危険な信号?

「社内のPCでアンチウイルスソフトによりマルウェアが検知されたら」と書きましたが、実際には、マルウェアの検知は必ずしも感染を意味するわけではありません。むしろ、マルウェアを検知しているので、アンチウイルスソフトが感染を食い止めているともいえます。アンチウイルスソフトが検出していないからこそ、マルウェアが活動できているという可能性もあるわけです。

とはいえ、何も検出しないことが普通ではあるため、そこまで疑い始めるときりがなくなってしまいます。マルウェア検出で危険なものと安全なものを見分ける方法はあるのでしょうか。厳密には完全に区別することはできませんが、ファイルを検出した場所(フォルダやファイルの種類)で、危険性の高いものと安全性の高いものをある程度分けることは可能です。

危険な場所の代表は、システムディレクトリ(C:\Windowsなどやそのサブディレクトリ)の下でマルウェアを検出した場合があります。マルウェアの多くは、システムディレクトリの下にコピーを作成し、それを実行するという挙動を行なうため、検出されたファイルのほかにコピー元が存在し、それが正しく検出できていないという状態であることが考えられるからです。

一方、安全な場所の代表には、Windowsの復元ポイント(System Volume Informationなど)、圧縮ファイル内のファイル(Zipなど)、メールファイル(outlook.ostなど)があります。Windowsの復元ポイントは、過去のある時点でのシステム情報のスナップショットのため、中のファイルが動作することはありません。圧縮ファイル内のファイルは、ファイルを実行する場合には一度別のディレクトリに圧縮されているファイルをコピーする必要があるため、別のディレクトリで検知されていないのであれば、一度も解凍されていない可能性が高いといえます。

メールファイルの場合は、受信メールに添付されたファイルがマルウェアであると思われます。こちらも圧縮ファイルと同様、別のフォルダにコピーしないと添付ファイルを実行できません。ですので、圧縮ファイルやメールファイル以外の場所で検知されていないのであれば、一度も実行されていないと考えられます。

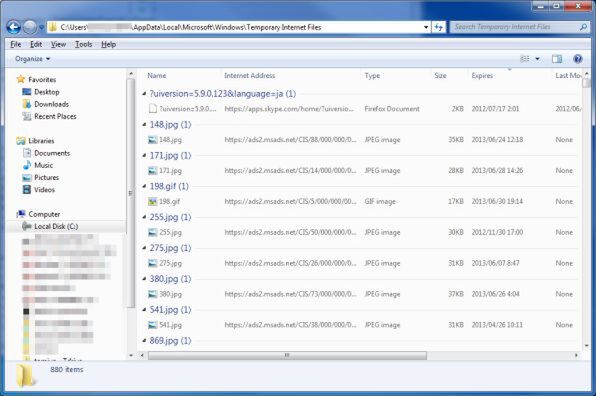

危険/安全の判断が難いのが、前述の一次ファイルの展開先ディレクトリや、ブラウザなどのファイルダウンロードディレクトリです。初めてマルウェアが含まれた圧縮ファイルを展開した際や、初めてマルウェアがダウンロードされた際に検知し、水際で感染を食い止めた可能性もあります。ですが、実行時にはパターンファイルが対応していなかったマルウェアを、後のパターンファイル更新で検知できた可能性も考えられます。ファイルの作成日から見極めがつくこともありますが、アンチウイルスソフトが隔離してしまうと、そういった情報が失われる可能性もあります。よくわからない場合は、ご利用のアンチウイルスソフトのベンダーに問い合わせて指示を仰ぐのがよいでしょう。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ