前回は、マルウェアが検知された場合の対処方法を案内しました。ですが、マルウェアの多くは感染活動を行なうため、被害を広げないようにすることが肝心です。感染時のマニュアルワークだけではなく、可能であれば感染活動を防ぐ仕組み自体を取り入れましょう。そういった、いわゆる出口対策と呼ばれる方法を今回は幾つか紹介したいと思います。

マルウェアの子はマルウェア

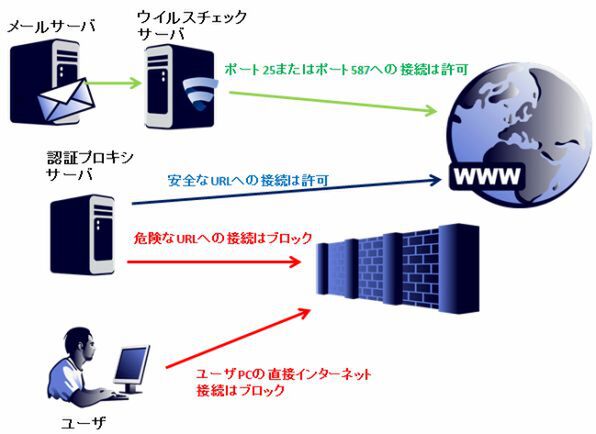

マルウェアは他のPCにマルウェアを感染させようと試みます。多くの場合は、マルウェア自身のコピーですが、最近のマルウェアでは、マルウェアのアップデートを行なうケースも報告されています。いずれにせよマルウェアであることには変わらないため、アンチウイルスソフトのパターンファイルや未知のウイルス検知機能などで検知できる可能性があります。マルウェアが感染で使用する経路にウイルス対策を行なうことで、感染活動を封じ込める効果を期待できるといえるでしょう。代表的なものが、メールの送信経路でのウイルス検査です。

メール送信で使用されるプロトコルは決まっているため、受信するメールだけでなく、社内のメールサーバーから外部のメールサーバーへ送信する経路でも、ウイルス検査を行なうことで、マルウェアの感染活動を防ぐ一助となります。

情報漏えいから会社を守る

マルウェア感染による大きな被害に、内部の情報流出があります。マルウェアが感染したPCが、社内のサーバーから情報を盗み出し、外部へ送信する、昨年話題になった標的型攻撃でも同じような手口が取られていました。こういったマルウェアからの情報漏えいを防ぐ方法としては、認証プロキシの導入、接続先Webサーバーのフィルタリング、HTTP/HTTPS以外のアウトバウンド通信の制限、送信メールのコンテンツチェックなどが考えられます。

第9回でも触れましたが、マルウェアが外部と通信する場合には、現在のところ認証情報を使用しないことが多いため、認証プロキシを導入することにより、外部への通信を防ぐことが可能と考えられます。いずれはマルウェア側が対策する可能性もありますが、接続先Webサーバーのフィルタリング、HTTP/HTTPS以外のアウトバウンド通信の制限と組み合わせることにより、たとえ認証情報を使用するようになったとしても、マルウェア作成者への通信を防ぐ可能性が十分にあります。

メールベースで情報漏えいに対する防衛は、他のプロトコルと比べて若干難しくなります。外部のメールサーバーへの接続はファイアウォールで制限できます。ですが、会社のメールサーバーを利用してメールの送信を試みられた場合は、メール本文や添付ファイルの検査などで対応するしかありません。いわゆるメッセージセキュリティと呼ばれるセキュリティ対策製品では、ユーザーが登録したキーワードや、あらかじめデジタルアセットとして登録したファイルが添付されているメールの送信をブロックするなど、情報流出対策機能をもっているものがあるので、それらを導入することで一定の効果は見込めます。

しかし、キーワードをどう設定するかという問題や、デジタルアセットの登録更新などの手間がかかるという難点もあります。マルウェアによる情報流出対策を主目的として導入するというのでは割に合わないケースも多いと予測されるため、それ以外での情報流出や、スパムメールのフィルタリングもかねて総合的に効果を判断し、導入にメリットが十分あるかを検討するのがよいといえるでしょう。大胆な方法ですが、社内のメールをすべてWebメールにするというのも現状では有効な方法と考えられます。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ