「暗号化されたコマンド&コントロール」を悪用する攻撃を防御できる、Vectra AIフローエンジンの提供を開始

Vectra AI Japan株式会社

時間領域データと機械学習を駆使し、攻撃者の振る舞いをキャッチすることで迅速な防御を可能に

ハイブリッドおよびマルチクラウド企業向けのAI主導型サイバー脅威検知・対応のパイオニアであるVectra AI(本社:カリフォルニア州サンノゼ、CEO:ヒテッシュ・セス)は、暗号化されたコマンド&コントロールを使ったサイバー攻撃に対して攻撃されたC&C通信を特定し、サイバー脅威を軽減し、組織の資産を保護できる、AI主導のフローエンジンを提供します。

2023年に暗号化されたwebトラフィックの量<https://www.darkreading.com/application-security/encrypted-traffic-once-thought-safe-now-responsible-for-most-cyberthreats>は、Google Transparency Reportが2013年に発表した情報と比較して95%増加しています。その多くは、安全なクライアントサーバ間通信のためのTLSに依存しています。TLS プロトコルは既存のプロトコルと直接連動してトラフィックを暗号化します。既存のプロトコルの代表格が HTTPS (Hypertext Transfer Protocol)です。HTTPS は、TLS によって保護される最も一般的なプロトコルです。SSL/TLSによって通信経路での第三者による情報の盗聴や改ざんのリスクを防止できるため、これらの実装がより身近でコスト効率の良いものとなり、オンライン上のプライバシーが確保されるようになりました。

これらの暗号化プロトコルは安全な通信のために開発された技術ですが、一方でセキュリティ専門家にとってはサイバー攻撃者が使用する暗号化されたコマンド&コントロール (C&C)< https://ja.vectra.ai/topics/command-and-control> チャネルの検知を困難にさせています。TLS により、暗号化されたトラフィックに脅威が潜むようになったのです。攻撃者が侵害したシステムの制御状態を維持し、悪意のある活動の実行やデータの流出をするためにC&C通信は、重要な役割を果たします。攻撃者はC&C通信は攻撃の過程において被害者の通信環境への持続的かつステルス的なアクセスが可能になるからです。

暗号化を悪用する攻撃者のアプローチ

攻撃者の目的は現在のハイブリッドクラウド環境に隠れ続けることです。攻撃者がどこに到達しても、その中に溶け込み、通信を隠すために、C&C チャネルを確立しなければなりません。 MITRE ATT&CK<https://attack.mitre.org/>フレームワークによるとマルチステージチャネル、マルチホッププロキシ、HTTPSトンネリングなど、一般的なタイプのC&Cチャネルが多数存在します。 これらのチャネルは、多くの場合、TLSを使用して暗号化されるか、Web トラフィック (ほとんどが HTTPS) になりすまします。HTTPS トラフィックを装って暗号化したり通信を暗号化するため、被害者による攻撃の検出を困難します。

攻撃者は、C&Cチャネルの検知をさらに困難にする、さらなる難読化技術も利用します。 分析を阻止するために通信チャネル内の暗号化が使用されるだけでなく、ジッター (通常のビーコンの検索を無効にするためにビーコンのよりランダムなタイミングを作成する) やパディング(表示要素の内側に設けられた余白や、文章を一定の長さに整形するため前後に挿入される無意味なデータ)などの技術も使用されます。

通信チャネル内には、送信されているデータを防御者が読み取れないようにするためのさらなる暗号化層や、時間の経過とともに定期的なビーコン動作をマスクするセッションジッターなどの時間ベースの変数が存在することもあります。

セキュリティチームがすべき対応策

最新のインターネットトラフィックでC&Cチャネルを見つけることは、セキュリティアナリストにとって最も重要です。攻撃者のトラフィックの暗号化だけでなく、現在インターネットの多くが暗号化されたトラフィックで機能し、WebSocket や C&C動作のように見える長時間開いたセッションを使用しているため、セキュリティアナリストがその攻撃を検知することが困難です。アナリストは直近のトラフィックだけでなく、そのトラフィックのメタデータも調べる必要があります。 トラフィックのフローを調査することは有用です。送信の時間間隔など、これらのフローに関する詳細なメトリクスを調べると、暗号化されたセッション内の悪意のあるトラフィックが明らかになる可能性があります。

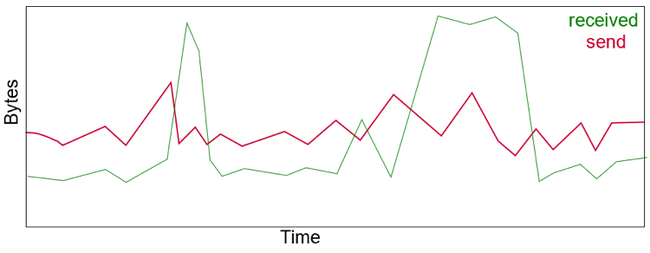

Vectra AI のフローエンジンは、追跡されたデータフローごとにこのような詳細な分析を提供し、サンプリングは 0.5 秒間隔の粒度で行われます。 これには、時間の経過とともに送受信されるバイト数などのメトリクスが含まれており、各インタラクションのダイナミクスについての洞察が得られます。

C&C検知用の機械学習

Vectra AI は、時間領域データを効果的に利用してC&Cチャネルを検知するという取り組みにおいて、教師あり機械学習技術に重点を置いたさまざまなアプローチを行ってきました。 連携して動作するいくつかの機械学習アルゴリズムは、攻撃者の振る舞いの大まかなビューと詳細なビューの両方を提供します。

ランダムフォレスト:複数の「決定木」で構成されるランダムフォレストは、粗い粒度の遠隔測定に優れています。時系列ウィンドウを監視し、クライアントとサーバーのデータ比率、データの一貫性、サーバーの中断頻度、セッションの長さなど、20以上の特徴を追跡します。

リカレント・ニューラル・ネットワーク (RNN):RNNは、1つのシーケンスが次のシーケンスに影響を与えるような時間的な振る舞いを表現することを可能にし、人間主導のユニークな特徴を明らかにします。基本的に、RNNは人間の記憶を模倣していいます。

長短期記憶 (LSTM) 深層学習ニューラル ネットワーク:LSTMネットワークは、忘却能力を含む、長距離の時間的依存関係や関係を学習することができます。このアプローチは汎用性が高く、自然言語処理を含む様々なユースケースに適用可能。セキュリティの分野では、長期間にわたって関連する攻撃者の活動パターンを追跡することができます。

高精度な相関分析

暗号化されたC&Cチャネルを正確に検出し、ノイズを最小限に抑えて優先順位を付けることは非常に困難です。 これは、単純なアノマリー〈異常〉検知の機能を超えています。 このレベルのセキュリティを達成するには、適切なデータ、最適な機械学習手法、モデルの構築と微調整の専門知識を持つ専任チームが必要なため、多くの企業のセキュリティ担当者やチームは外部の専門家や特化したセキュリティアプリケーションを導入しなければなりません。

Vectra AI Japanカントリーリードである佐々木 元威は、「Vectra AIの製品をご導入いただいた日本企業各社からは、当社の経験豊富なデータサイエンティストとセキュリティ研究者の充実したサポートをご評価いただいています。世界各国を拠点とするデータサイエンティストやセキュリティの専門家によってアルゴリズム開発、サンプルのキュレーション、最高のパフォーマンスを実現するための継続的なアルゴリズムの最適化が行われています。 彼らが長年にわたって開発し、微調整してきたそれぞれの機械学習手法を日本企業のシステムに統合することで、Vectra AI のセキュリティ特化型のAIが暗号化されたトラフィックの動作を理解し、C&C検知のための高精度のアラートを生成できるようになります。暗号化されたC&Cの安全性を維持することに課題を感じている企業のセキュリティ担当者が安心できるソリューションをご提供します」と述べています。

Vectra AIについて

Vectra AIは、ハイブリッド攻撃の検知、調査、対応におけるリーダーです。Vectra AI Platformは、パブリッククラウド、SaaS、アイデンティティ、データセンターのネットワークにわたる統合シグナルを単一のプラットフォームで提供します。Vectra AIの特許取得済みのAttack Signal Intelligence (TM)により、セキュリティチームは最先端のハイブリッド・サイバー攻撃を迅速に検知、優先順位付け、調査、対応することができます。AI主導の検知に関する35件の特許と、MITRE D3FENDにおける最多のベンダーリファレンスにより、世界中の組織がハイブリッド攻撃者のスピードと規模に合わせて動くために、Vectra AIプラットフォームとMDRサービスを信頼しています。詳細については、https://ja.vectra.ai/ をご参照ください。製品デモについては、https://ja.vectra.ai/demoからお問合せください。Vectra AIではNDRの進化とVectra AIについてマンガを通してご紹介しています。https://ja.vectra.ai/resources/infographics/jp-ndr-has-evolved-so-far-vectra-ai-explained-comic