Veeamが解き放つ“データの力” 第16回

「40日前のバックアップに戻せるか?」など、注意すべきポイントを解説

ランサム対策として「本当に意味のある」バックアップの実践ポイント

2022年01月11日 08時00分更新

「ランサムウェア対策としてバックアップが有効」と言われるものの、それだけでは決して十分な対策にはならない――。2021年9月の本連載記事ではその理由を説明し、NIST(米国立標準技術研究所)が定める「NIST サイバーセキュリティフレームワーク(NIST CSF)」をベースに対策を検討していくことが有効であることを指摘した。

それでは、バックアップの運用現場で具体的に何をすれば十分なランサムウェア対策が実現するのだろうか。今回はそのポイントについて、Veeam Software ソリューション・アーキテクトの高橋正裕氏に聞いてみよう。

前回記事のおさらい:なぜ「バックアップだけでは不十分」なのか?

なぜ、単にバックアップをするだけでは「ランサムウェア対策として不十分」なのか。ここで前回記事の内容を簡単におさらいしておこう(詳細は前回記事を参照いただきたい)。

まず、ランサムウェア攻撃による被害は、単にシステムやデータの損失にとどまるものではないという点を押さえておきたい。業務システムが停止すればビジネス上で大きな損害が発生するし、被害範囲の迅速な特定、顧客や取引先への状況報告も必要となる。社会的影響が大きければ被害を公表しなければならず、企業イメージにも影響するだろう。つまり、IT担当者だけでなく企業全体で対策を計画し、実行しなければならないということだ。

またIT担当者の担当領域、つまりシステムやデータの保護に絞って考えてみても、通常のバックアップとリストアだけでは、NIST CSFの「防御」および「復旧」フェーズしかカバーできない。NIST CSFが定める「特定/防御/検知/対応/復旧」という5つのフェーズを俯瞰し、バックアップ以外のソリューションも取り入れつつ全体をカバーできる対策を考える必要がある。

最低でも「40日前のバックアップ」に戻せるか?

高橋氏は、特に3つの具体的な実践ポイントを取り上げてアドバイスしてくれた。

1:「3-2-1-1-0ルール」の実践(「防御」フェーズ)

2:オペレーションの再確認(「対応」フェーズ)

3:適切なリストアの実行(「復旧」フェーズ)

以下、順に説明していこう。まずはNIST CFSの防御フェーズにあたる、1つめの「『3-2-1-1-0ルール』の実践」からだ。

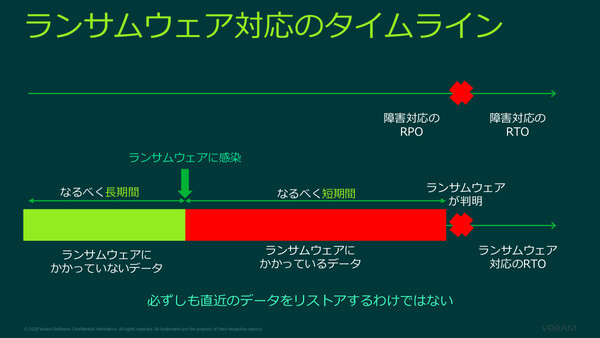

そもそも従来のシステム障害からの復旧を目的としたバックアップ運用におけるデータ管理は、多くのケースでランサムウェア攻撃を想定したものになっていないと高橋氏は指摘する。たとえば「RPO(目標復旧時点)」に対する考え方の違いが象徴的だ。

「これまでのバックアップは、システム障害が発生した際の早期復旧を主目的としていました。そのため『RPOは短ければ短いほどよい』、直近のバックアップからリストアできればよいと考えられ、それ以前のバックアップデータは短期間で破棄されてきました。しかしランサムウェア被害を受けて復旧を行う場合には、被害を受ける前(データが暗号化される前)のバックアップからリストアできなければなりません。必ずしも直近の状態に戻せばよいとは限らないのです」

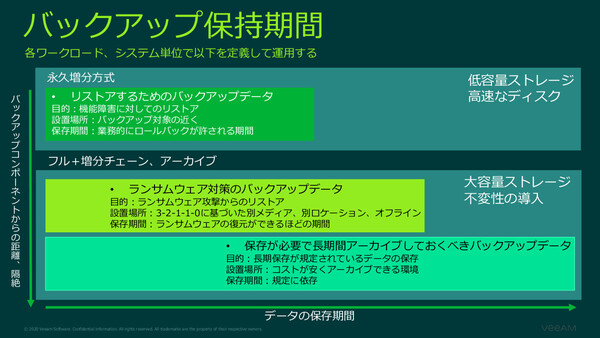

高橋氏によると、ランサムウェアの感染から被害の発覚(検知)までは平均で40日程度かかっているのが実情だという。しかも、最近では感染に気づかれにくいように時間をかけて攻撃(暗号化)を進めるランサムウェアも出てきている。そのため、従来どおりのバックアップ保持期間のまま運用していると、感染に気づいた段階ですでにクリーンな状態のバックアップデータは破棄されてしまっている可能性が高い。

さらに現在のランサムウェア攻撃では、組織内の大容量ストレージから狙われることが増えているという。バックアップデータがそこに保管されていて、先に暗号化されてしまうとリストアができなくなる。

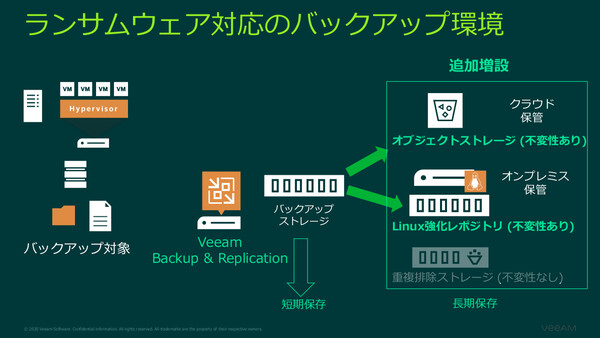

そこで3-2-1-1-0ルールの実践が必要となるわけだ。最低でも「3つのデータコピー」を「2種類のメディア」に保存し、「1つはオフサイト(別の場所)に保管する」ことに加えて、「1つはオフライン/エアギャップ(別のサブネット)/不変バックアップ(イミュータブルバックアップ)とする」「リストアのエラー(失敗)をゼロにする」という運用ルールだ。

「ランサムウェア対策として、一次ストレージとは別に長期保管用の二次ストレージやオブジェクトストレージを追加し、保存先を分散しておきます。もちろん、そのストレージがランサムウェア被害を受けてしまわないように、オフライン/エアギャップ環境、もしくは不変ストレージを用意します」

最新版「Veeam Backup & Replication V11a(VBR V11a)」では、オンプレミス環境(「Linux強化リポジトリ」機能)とクラウド環境(Amazon S3のオブジェクトロック機能)の両方で、バックアップデータの上書きを禁止する不変ストレージ環境が用意できる。高橋氏は「クラウドにバックアップを置いた場合はDR対策にもなる」と説明し、ぜひこれらの機能を使ってランサムウェア対策を進めてほしいと語る。

どの時点のバックアップに戻すべきか判断できるか?

次は、NIST CSFの対応フェーズにあたる「オペレーションの再確認」である。

前述したとおり、ランサムウェア対策としてのバックアップ/リストア作業は、システム障害復旧のような平時の作業とは異なるものになる。高橋氏は「日ごろ行っているバックアップ/リストアでは、ランサムウェア攻撃には太刀打ちできない」と、オペレーションを再確認することの重要性を強調する。

リストア作業の前にはまず、定期実行しているバックアップジョブを停止する、あるいはバックアップの保存期間を延長しておく。ランサムウェア被害を回復するリストア作業は準備段階も含めて時間がかかるため、その間に新たなバックアップ処理が行われて、過去のバックアップデータが破棄されてしまうのを防ぐためだ。

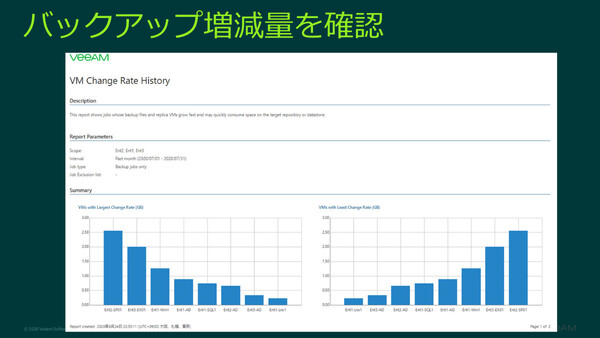

続いて、どの時点のバックアップデータに戻すのかを決定する。これを決定するためには、いつの時点でランサムウェアに感染したのかを簡単に把握できなければならない。どうすればそれがわかるのか。

ここで有用なのが、Veeam環境に監視/分析機能を提供する「Veeam ONE」だ。ランサムウェアによってデータが暗号化されると、前回バックアップした状態からの変化が大きくなるため、差分バックアップのサイズも突然大きくなる。Veeam ONEはバックアップ対象やバックアップ環境におけるCPU、ストレージ、ネットワークの経時的なリソース使用量を可視化してくれるので、過去の急な変化が起きた時点を見つけることで感染タイミングを推定できる。もちろん、急変が起きた時点で管理者へすぐにアラートを出すことも可能だ。

感染タイミングが判明すれば、次はその直前にバックアップされたデータを使ってリストアを実行することになる。ただし、ふだんからバックアップデータを適切に管理していなければ、ここでも時間がかかることになると高橋氏は注意を促す。

「バックアップの保存先として二次ストレージやオブジェクトストレージを追加し、これまでよりも長期間、多数のバックアップデータを保存するようになると、その管理は複雑になります。いざというときにリストアに使うべきバックアップがどこに保管されているのかわからない、すぐに取り出せないといったことがないようにしなければなりません」

適切なリストア手段はどれか?

最後のポイントは復旧フェーズの「適切なリストアの実行」だ。

前述のとおり、ここではまだランサムウェアの被害を受けていないバックアップを使ってリストア作業を行う。ただし、被害(データの暗号化)は発生していなくても、すでにランサムウェアに感染している可能性はある。そのため、当該バックアップに対してマルウェアチェックを実行しながらリストア作業を進めなければならない。

VBRには、こうした作業が行える複数の機能が備わっている。

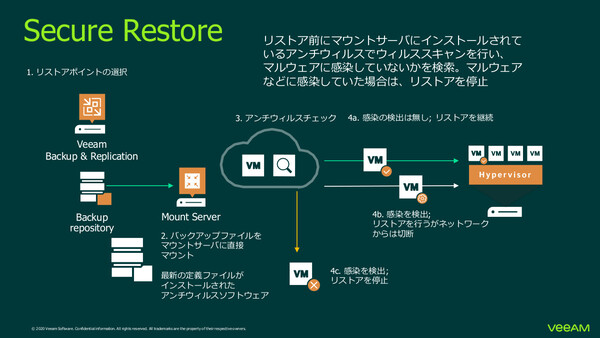

・Secure Restore … リストア実行時に並行してマルウェアスキャンを実行。自動処理を行い、感染していた場合はリストアを停止。Windowsのみ対応。

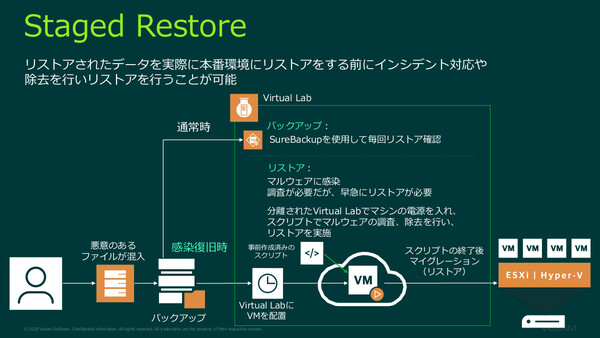

・Staged Restore … 隔離環境(ステージング環境)にリストアを行い、マルウェアスキャンや除去を実行。クリーンな状態にしたうえで本番環境へ。

・Data Integration API … バックアップデータを仮想iSCSIストレージとしてVMにマウントし、マルウェアスキャンを実行。ボリューム単位でマウントできる。

・インスタントリカバリ … インスタントリカバリ機能を使ってマウントし、マルウェアスキャンを実行。データベースやNASのリストアにも対応し、短いRTOで復旧できる。

これらの機能はそれぞれに特徴があり、適材適所で使いこなす必要がある。そのため高橋氏は「やはり予行演習が必須だと思います」と語る。予行演習をどの程度まで実施するのかはケースバイケースだが、机上訓練しかできない場合でも必ず実施しておくべきだという。

「ランサムウェアの被害に遭ってから『どの機能を使うべきか?』などと調べ始めても、時間ばかりかかってしまいます。まずは予行演習を行い、最低でも『こういう場合にはこうする』というイメージを脳内に描いておくのが対策の基本です」

さらに、予行演習を通じて復旧のための手順が明確になれば、「Veeam Disaster Recovery Orchestrator」を使ってある程度、作業を自動化することもできる。ランサムウェア被害復旧のRTOを短縮するためには、こうした備えも有効だろう。

* * *

高橋氏は、今回の記事紹介したポイントを繰り返したうえで「ここまでやってはじめて、バックアップがランサムウェア対策として有効なものになると言えるでしょう」と語った。これまでのバックアップ運用とは異なる点を理解し、必要な備えを追加していってほしい。

「ランサムウェア対策を実践していくうえで、最もプライオリティが高いのは『推理』ではないかと思います。何を狙ってどういう攻撃が行われうるのかを推理し、どう備えるのか、また緊急時にどう動くべきなのか――。そうした考えをきちんと詰めておかなければなりません」

なおVeeamでは、ランサムウェア対策としてバックアップを有効活用するための考え方やVeeam製品の有用な機能をまとめたホワイトペーパー「2022年のランサムウェア:迅速で信頼性の高い復元に不可欠な7つの機能」を発行している。ランサムウェア対策を検討するうえでは、こちらの資料もぜひ参考にしていただきたい。

(提供:Veeam Software)

この連載の記事

-

第19回

sponsored

「Microsoft 365」のバックアップが必要な「7つの理由」とは -

第18回

sponsored

なぜEmotetの脅威を軽視すべきでないのか―ランサムウェア犯罪グループの実像を知る -

第17回

sponsored

ランサムウェア、「身代金の支払い」よりも確実にビジネスを継続する方法 -

第15回

sponsored

ハイブリッド/マルチクラウド戦略の課題とVeeamがもたらすメリット -

第14回

sponsored

Veeam最新版「VBR V11a」から、さらにその先の未来を考える -

第13回

sponsored

これから1年間、Veeamはどう進化するのか ―ロードマップと国内戦略 -

第12回

sponsored

ランサムウェア対策としての「正しいバックアップ手法」を知ろう -

第11回

sponsored

「ランサムウェア対策はバックアップしておけば大丈夫」…ではない! -

第10回

sponsored

「Microsoft 365」のデータを守る、バックアップ製品の正しい選び方 -

第9回

sponsored

Hyper-VやOracle DBなど「Veeam v11」はインスタントリカバリも大幅強化 - この連載の一覧へ