事態は深刻化するも被害経験の有無で危機感に温度差、5つのリスク対策を提唱

サプライチェーンのセキュリティリスクの現状、パロアルトがレポートを公開

2022年08月08日 07時00分更新

パロアルトネットワークスは2022年8月4日、国内企業のサプライチェーンを取り巻くセキュリティリスクについて実施した調査レポート「パロアルトネットワークス サプライチェーンリスクレポート2022」を公開した。サイバーリスクのビジネスに与える影響が規模、範囲含めて広がる中で、リスクを認識しつつもサプライチェーン全体の可視性や対策の強制などの課題から、具体策に踏み込めない現状が浮き彫りとなった。

同調査は2022年5月13~17日に実施。調査対象は、民間企業(年間売上高500億円以上)および官公庁/自治体/その他団体(従業員または職員500名以上)の、セキュリティに関する決裁権と意思決定権の両方あるいはいずれかを持つ責任者709名。

レポート公開に合わせて開催された記者説明会で、パロアルトネットワークス チーフサイバーセキュリティストラテジストの染谷征良氏は、昨年1年間を振り返るとサプライチェーンで発生したセキュリティインシデントが組織のビジネスに深刻な影響を与えたケースが国内外で多数見られたと語った。一方で「法規制やガイドラインの策定も進むなど、取り組みも徐々にだが始まっている」(染谷氏)という。

それでは実際に、国内におけるサプライチェーンのセキュリティ対策はどこまで進んでいるのだろうか。

パロアルトでは、サプライチェーンにおけるセキュリティリスクを「部品や製品、サービスの供給元や組織の利害関係者による過失、故意で発生しうるさまざまなセキュリティ上のリスク」と定義。リスク発生源として、取引先、国内拠点/関係会社、海外拠点/関係会社、ソフトウェア/ハードウェアベンダー、サービス事業者、OSS・業務委託先(IT業務)、業務委託先(非IT業務)、関係組織/団体の9つに分類し、調査を実施した。

その結果、63%が「自組織のビジネスやセキュリティに影響のある、サプライチェーンを起因とするインシデントを経験した」と回答。リスク発生源別に見ると「取引先」が26%と最も多く、「業務委託先(IT業務)」の21%、「業務委託先(非IT業務)」の18%と続いた。

「26%は驚くような数字ではないが、その内訳を業種別で見ると、44%を製造業が占めた。リスク発生源の上位3位を見ると、業務委託や多重下請けという日本の産業構造が透けて見えてくる」

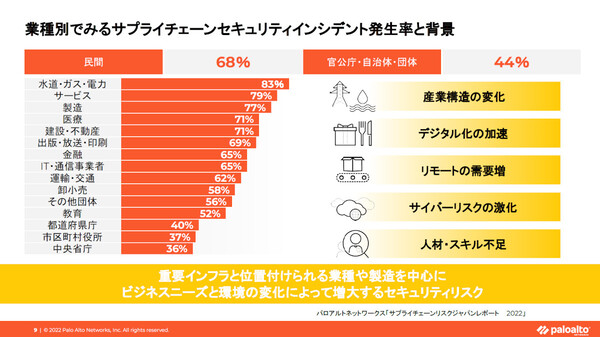

業種別では、水道・ガス・電力、サービス、製造、医療などの重要インフラ関連がインシデント発生率の上位を占めた。染谷氏はその要因として、デジタル化で産業構造が変化し、システム間の連携などでセキュリティ上の不備が発生してしまっていることやサイバーリスクの激化、ITやセキュリティの人材・スキル不足などを挙げ、「委託先に専門的な判断を任せる形となり、セキュリティ上の不備を見つけづらい状況にあるのではないか」と分析する。

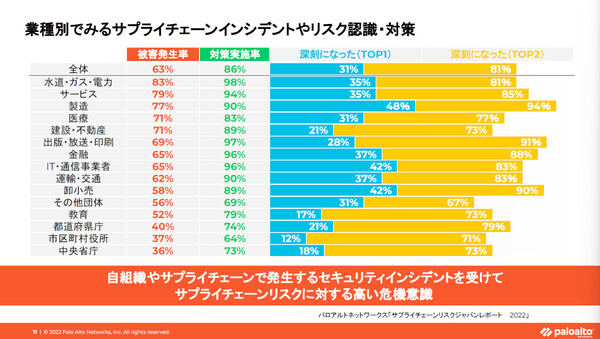

そうした中で、サプライチェーンに関わるインシデントやリスクに対して危機感が高まっているのかどうかという設問に対して、業種全体では「深刻になった」と「やや深刻になった」の合計が81%となり、危機意識が高いことを示唆する結果となった。一方で、それぞれの回答を業種別で見ると、「やや深刻になった」との回答の方が「深刻になった」の回答よりも多い。

染谷氏は「セキュリティ意識はインシデントを経験しないとなかなか組織全体の温度感まで変わらない」と述べたうえで、インシデント発生率が高く「深刻になった」の回答も他業種よりも多い製造業を挙げ、「自組織で発生していなくても、同業者でサプライチェーンのセキュリティインシデントにより生産停止といった報道を目にすることが増えることで、自組織内での危機感が高まったという話を聞く」と明かす。

課題はサプライチェーン全体を把握、制御できないこと

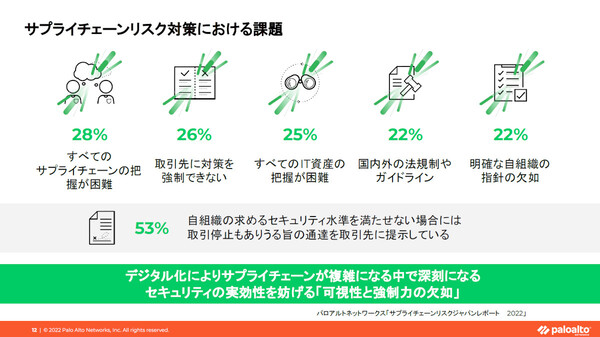

対策においてもサプライチェーンならではの課題がある。1つは可視性の欠如だ。「すべてのサプライチェーンの把握が困難」という回答は28%で最も多く、「すべてのIT資産の把握が困難」が3番目に多い25%となった。

「取引先から業務委託先の下請け業者まで、データやシステムの共有・連携が必要なビジネス上のステークホルダーをすべて把握することは非常に難しい。IT資産についても、ビジネス部門が独自にクラウドインスタンスを立ち上げているケースも増え、そのソフトウェアに含まれるOSSコンポーネントに至るすべてを洗い出すのは大変だ」

53%の回答者は「自組織の求めるセキュリティ水準を満たさない場合には取引停止もあり得る旨の通達を取引先に提示している」としたが、課題として2番目に多かった「取引先に対策を強制できない」(26%)を考えると、「サプライチェーン全体で一貫したセキュリティレベルを強制することが難しく、取引停止の通知も法的リスクなどを考慮しただけで形骸化している可能性が十分考えられる」と指摘する。

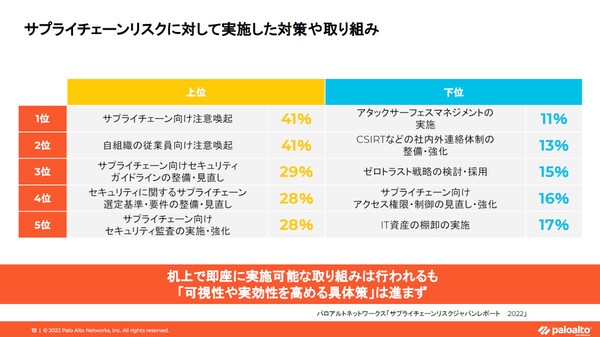

問題は、実際に実施した対策や取り組みについても指摘できる。回答の上位には「サプライチェーンや自組織の従業員に向けた注意喚起」「サプライチェーンに対するセキュリティガイドラインの整備・見直し」「選定基準・要件の整備と見直し」など、机上ですぐに実施できる施策が連なった。一方で、可視性や実効性を高める具体策となる「アタックサーフェスマネジメントの実施」「ゼロトラスト戦略の検討・採用」「IT資産の棚卸の実施」といった対策は下位であり、そこまで手を着けられていない現状がわかる。

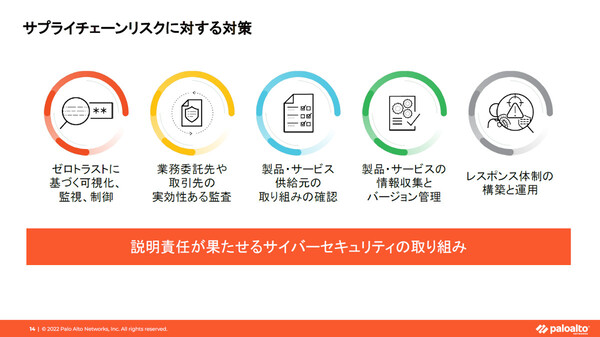

染谷氏は、サプライチェーンリスク対策を大きく5つに分ける。暗黙の信頼という最大のリスクを取り除く「ゼロトラストに基づく可視化・監視・制御」、サプライチェーンのセキュリティにおける透明性を高める「業務委託先や取引先の実効性ある監査」、「製品・サービス供給元の取り組みの確認」、SBOMやアタックサーフェスマネジメントなどを活用した「製品・サービスの情報収集とバージョン管理」、社内外での連携の枠組みを整備する「レスポンス体制の構築と運用」だ。

「自組織の取り組みを明確化し、同じ水準の取り組みを関係組織にも求める形で説明責任を果たしていく。それが今後、サプライチェーンのセキュリティ対策でより一層重要になると考える」(染谷氏)

パロアルトネットワークスでは今回の調査レポートのほか、サプライチェーンリスクの歴史や国内外における動向・対策などを解説したホワイトペーパーもWebサイトで公開している。