パロアルトネットワークスは2021年5月21日、クラウドネイティブセキュリティプラットフォーム「Prisma Cloud」新版の提供開始を発表した。新機能として、自動化と検出精度の向上、コンプライアンスチェックの簡素化、仮想マシン/コンテナに対するマルウェア脅威の可視化を実現したほか、MITRE ATT&CKフレームワークを攻撃ダッシュボードに追加している。

Prisma Cloudは、ハイブリッド/マルチクラウド環境に対応し、仮想マシン/コンテナ/サーバーレス環境、Webアプリケーション、データ、ネットワーク、IAMなどの監視と可視化、脅威検出、コンプライアンス準拠支援といった包括的なセキュリティ機能を提供するプラットフォーム。

最新版ではまず、Amazon Web Services(AWS)、Microsoft Azure、Google Cloudで実行されている、保護されていない状態の仮想マシンを自動検出する機能が追加された。さらに、検出された仮想マシンにPrisma CloudのDefenderエージェントを展開し、自動的に保護する機能も用意している。

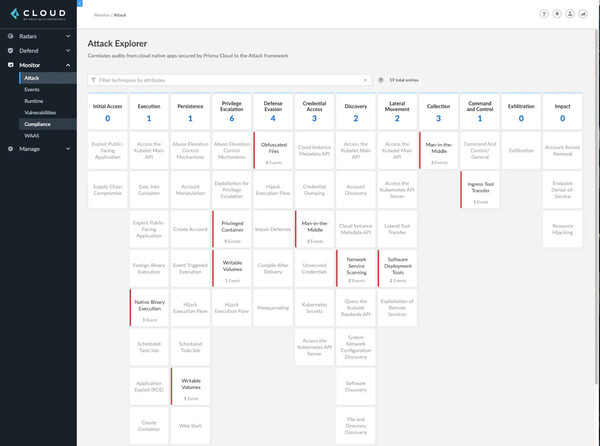

また、MITRE ATT&CKフレームワークを取り入れてクラウドネイティブアプリケーション専用に構築された初のダッシュボード(Attack Explorerダッシュボード)により、攻撃フレームワークを12カテゴリのセキュリティ監査とセキュリティイベントに関連付ける。これにより、検出された脅威の把握と取るべき対策の理解を容易にする。さらには一定期間の攻撃傾向を追跡して、特定の脅威シナリオに対する自社の防御機能を評価することにも役立てられる。

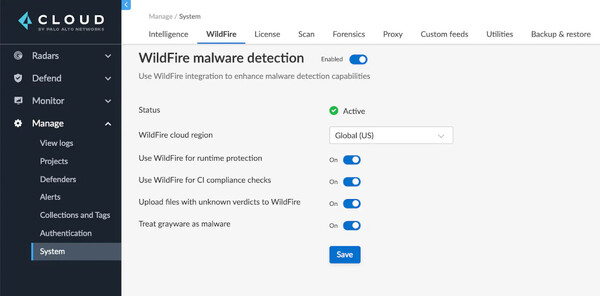

脅威分析/防御エンジン「WildFire」との連携により、サンドボックスを使って未知のバイナリ(ランタイム)をスキャンできるようになった。ランタイム時とCI/CD実施時の両方で、簡単な連携設定を行うだけでバイナリがWildFireエンジンに送信され、実行したうえでリスクレベルが判断される。

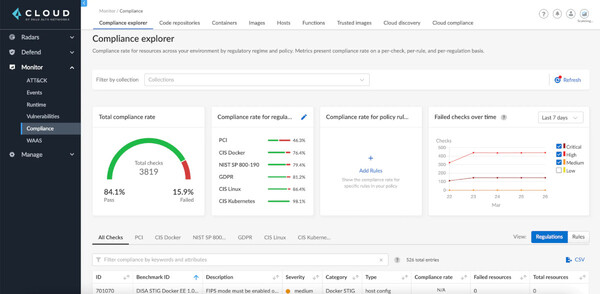

コンプライアンス準拠状況を可視化する「Prisma Cloud Compliance Explorer」ではユーザーインタフェースを刷新して、主要なコンプライアンス規制やCISベンチマークに従ってセキュリティ体制を簡単に分析できるようになった。

そのほか、WebアプリとAPIのセキュリティに対する仮想パッチ機能の追加、gitリポジトリをスキャンして脆弱性を特定する機能の強化、同じくgitリポジトリに含まれるオープンソースパッケージのライセンス検出機能追加なども含まれる。

これらの新機能は、Prisma Cloud Compute Editionで同日から、またPrisma Cloud Enterprise Editionでは5月下旬から提供を開始する。