Active Directory証明書サービス(AD CS)を使うには?

Windows Serverを認証局にしよう

2010年07月13日 06時00分更新

前回は、公開鍵暗号の原理から始まり、電子証明書の基礎知識の説明を行なった。続いては、いよいよWindows Serverで電子証明書を利用するための方法を解説しよう。

証明機関のインストール

Windows Serverの「Active Directory証明書サービス(AD CS)」は、2種類の選択項目の組み合わせにより、合計4つのパターンを選択できる。

(1)エンタープライズCAかスタンドアロンCAか

エンタープライズCAはActive Directoryと連動しており、Active Directoryアカウントからの要求であれば、証明書の発行を自動的に行なう。そのため、発行された証明書はActive Directoryの登録情報と同程度に信頼できる。一方、スタンドアロンCAは管理者が独自の判断で発行する。スタンドアロンCAでも証明書の自動発行は可能だが、身元保証が行なわれないため信頼できない証明書が発行される可能性がある

(2)ルートCAか下位CAか

上位のCAに保証してもらうかどうかを決める。大規模な組織では、特定のCAの秘密鍵が盗まれたときの被害を最小限に抑えるため、CA階層を作ることが多い。また、ルートCAはネットワークから切り離して運用することで、不正な侵入を防止する。ルートCAを作成する場合は特別な注意は必要ない。子CAを作成する場合は、事前に親CAで子CA用の証明書を作成しておき、CAインストール時に指定する必要がある

一般的なActive Directory環境でお勧めしたいのは「エンタープライズのルートCA」である。Active Directoryと連動するので、ネットワークから切り離すことはできないし、Active Directoryが必須という制約はあるが、Active Directoryと同程度の信頼性を簡単に確保できる。エンタープライズCAはメンバサーバでもドメインコントローラでも可能だが、いずれもセキュリティ上重要な機能なのでドメインコントローラ兼CAとして構成するのが便利だろう。

なお、親CAとして商用CAを指定することは、原理的には可能だが実際にはほとんどない。ほとんどの商用CAは「下位CAのための証明書発行」を行なっていないからだ。

CAのインストールは、他のサービスと同様、「役割の追加」で行なう(画面1)。

その後の手順は、以下のとおりだ。

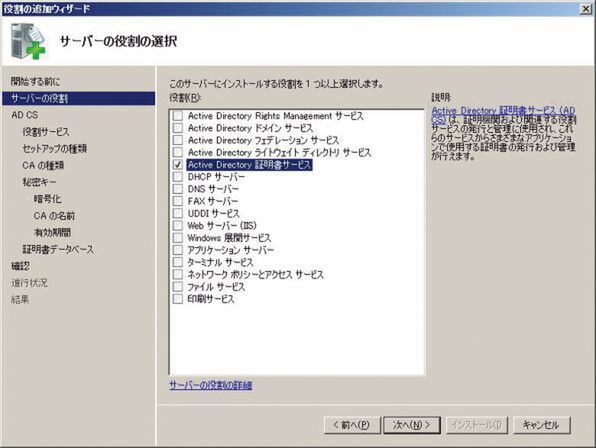

- 「サーバの役割の選択」で「Active Directory証明書サービス」を選択(画面2)

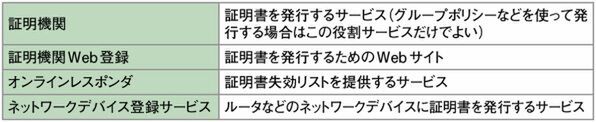

- 「役割サービスの選択」では、証明機関と証明機関Web登録を選ぶ(表1)。多くの場合、この2つがあれば十分だ

- 証明機関Web登録を選んだ場合、IISのインストールを要求されるので「必要な役割サービスを追加」をクリックする(画面3)

- 証明機関の種類として、「エンタープライズ」か「スタンドアロン」を選択。続いて、「ルートCA」か「下位CA」を選択する。下位CAを選択した場合、ルートCAが発行した下位CA用証明書を指定する必要がある

- 「秘密キーの設定」では、新規に証明機関を構成する場合は「新しい秘密キーを作成する」、再インストール時は「既存の秘密キーを使用する」を選ぶ

- 「CAの暗号化を構成」では、暗号化サービスプロバイダとキーの長さを指定して「次へ」をクリック。通常は既定のままでよい

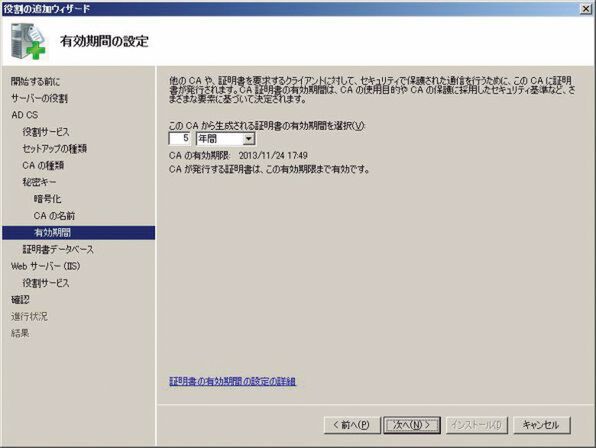

- CAの名前やCA証明書の有効期間を設定(画面4)

- 「役割サービスの選択」で「証明機関Web登録」を追加した場合、IISの役割サービス設定の画面が表示される(画面5)

- 「インストール」をクリックして役割を追加。「インストールの結果」が表示されたら、結果を確認して「閉じる」をクリック

インストールが終わると、証明機関Web登録用のWebサイトなども自動的に作成される。なお、CAのインストール後はコンピュータ名の変更が不可能になる。証明書に名前変更機能はないため、仮にコンピュータ名の変更ができてしまうと、証明書が無効になる。これは、氏名変更申請が可能な免許証やパスポートと大きく異なる点だ。

(次ページ、「ルート証明機関の登録」に続く)

この連載の記事

-

最終回

ソフトウェア・仮想化

スナップショットとクイックマイグレーションを使ってみよう -

第34回

ソフトウェア・仮想化

Hyper-Vの仮想マシンに「統合サービス」を入れよう -

第33回

ソフトウェア・仮想化

Hyper-Vの仮想マシンのハードウェアを設定しよう -

第32回

ソフトウェア・仮想化

Hyper-Vのインストールはネットワークに注意しよう! -

第31回

ソフトウェア・仮想化

Windows Server 2008の仮想化機能「Hyper-V」を活用しよう -

第30回

ソフトウェア・仮想化

Windows Server Update Servicesの活用方法とは? -

第29回

ソフトウェア・仮想化

Windows ServerをWindows Updateサーバにしよう -

第28回

ソフトウェア・仮想化

Active Directoryと連携できるIISの認証機能を理解 -

第27回

ソフトウェア・仮想化

Windows Serverの標準Webサーバ「IIS」を活用しよう -

第26回

ソフトウェア・仮想化

Windows ServerのCAでメールを安全に -

第25回

ソフトウェア・仮想化

Windows Server証明書サービスを設定しよう - この連載の一覧へ