企業の情報システムに対する重要性は高まり規模も拡大傾向にある。同時に、システム環境は複雑化しており、運用管理コストが大きな問題となっている。このような背景からも、情報システムの運用管理をいかに効率化すべきかという点が注目されている。今回は、ストレージ管理のポイントを整理しながら、システム全体の運用管理を効率化するツールについて紹介する。

SANとストレージの構成要素

どの企業でもサーバやIPネットワークの運用管理は行なわれているだろう。しかし、SANやストレージについては、実際に導入していなければイメージは難しいと思われる。そこで、まずはSANとストレージの構成を簡単に解説しよう。

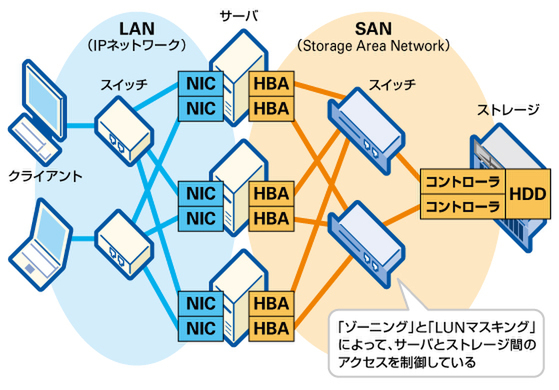

ストレージを含めたシステム環境を図1に示す。サーバはIPネットワーク以外にもストレージのネットワーク(SAN)に接続され、その先にストレージアレイが接続される。また、サーバはSAN(ここではFC-SANを想定)と接続する場合、HBAというインターフェイスを経由して通信が行なわれ、マルチパス管理ソフトウェアによって、利用するSANのパスが制御される。一方、HBAやスイッチは可用性を高めるため冗長化されるのが一般的である。なお、ストレージ上の論理ボリュームは、ゾーニングやLUNマスキングによってサーバとのアクセスが制御される。

本論に入る前に、まずはSAN構成に関する用語を補足しておこう。

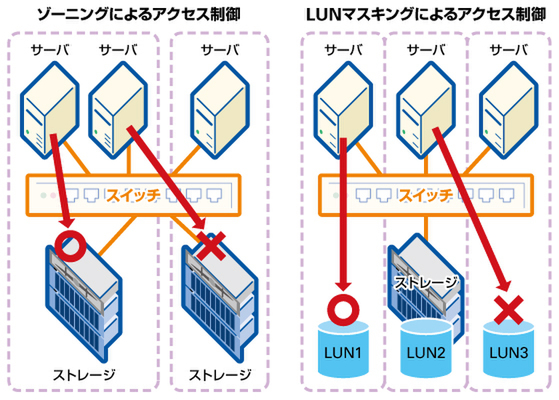

- ゾーニング

- SANの物理トポロジーで実現するアクセス制御機能。サーバとストレージの接続関係を論理的に分割してセキュリティを維持する(図2)。なお、スイッチのポートまたはWorld Wide Name(WWN)で制御する2つの方法がある

- WWN

- FCスイッチやHBAといったハードウェアに固定的に割り当てられた64ビット(8バイト)のアドレス(EthernetのMACアドレスに相当する)。ゾーニングで利用される

- LUNマスキング

- サーバが特定の論理デバイス(LUN)のみアクセスできるようにアクセス制御する機能。ストレージによって実現される機能であるが、マスキングが利用できないストレージ製品もあるので注意が必要である

ストレージ管理の基本要素と現状の課題

次に、日々のストレージ運用管理業務を「監視」、「プロビジョニング」、「構成管理」、「レポーティング」の4つの基本要素に分けて説明しよう。同時に、企業が抱えているストレージ管理の課題についても触れておく。

監視

監視は、システムの健全性チェックやリソースの利用状況を正確に把握することがおもな目的である。SANの監視は、スイッチやポートに対する健全性やポートの使用率に対する性能面の監視、ゾーニングやLUNマスキング構成の安全性検査などが挙げられる。また、ストレージの監視は、コントローラ(ハードウェア)とレプリケーションなどのプロセス(ソフトウェア)の健全性監視、ストレージ容量(使用済み/未使用容量)やユーザーの使用率などの容量監視、およびI/Oスループットやレスポンスタイムなど性能監視が挙げられる。

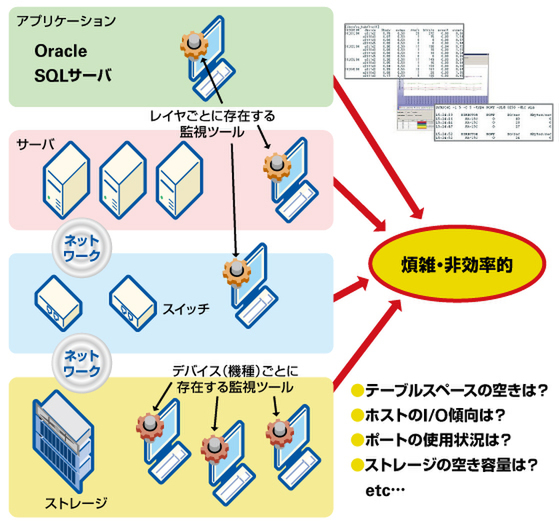

一方、企業におけるストレージの監視業務には課題が多く存在している。図3に示す通り、多くのシステム環境はアプリケーションやサーバなど各レイヤに監視ツールが点在していることが多く、管理者は局所的で非効率な監視を強いられている。この監視環境では、サーバからストレージなどデバイス間の関連性を簡単に把握できず、管理の複雑さが増すばかりである。

プロビジョニング

ストレージ管理におけるプロビジョニングは、おもにサーバに対してストレージのボリュームを割り当てる作業に相当する。この作業は、物理的な接続だけではなくSANのゾーニングやLUNマスキング、ボリュームの認識などさまざまな工程を経て作業が完了する。なお、プロビジョニングは予め取得された構成情報を基に計画・実行する必要があるため、つねに正確なシステム情報を取得・維持することが重要となる。

しかし、近年ITサービスのライフサイクルは短期間化の傾向にあり、度重なるアプリケーションの機能追加や改修作業が増加し、運用上の大きな問題となっている。また、システム構成の複雑化により正確な情報の取得が難しいため、プロビジョニングなどの構成変更だけではなく、故障対応などの作業に対しても即時性と正確性が失われ、作業の品質低下を招いている。

構成管理

構成管理は、企業の情報セキュリティやコンプライアンスの観点からも重要な管理業務である。SANに関しては、サーバ(およびHBA)とスイッチおよびストレージのトポロジーやゾーニングとマスキングの構成情報がおもな管理対象となる。ストレージに関しては、コントローラのポートアサイン情報、HDD(RAID)構成や論理ボリューム(LUN)構成、未使用/使用中のボリューム構成などの情報が正確に把握されている必要がある。

だが、前述の通り多くの企業では管理ツールがレイヤごとにわかれている環境が多く、全体の関連性を維持した形で構成管理に必要な情報を取得することが困難となっている。さらに、システムの構成情報をスプレッドシートで管理している場合などは、情報の信頼性と新鮮度が低下し、変更作業に対するリスクが高まる傾向にある。

レポーティング

レポーティングは、システムの構成情報や利用状況などを整理し特定のフォーマットで出力する管理業務である。レポート結果は、定期的に運用状況を追跡・把握するためだけではなく、情報システムの投資計画立案やユーザーへの課金情報としても利用される。さらに、ストレージの未使用領域を回収し、使用効率を高めるための現状分析にも活用される。レポーティングの対象は、ストレージインフラ全体のリソース使用状況である。具体的には、サーバやストレージのシステム構成情報やストレージ使用状況、性能情報、故障などのイベント情報なども含まれる。

しかし、これも監視ツールが点在しているため、レポーティングの対象が局所的な内容となりシステム全体の状況を把握できないという課題を抱えている企業が多い。一方、管理ツールによっては、ユーザーの求めるレポート形式(フォーマット)で出力できない場合があるので注意が必要だ。

(次ページ、「ITインフラ運用管理の最適化を実現するためには?」に続く)

この連載の記事

-

最終回

サーバー・ストレージ

クラウド時代に対応するストレージの最新技術 -

第15回

サーバー・ストレージ

ストレージを守るセキュリティ技術 -

第13回

サーバー・ストレージ

サーバ仮想化のためのストレージの機能を探る -

第12回

サーバー・ストレージ

シンプロビジョニングによるストレージ仮想化とは? -

第11回

サーバー・ストレージ

コスト削減を実現するストレージ階層化とは? -

第10回

サーバー・ストレージ

ストレージの災害対策テクノロジー -

第9回

サーバー・ストレージ

バックアップを高速化するレプリケーションの仕組み -

第8回

サーバー・ストレージ

ストレージを使ったバックアップの技術 -

第7回

サーバー・ストレージ

FC/iSCSIとNASの違いを知っていますか? -

第6回

サーバー・ストレージ

ストレージをネットワーク化するFCとiSCSI - この連載の一覧へ