|

|

利便性の後ろにセキュリティの脅威

インターネットを使うと、Webの便利なサービスを利用したり、重要な文書を他のユーザーとの情報を共有したり、メールやIP電話などによる円滑なコミュニケーションが実現される。しかし、ネットワークを利用するということは、別のユーザーに対しても自身の情報をさらしていることになる。

企業や家庭のLANであれば、ユーザーがある程度特定できるため、あまり問題ないだろう。しかし、数億人のユーザーが利用する公共のインターネットでは、匿名性が高い。そのため、さまざまな愉快犯や犯罪集団が、ユーザーの個人情報や財産を狙って攻撃を仕掛けてくる。他人を偽って個人情報を盗んだり、不正なプログラムを送りつけて攻撃の片棒を担がせようとしたり、その例は枚挙にいとまがない。

もちろん、こうしたセキュリティ侵害を違法とみなす法律は用意されているが、インターネット上にはお巡りさんは存在しない。つまり、現実世界のように交番に通報して犯罪行為を取り締まってもらうといったことは期待できないのだ。

そのため、インターネットを利用するユーザーは、こうした攻撃から身を守る努力と工夫を自ら行なう必要がある。この点をまず理解することが必要だ。

不正アクセスとファイアウォールの誕生

本連載では、おもにインターネットにおけるセキュリティ侵害を紹介し、特にネットワークセキュリティという分野で、どのような対策があるのかを解説していく。

インターネットでの攻撃は時代とともに大きく変化している。インターネットが本格的に普及し始めた1990年代、攻撃とは、きわめて高い技術を持ったネットユーザーが遠隔からネットワーク経由でサーバに侵入する「不正アクセス」を意味していた。

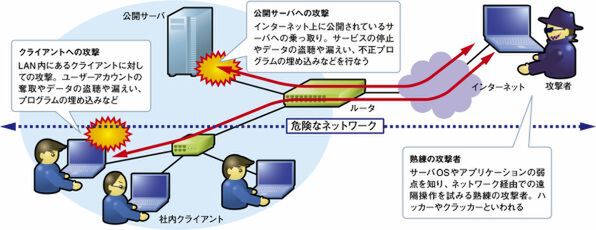

こうした高い技術を持ったネットユーザーをハッカー、また悪意のある攻撃を行なう者をクラッカーと呼んだりする。いずれにせよ、攻撃者は予備調査により、既知のサーバの弱点を調べ上げている。そして、攻撃対象となるサーバに遠隔からコマンドを送り込み、サーバの管理者権限を奪取する。あとは、サーバ上の情報を不正に得たり、設定を変更するなど、対象のサーバを自由に扱うことができる(図1)。

こうした不正アクセスを防ぐために開発されたのが、ファイアウォール※1である。

*1:ファイアウォール 単体のソフトウェアやハードウェアとしてイメージされることも多いが、本質的には機能や役割を示す用語である。つまり、「A社のルータにはファイアウォールが搭載されている」といった使い方もされるわけだ。

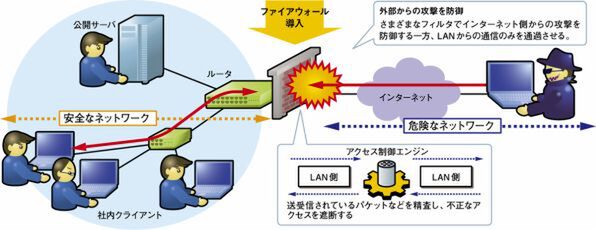

ファイアウォールを日本語に訳せば、「防火壁」。役割は、インターネットのような危ないネットワークからの攻撃を火災に喩え、LANなどの内部ネットワークに及ばないようにすることだ。具体的には不正な通信を遮断し、正常な通信のみを許可するというもので、一般的には「アクセス制御」と呼ばれる。

こうしたアクセス制御には、パケットフィルタリングやステートフルパケットインスペクション、アプリケーションゲートウェイなどさまざまな技術が駆使される。こうした技術によって攻撃とおぼしきパケットは破棄される一方、LANからインターネットにアクセスするような通信は許可される(図2)。また、NATのようなアドレス変換機能でインターネット側からLAN内のホストを隠ぺいしたり、DMZを用いて公開サーバを防御するといったことも可能だ。

ファイアウォールが登場したのは1990年代の初頭。当初はインターネットとLANの間に設置されるゲートウェイに搭載する専用ソフトウェアとして提供されていた。利用する場合は、インターネット用とLAN用の2つのネットワークインターフェイスを搭載したコンピュータに、アクセス制御のソフトウェアをインストールする。そして、2つのネットワークインターフェイス間の通信をチェックし、必要な通信のみを通過させるようにしていた。

21世紀に入り常時接続・ブロードバンドの時代が到来すると、ファイアウォールは企業はもちろんのこと、個人ユーザーでも必須になった。その結果、ブロードバンドルータやWindowsのようなOSにもファイアウォールが標準的に搭載されるようになった。さらに専用のコンピュータにインストールするソフトウェアではなく、あらかじめ専用ハードウェアに機能が組み込まれた専用機※2が登場するようになる(写真1)。

*2:専用機 汎用OSやアプリケーションの肥大化した機能を絞り込み、特定用途のみに使いやすく作られたコンピュータ製品。家電のような使い勝手をIT機器にもたらすモノとして「アプライアンス(機器)」ともいわれる。

(次ページ、「パケットフィルタリングの必要性」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? - この連載の一覧へ