セキュリティを確保するためのアクセスログ管理

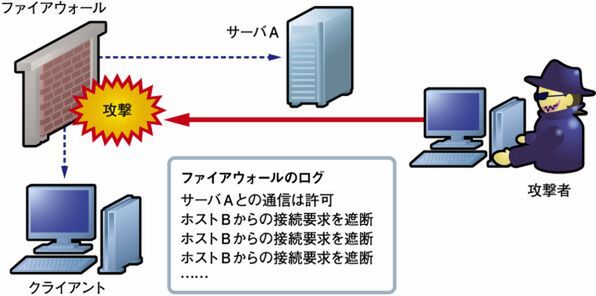

もう1つファイアウォールの機能として重要なのが、アクセスログの収集機能だ(図10)。

多くの通信機器では、誰とどれくらい通信したかという通信履歴が残される。アクセスログもこうした過去の通信の記録と考えてよい。通信相手や通信の日時などのほか、通信の成功と失敗、あるいはファイアウォールによるパケットの破棄なども記録される。

たとえば、異なるポートに対して繰り返し接続リクエストが出されていたら、外部からの攻撃やポートスキャン※8の可能性がある。また、サーバの遠隔操作を試みるようなコマンドが大量に送信されていたら、やはりサーバの攻撃とみなすことができるだろう。もちろん、攻撃されてしまった場合は、犯人を特定するための情報としてその痕跡を収集するという目的になる。

*8:ポートスキャン 利用可能なポートを外部から調査する行為。ネットワーク管理者による正当な操作もあるが、攻撃者が攻撃の予備行為として行なわれることがほとんどである。

こうしたアクセスログの解析は、攻撃を分析し、セキュリティの強度を保つのに、きわめて重要だ。ファイアウォールは、ユーザーが適切なポリシーを決め、それにしたがってアクセス制御を行なうというものだ。しかし、攻撃の手口は日々巧妙になっているため、ポリシーは適時見直していかなければならない。その点、アクセスログを分析し、その内容をポリシーに反映していくサイクルは、ファイアウォールの管理に欠かせない作業となる。

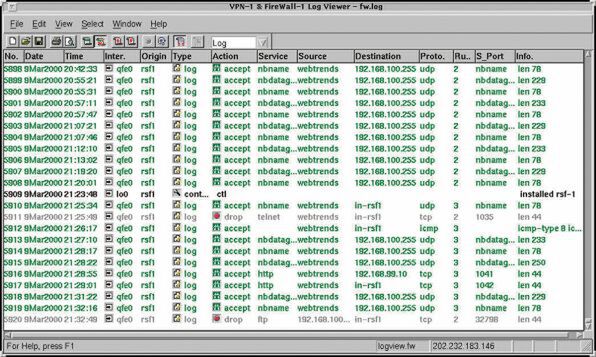

とはいえ、数多くの通信を記録するアクセスログは膨大な量となり、人間による手作業も難しい。そのため、通常はファイアウォールのベンダーなどから提供される解析・レポートツールを用いる(画面1)。

NATによるLANの隠ぺい

ファイアウォールのセキュリティ機能として紹介したいのが、アドレス変換である。

アドレス変換とは、インターネットで利用されるグローバルアドレスと、LANのみで利用されるプライベートアドレスを相互に変換する機能。アドレスのみを相互変換するのがNAT(Network Address Translastion)で、ポート番号まで変換する機能をNAPT(Network Address Port Translation)やIPマスカレードと呼ぶ。

アドレス変換は一般的にはインターネット接続を行なうルータに搭載されるが、ファイアウォールにもセキュリティ機能として搭載されることがある。NATを用いるとインターネット側からLAN内のIPアドレスを隠ぺいできるからである。プライベートアドレスを宛先や送信元に用いたパケットは、インターネット上では破棄される。そのため、攻撃者はLAN内のホストの直接攻撃することができないのだ。

今回は不正アクセスとファイアウォールの技術を紹介してきた。ファイアウォールは、ネットワークセキュリティの基本とも呼べる存在であり、企業での普及率も高い。ただし、最新の攻撃を捕捉するため、定期的なポリシーのチェックが必要になる。次回は、ウイルスの脅威と対策について見ていこう。

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? - この連載の一覧へ