ネットワークの脅威と対策を一から学ぼう

検疫からシンクライアントまで!情報漏えいを防ぐ製品

2009年10月14日 06時00分更新

企業に大きな打撃を与える情報漏えいを防ぐには、どのような方法があるのか。漏えい対策用のソフトウェア、不正なPCのネットワーク接続を阻止する検疫ネットワーク、そして重要な情報をサーバで管理できるシンクライアントを紹介しよう。

情報漏えいを防止する通信データのチェック

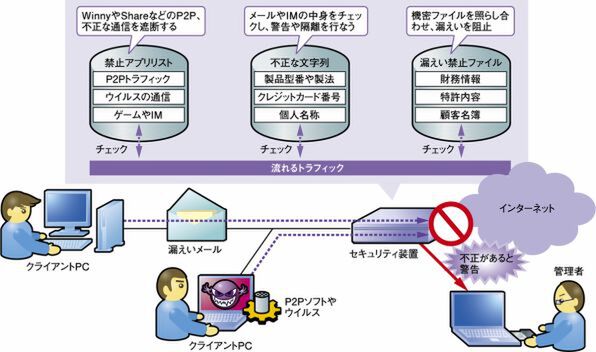

クライアント/サーバ型の情報漏えい対策ソフトは、各PCにソフトウェアをインストールして、ユーザーの操作を制御したり、ログを採るというアプローチが中心である。これに対して、インターネットへの出入口にあたるゲートウェイやサブネット単位で情報漏えいを防ぐアプローチもある(図1)。

ファイアウォールやIDS・IPSなど、今まで紹介してきたゲートウェイ型のセキュリティ機器の場合、外部から内部に対するインバウンドのトラフィックを監視し、攻撃や不正プログラムを遮断してきた。逆に、内部から外部へのアウトバウンドの通信は緩いルールで運用されており、基本的なアプリケーションの通信は素通りという状態が一般的であった。しかし、内部犯の多い情報漏えいの対策としては、このアウトバウンドのトラフィックを精査する必要がある。

具体的には、まず情報漏えいを行なうWinnyやShareなどのソフトや管理者が許可していないIM※1などの遮断が挙げられる。もちろん、アプリケーションの利用自体を禁止するのがもっとも望ましいが、徹底できない場合はこうしたゲートウェイ側での対応も必要だ。

※1:IM(Instant Messenger) テキストチャットや音声通話、ファイル交換などを行なうプログラム。通信のほとんどをサーバを介さず、クライアント同士が直接行なうため、P2Pソフトに分類される。MSN MessengerやYahoo!メッセンジャーのほか、Skypeなども含まれる。

ただ、これらのP2Pソフトは、HTTPなどの許可されたポートを勝手に使って通信することが可能で、通信自体も暗号化されていることが多い。そのため、既存のファイアウォールやIDS・IPSで防ぐのが難しく、専用のアプリケーションファイアウォールが必要になる。

また、メールやWebのフィルタリングも行なわれる。メールやWebは手軽に外部へ情報を送信できるため、情報漏えいの温床となりやすい。また、誤送信の可能性もある。そのため、スパムメールやWebフィルタリングで利用されるコンテンツフィルタリングの技術を用いて、送信するテキストや添付ファイルの中身などを精査する。これにより、漏えいの疑いのある情報の送信に対して、警告を出したり、場合によっては送信を遮断する。

こうしたフィルタリングを実現する際には、事前に情報漏えいに該当すると考えられる語句やフレーズを、あらかじめ管理者がデータベースに登録しておく必要がある。たとえば、メーカーであれば、発売前の製品の型番や開発コードなど、個人情報関連であれば、顧客コードやクレジットカード番号などがこうした情報に当たるだろう。これらを通信されているデータとパターンマッチングし、情報漏えいに該当するメール送信やWebの書き込みなどを事前に検出するわけだ。

しかし、口語的な表現や略語、符丁などを用いられると、単純な語句検出ではフィルタリングをすり抜けてしまう可能性がある。とはいえ、データベースへの登録件数が多いと、処理に時間がかかるし、誤検知の確率も上がってくる。適切にフィルタリングするのはなかなか難しいといえるだろう。

ゲートウェイ型のセキュリティ装置を用いるメリットは、やはりクライアントPCにソフトウェアを導入する必要がない点だ。しかし、インターネットとLANの間で処理を行なうため、USBメモリや印刷物、持ち込みPCからの漏えいには対応できない。あくまでクライアント/サーバ型の情報漏えい対策ソフトを補う役割と考えた方がよいだろう。

情報漏えいにつながるセキュリティの不備

ここまでは内部からの漏えいを前提にした対策を見てきたが、セキュリティの不備などが原因で、重要情報を半分公開状態にしているという例も意外と多い。簡単に情報にアクセスできる状態であれば、犯罪者でなくとも、興味を持つのが当たり前だ。また、最近ではこうした不備のあるサイトが、いち早く掲示板に書き込まれ、アクセスするユーザーが一気に増える傾向もある。

パターンとして多いのは、Webサーバやアプリケーションの不備で、顧客情報を外部に閲覧可能な状態にしているというものだ。多くの事件では顧客情報などを登録したデータベースを閲覧可能な公開ディレクトリに保存していため、URLでファイル名を直接指定すれば、誰でも閲覧できる状態になっていた。この場合は、閲覧したユーザーを犯罪者と特定することが難しく、いったん公開された情報を回収するのも不可能だ。そのため、きちんとWebサーバ側でディレクトリやファイルの閲覧にアクセス制限をかける必要がある。

また、意外な盲点としては、無線LANのセキュリティ設定が挙げられる(図2)。昨今では多くの企業で無線LANが導入されているが、適切なセキュリティ設定を行なわないと、情報漏えいにつながることも多い。

無線LANの電波はガラスや木などを通り抜けるため、意外に遠くまで届く。最近では通信範囲を拡げるために、アンテナの出力を高めた製品も増えている。そのため、同じフロアを複数の企業で共有している場合など、電波が漏れている可能性が高い。そのため、不正な端末の接続を禁止したり、通信内容を暗号化するといったセキュリティ設定が必要になる。

ただ、ご存じの通り、初期の製品で用いられているWEP※2と呼ばれる暗号化方式はすでに盗聴への耐性が低いことがわかっている。WEPでは暗号化に必要な鍵を更新する仕組みがなく、ある程度の時間をかければ、暗号に必要な鍵の解読が可能になってしまうという弱点があるのだ。そのため、現在ではユーザー認証機能を備え、定期的に鍵を更新することでセキュリティを高めた最新の「WPA2」という方式を利用するのが普通だ。

※2:WEP(Wired Equivalent Privacy) IEEE802.11bなどの無線LANで用いられた暗号化方式。RC4と呼ばれるアルゴリズムを採用し、鍵長は40ビット、128ビットのいずれかを用いる。セキュリティ面で脆弱であるため、最新のWPA(Wi-Fi Protected Access)2に取って代わられている。

その他、ESS-ID自体を非公開にしたり、不正なPCを自動検出する装置を設置したり、専用のファイアウォールを設けるといった方法もある。

(次ページ、「PCの接続を管理する検疫ネットワーク」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? -

第1回

TECH

不正アクセスを防ぐファイアウォールの仕組み - この連載の一覧へ