ネットワーク化で被害が深刻化

情報漏えいとは、本来閲覧してはいけない相手に情報を漏らしたり漏れてしまう事態であり、いくつかパターンがある(図1)。

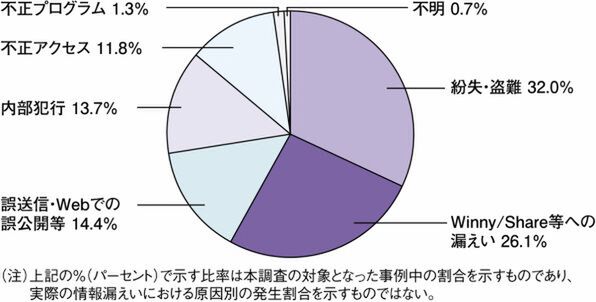

一般的には顧客情報や機密情報が外部に不正に持ち出されるといった内部犯の例を思い浮かべる。しかし実際は、ノートPCの置き引きや情報自体が誤って廃棄されたり、関係のないところへの誤送信といったユーザーの操作ミスなどの例もある。もちろん外部からの攻撃による盗難や盗聴もある。特に多いのが、Webアプリケーションや無線LAN経由での顧客情報の盗難である。調査によってこうした漏えいパターンの割合は異なるが、持ち出されて不利益なことは間違いない(図2)。

こうした漏えいの対象となる情報は、企業であれば、新製品や特許に関わる機密情報や顧客、競合に関する情報などを指すだろう。また、個人であれば住所や電話番号などの個人に付随する基礎情報はもちろん、資産や趣味、嗜好、生態情報なども他人には知られたくない情報といえる。

従来であれば、こうした情報は紙などで保存されていた。しかし、1980年代後半からのコンピュータの普及で、さまざまな情報がデジタル化され、さらにそれを扱うコンピュータがネットワーク化されるようになった。この結果、デジタル化された情報の管理は企業にとってきわめて重要な関心事となってきた。

デジタル化された情報の漏えいは、紙での情報漏えいと性格が異なる。物理的な金銭を盗難するのであれば、犯罪者は現地に出向かなければならないが、ネットワーク化されたコンピュータの情報であれば、現場に出向く必要はない。遠隔からコンピュータに不正に侵入して、情報を閲覧したり、詐取してしまえばよいからだ。もちろん、内部から外部の犯罪者に情報を渡したりするのも簡単だ。

しかも、金銭や紙の情報であれば、あるべきところから消えてしまうために盗まれたことがすぐにわかるが、複製が容易なデジタルデータの場合、不正な人物に情報を閲覧されたか、盗難されたかは調べないとわからない。

情報漏えい自体は決して最近になって生まれた問題ではない。しかし、コンピュータやインターネットの普及により、大量の機密情報をきわめて容易に持ち出せるようになり、被害が大規模化したのは最近の傾向といえる。

多発する情報漏えい事件とコンプライアンスの要件

こうした背景から、大企業や官公庁での情報漏えい事件が相次いだ(図3)。2003年以降、情報漏えい事件は新聞やTV等でも積極的に取り上げられるようになり、企業のイメージダウンに直結するようになった。

これに拍車をかけたのが、Winny※1をはじめとするP2Pソフトを悪用するウイルスによる情報漏えいである。こうしたウイルスはWinnyを経由して、PCなどに感染し、ローカルのファイルをインターネット上に公開してしまうというものだ。Winnyがインストールされた私物のPCを業務に利用したことで、業務上の重要な情報が漏れるという事件は、2005年以降多発し、大きな社会問題となった。

※1:Winny 日本で開発されたP2P型のファイル交換ソフト。匿名性が高く、違法ファイル交換の温床になるといして、作者が逮捕された。また、Winnyのネットワークを介して配布されるウイルスによる情報漏えいも大きな問題となっている。

大規模な個人情報の漏えい事件の多発により、プライバシーが侵害されるだけではなく、犯罪に情報が利用される可能性も出てきたため、日本では一定数以上の個人情報を持つ場合の情報管理体制を定めた個人情報保護法※2が2005年に施行された。これにより、企業が個人情報を扱う場合は、セキュリティ面に十分留意した情報漏えい対策が要求されるようになった。

※2:個人情報保護法 2005年4月に施行され、正式には「個人情報の保護に関する法律」という。5000名以上の個人情報を持つ事業者を「個人情報取り扱い事業者」と規定し、適切な情報管理を行なうことが求められる。違反した場合には刑事罰も科せられる。

さらに、2008年には財務会計の透明化を目指した日本版SOX法が施行。ここでは「内部統制」という概念が盛り込まれ、企業での情報管理が大きな課題となった。

情報漏えいにつながる多種多様な経路

さて、情報漏えい対策と一言でいっても、その内容は多岐に渡る。これは漏えい経路がきわめて多種多様だからにほかならない。

内部犯などによる意図的な漏えいであれば、メールやIMで送ったり、Webサーバにアップしたりといった手段のほか、USBメモリでコピーする方法もある。また、デジタルデータでの持ち出しが難しければ、紙で出力すればよいし、紙で持ち出せなければ、デジカメで撮影してしまえばよい。究極的には人間がその内容を覚えておけば、情報は持ち出せる。

こうした情報漏えいの実態を考えると、金庫やキャビネットに鍵をかけたり、デジカメ付の携帯電話の持ち込みを禁止するのも、情報漏えい対策といえる。ただ、これでは幅が広くなりすぎるため、ここではITやネットワーク技術に絞った対策を解説していく。

(次ページ、「既存のセオリーが通用しない」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? -

第1回

TECH

不正アクセスを防ぐファイアウォールの仕組み - この連載の一覧へ