ファイアウォールに変わるセキュリティ機器の定番として「UTM(Unified Threat Management)」が台頭しつつある。複数のセキュリティの脅威にまとめて対抗できるUTMは、現在各ベンダーが多種多様な製品を展開し、まさに「UTM戦争」と呼べるような激しい競争を繰り広げている分野といえる。ここでは1990年代のファイアウォール全盛期からUTM登場までの経緯を振り返りつつ、さまざまなニュースを読むために必要なゲートウェイセキュリティの技術と業界動向をしっかりおさらいしておこう。

ソフトウェア型ファイアウォールからスタート

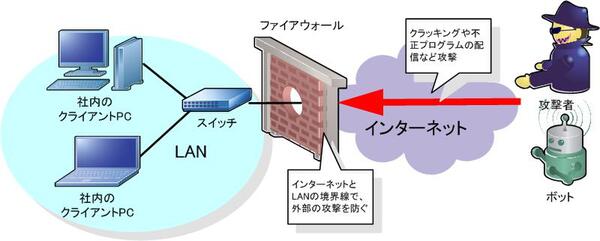

インターネットへの接続点、LANへの入り口である「ゲートウェイ」では、外部からの攻撃や不正プログラムを防ぐと共に、内部からの情報漏えいなどを抑止する必要がある。UTM登場に至るまで、このゲートウェイのセキュリティとしては、ファイアウォールを中心にさまざまな技術や製品が投入されてきた。ここでは1990年代から現在に至るまでのゲートウェイセキュリティの歴史を見てみよう。

1990年代、インターネットの攻撃を防いでいたのは、TCP/IPのアドレスやポートを条件にフィルタをかける古典的なファイアウォールである。当時のファイアウォールは、2つのネットワークインターフェイスを搭載するPCにソフトウェアとして導入する製品がほとんどであった。

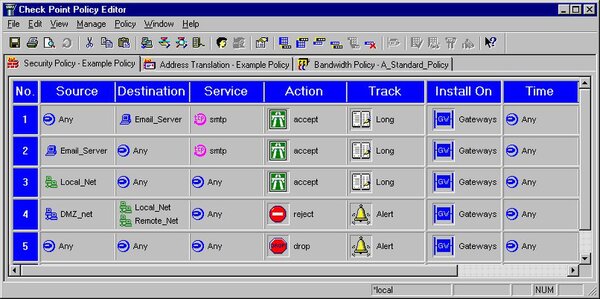

このソフトウェア型ファイアウォールの代表格が、ファイアウォールの始祖ともいえるチェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)の「Firewall-1」である。Firewall-1は、パケットフィルタリングよりも精度の高い「ステートフルインスペクション」という技術をアクセス制御に導入し、さらに公開サーバを防御する専用セグメントであるDMZ(DeMilitarized Zone)などの概念をいち早く導入している。こうしたソフトウェア型ファイアウォールは高機能で柔軟性が高い一方、優れたGUI環境を持っていた。

一方、ソフトウェア型ファイアウォールは概して高価であり、動作するPCのOSの脆弱性が弱点になっていた。そして、最大の弱点はパフォーマンスだ。2000年頃から登場してきた高速なブロードバンド回線を導入しても、ソフトウェア型のファイアウォールでは処理が追いつかなかったのである。

ファイアウォール・VPNアプライアンスの登場

そこで1990年代の末に登場したのが、高速な処理が可能なファイアウォール・VPNアプライアンスである。アプライアンス(Appliance)とは、ソフトウェアと一体化したハードウェア製品で、OSのインストールなどが要らない簡易さを目的とした専用装置を指す。米国の新興セキュリティベンダーは、パケットフィルタリングやVPNの暗号化をハードウェアで処理するASIC(Application Specific Integrated Circuit)という専用のプロセッサを用いて、アプライアンスとして提供したのだ。これにより、パフォーマンスは格段に向上し、ブロードバンドを安全に利用できるようになった。また、大量生産するとコストが一気に下がるASIC化は、安価というメリットももたらしている。

こうしたアプライアンスを提供する新興ベンダーとして、ネットスクリーン・テクノロジーズ、ソニックウォール、ウォッチガードなどが挙げられるだろう。各社とも小型筐体のSOHO向けモデルからスタートし、徐々に企業向けのラインナップを拡充していくことになる。

2000年以降、常時接続・ブロードバンドの環境が登場したことで、企業はインターネットからの絶え間ない攻撃に対抗する必要が出てきた。こうした攻撃を防ぐため、ファイアウォール・VPNアプライアンスは一気に普及したのだ。当初、価格の安さからSOHOや中小企業でブレイクしたが、その後パフォーマンスの高さが評価され、大企業でも少しずつ導入されるようになった。多機能化やGUI環境の充実、冗長構成のサポートなど、製品のレベルもどんどん高くなっていく。そして、2003年頃には大企業やプロバイダ向けのモデルも次々と登場し、一気に隆盛を誇るようになったのだ。

複数の機器はもう要らない!いよいよ登場したUTM

この連載の記事

-

第2回

TECH

速さは力!第2次UTM戦争の読み方 - この連載の一覧へ