CrowdStrikeが8カ国の企業調査結果を発表、「取引先も巻き込み『検知』『対応』能力強化を」

サプライチェーン攻撃、企業側の懸念は強いが対策は未成熟

2018年08月01日 07時00分更新

セキュリティベンダー各社が「サプライチェーン攻撃」脅威の高まりを指摘する一方で、企業側の対応戦略策定は進んでいない。特に日本ではそれが顕著だ――。CrowdStrike Japan(クラウドストライク)が2018年7月30日、米CrowdStrikeが8カ国の企業を対象に実施したサプライチェーン攻撃に関する意識/実態調査の結果を発表した。

同日の記者発表会にはCrowdStrike テクノロジー戦略担当VPのマイケル・セントナス氏がビデオ会議で参加し、調査結果の概要や企業側の対策におけるポイントなどを紹介した。

サプライチェーン攻撃を受けたことのある企業は66%、平均被害額は1.2億円

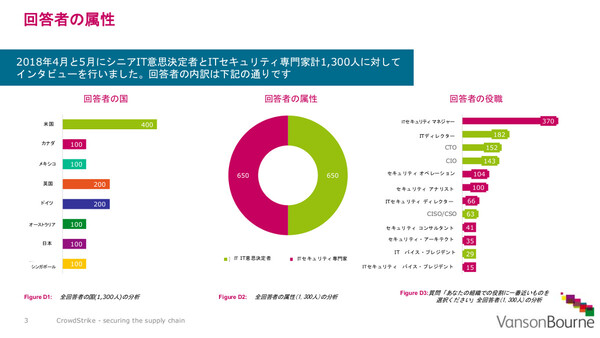

同調査はCrowdStrikeが調査会社(Vanson Bourne)の協力を得て、グローバル8カ国(米国/カナダ/メキシコ/英国/ドイツ/オーストラリア/シンガポール/日本)で今年(2018年)4~5月に実施したもの。回答者は、企業/組織のシニアIT意思決定者およびITセキュリティ専門家が650名ずつの、合計1300名だった。国別の調査結果も示されており、日本の回答者は100名となっている。

昨年(2017年)は「NotPetya」や「CCleaner」など、多くのサプライチェーン攻撃(狭義のサプライチェーン攻撃、「ソフトウェアサプライチェーン攻撃」)が発生した年だった。今回の調査では、こうした狭義のサプライチェーン攻撃も含め、特定の企業に関連して動くすべてのプロジェクト、組織/人、技術をターゲットとした攻撃(広義のサプライチェーン攻撃)を対象としている。

まず「自社のセキュリティ状況をふまえ、今後12カ月間に懸念されるサイバー攻撃の種類」については、「一般的なマルウェア攻撃」が最も高く57%、以下「フィッシング/スピアフィッシング」が50%、「ランサムウェア」46%などとなった。平均で「3種類」のサイバー攻撃が懸念されると回答しており、今回の調査テーマである「サプライチェーン攻撃」も3分の1(33%)の企業が懸念事項に挙げている。「懸念はない」と回答したのはわずか3%だった。

次に、サプライチェーン攻撃について「今後3年以内に大きな脅威の1つになる」とした回答者は、全体で79%に上った。しかし同時に「自社の経営幹部はサプライチェーン攻撃のリスク認識が欠けている」とする答えが62%、「サプライチェーンのセキュリティに対する予算割り当てを見落としている」も62%と、IT/セキュリティ責任者と経営層との間の意識差も感じられる。なお日本においては、経営層のリスク認識欠如、予算割り当ての見落としとも、グローバル平均より高い数字(各67%)を示している。

「つまり、多くの企業がサプライチェーン攻撃による脅威の『深刻さ』は認識しつつも、それに備える『取り組み』はうまく進んでいない」(セントナス氏)

実際に、サプライチェーン攻撃を受けたことがあるという企業も少なくない。合計で66%の企業が、これまでに1回または複数回のサプライチェーン攻撃を経験している。「直近12カ月間」に絞り込んでも、およそ3分の1(33%)の企業がサプライチェーン攻撃の被害に遭っている。

サプライチェーン攻撃による経済損失も大きな額だった。攻撃を経験した企業における1件当たりの平均経済損失額は、およそ112万5000ドル(1億2400万円)に及ぶという。

「攻撃者の侵入は防ぎ切れない」前提のアプローチを取引先にも拡大すべき

しかしながら、サプライチェーン攻撃への具体的な備え、対策(対応計画)はまだ未成熟な状況だという。

サプライチェーン攻撃によるセキュリティ侵害が発生した際の「対応戦略や計画はあるか」という問いに対し、「包括的な対応戦略を策定している」企業は半数未満(49%)にとどまり、「ある程度の(部分的な)対応戦略がある」が47%、「戦略がない」は3%だった。特に日本は対応戦略の策定が遅れており、包括的な戦略策定済みが37%、部分的な対応戦略策定済みが57%、戦略がない企業も10%に及んだ。

ただし、過去にサプライチェーン攻撃を受けたことのある企業(前述)のうち、34%はその時点で「包括的な対応戦略を策定していた」と回答しており、サプライチェーン攻撃に有効な対策を取ることの難しさを物語っている。攻撃者やマルウェアの侵入を防ぐこと(防御)だけでなく、侵入が発生することを前提としてその後の「検知」や「対応」を迅速にするという、昨今よく推奨されるアプローチがここでも必要となるだろう。

サプライチェーン攻撃への備えでは、自社内での対策だけでなくサプライヤー/取引先企業のセキュリティ状況も調査し、改善を促していく必要がある。しかし、それもまだ十分ではないようだ。

昨年から大規模なサプライチェーン攻撃の発生が報じられているにもかかわらず、「過去12カ月間に実施したサプライヤーのセキュリティ対策チェック」について、「既存/新規を問わずすべてのサプライヤー」へのチェックを行った企業はおよそ3分の1の32%(日本はさらに低く22%)。大半は部分的な(特定のサプライヤーのみ)のチェックにとどまり、「過去12カ月間にはチェックしていない」企業も5%存在した。

ただし、直近の12カ月間にサプライヤーのセキュリティ調査を行った企業の過半数(56%)は、サプライチェーン攻撃が増大する動きを受けて「調査プロセスをより厳密にした」と答えている。

* * *

セントナス氏は、サプライチェーン攻撃は「とても複雑な問題」であり、対策も簡単ではないことを強調した。通常、大企業は多数のサプライヤー/取引先を持つが、攻撃者はそのうち“最も脆弱な部分”を突いて攻撃を仕掛ければよいからだ。大企業は、自社の管理外にあるどこから攻撃が仕掛けられるかわからないため、攻撃者よりも不利な立場に置かれている。

「たとえ顧客情報などがサプライヤー経由で漏洩したのだとしても、最終的には自社(大企業)の責任が問われることになる。まずは、企業としてサプライチェーン攻撃の脅威に注目すること。そして、サプライヤーや取引先も巻き込んで、よりセキュアな環境を共同で構築していく必要がある」(セントナス氏)

より具体的には、マルウェア防御だけでなく攻撃者が侵入した後の検知と対応の戦略を、自社だけでなくサプライヤーや取引先にも拡大していくこと、対応プロセスもサプライヤーなどを巻き込んで構築することだと、セントナス氏は説明した。現在多くの企業が採用し始めている「攻撃者の侵入は防ぎきれない」ことを前提とした包括的な防御アプローチを、サプライヤーにも拡大すべきというわけだ。

「攻撃者の最終目的はマルウェアを感染させることではなく、企業に侵入して金銭につながるような機密情報を盗み出すことなどにある。だが、多くの企業はマルウェア防御(侵入を防ぐこと)にやっきになってしまっており、攻撃者の本来の狙いを見落としがちだ。だからこそ、EDRがもたらす検知や対応の機能がより重要なのだ」(セントナス氏)