昨年のAPTグループの動向から“2018年に警戒すべき脅威”として注目

いま「サプライチェーン攻撃」を恐れるべき理由、カスペルスキーに聞く

2018年01月17日 07時00分更新

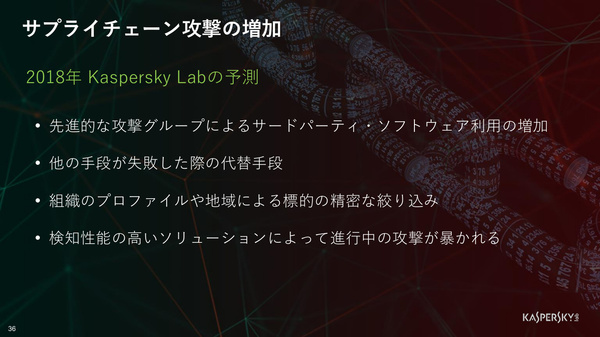

昨年(2017年)末に発表されたカスペルスキーの2018年脅威予測レポートでは、今年警戒すべきセキュリティ脅威のひとつとして「サプライチェーン攻撃の増加」が挙げられている。攻撃手法としては決して新しいものではないが、APT攻撃(高度かつ持続的な標的型攻撃)における効果的な攻撃手法として悪用する攻撃グループが増える兆しが見られるという。

「Kaspersky Security Bulletin 2017/2018年サイバー脅威の予測」レポートでは、2018年のAPT攻撃で予測される動向として「サプライチェーン攻撃の増加」が挙げられている

今回は、グローバルな攻撃グループ(APTグループ)の動向にも詳しいカスペルスキー プリンシパルセキュリティリサーチャーのヴィセンテ・ディアス氏に、なぜいまあらためてサプライチェーン攻撃に警戒すべきなのか、その対処策はあるのかといったことを聞いた。

※注:なお以前の記事でも触れたが、「サプライチェーン攻撃」という言葉は現在、2とおりの意味で使われている。本稿では、ソフトウェアの開発元や配布元に侵入して、気づかれないようにソフトウェアコードの中に攻撃コード(マルウェア)を混入し、配布させることで、ターゲットの企業や組織への侵入を図るタイプの攻撃(ソフトウェアサプライチェーン攻撃)を指している。

「APT攻撃においてはまだまだ有効」なサプライチェーン攻撃

――「サプライチェーン攻撃」は古くから見られる攻撃手法であり、目新しいものというわけではありません。なぜカスペルスキーは、2018年の脅威レポートであらためてこの攻撃手法を取り上げたのでしょうか。

ディアス氏:われわれGReAT(グローバル調査分析チーム)では、常に100を超えるAPTグループの動向やその作戦、攻撃テクニックを追跡し、分析している。その中で2017年、複数のAPTグループがこの手法を攻撃に用いていることが観測された。それが、われわれがサプライチェーン攻撃に注目している理由だ。

攻撃手法としては古くからあるものだが、APTグループが攻撃したいと考えているターゲットによっては、これはまだまだ非常に有効な攻撃手法だと言える。

――APTグループは特定の企業や組織に対して執拗に攻撃を仕掛け、侵入を試みるわけですが、なぜサプライチェーン攻撃が有効な手段になりうるのですか。

ディアス氏:APTグループがターゲットとする企業や組織では、非常に高度なセキュリティ対策を実施していることが多い。このように「どうやってリーチ(侵入)したらよいのかわからない」ターゲットに対して、サプライチェーン攻撃は侵入の手がかりを与える。

たとえば2011年、ロッキード・マーティンやノースロップ・グラマンといった米国の軍需産業へのサイバー攻撃事件が起きた。これらの企業は高度なセキュリティ対策を行っていたため、攻撃者たちはまずセキュリティベンダーのRSA Securityに感染、侵入し、そこで盗み出した「SecureID」(ワンタイムパスワード製品)の情報を悪用して、標的とするロッキードなどへの侵入を成功させた。

さらに、複数のターゲットをまとめて狙う場合も、サプライチェーン攻撃のほうが都合が良いケースがある。それらのターゲットに何らかの共通項がある、“同じサプライチェーンにリンクしている”場合だ。

――「共通項」とは、具体的にどんなものでしょうか。たとえば、ターゲットが同じ業界内の企業で、同じ業務ソフトウェアを使っているようなケースですか。

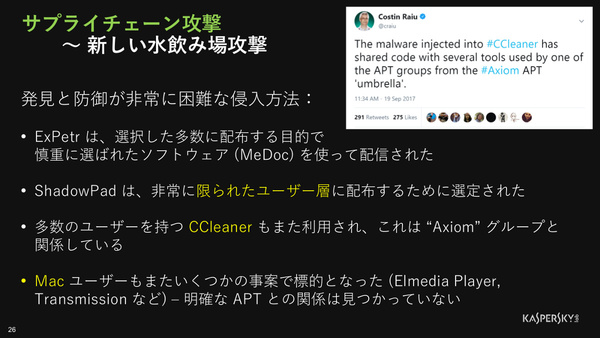

ディアス氏:そうだ。実際に起きたサプライチェーン攻撃の例を挙げると、今年(2017年)6月、ウクライナのソフトウェア企業であるMeDoc(ミードック)が提供する税務会計ソフトのアップデートデータが改竄され、多くの企業にマルウェア(※筆者注:ランサムワームの「ExPetr/NotPetya」)がばらまかれた。ベンダーが提供する正規のソフトウェアアップデートであり、ユーザーが疑う余地はなかった。

われわれがこの攻撃に強い関心を持っているのは、この攻撃の背後に「政治的な動機」があると確信しているからだ。悪用されたのは税務会計ソフトであり、攻撃はちょうどウクライナの企業が確定申告を行う時期に実行された。つまり、ウクライナ国内の産業活動を破壊する目的があったのではないか、と推測できる。

――なるほど。「ウクライナ国内」の「企業」という共通項を持つ特定のターゲットが狙われた、と。

ディアス氏:また昨年は、韓国のNetSarang(ネットサラン)が提供するサーバー管理ツールのソフトウェアアップデートが改竄される事件も発生した(Shadowpad)。このケースでは、攻撃者たちは特定の(複数の)金融機関をターゲットとするうえで、それらの企業が共通して導入していたNetSarangのアップデートを狙うサプライチェーン攻撃を展開した。

さらに昨年発生したサプライチェーン攻撃としては、(無料ユーティリティソフトの)「CCleaner」のアップデート改竄も挙げられる。およそ200万台のPCに対して不正なアップデートが配信されたと推定されており、昨年起きた攻撃の中でも最大規模のものになる。その背後には中国語圏の「Axiom」というAPTグループがいると見られている。まずは幅広く感染を広げ、次の段階で特定のターゲットに絞り込んで攻撃を進める狙いがあったのではないか。