昨年秋から続くAPT攻撃「BLUE TERMITE」

日本年金機構の情報漏洩事件を受け、カスペルスキーは6月4日、現在調査中の新たなAPT攻撃「BLUE TERMITE(ブルー ターマイト)」について説明会を開催した。昨年秋から「日本だけ」を狙うサイバー攻撃が発生しており、政府や防衛関連、エネルギー、製造業、金融機関、報道機関など幅広い対象に標的型攻撃メールをばらまき、感染した組織から機密情報を盗み出しているという。

APT攻撃とは、スパイ活動や犯罪活動を目的に、特定のターゲット(企業や個人)に対して持続的かつ執拗な攻撃を行う攻撃手法である。メールの添付ファイルなどを経由して一度感染すれば、ターゲット内部に長期間潜伏しつつ、外部のC&Cサーバー(攻撃指令サーバー)と通信して新たなマルウェアを送り込んだり、組織内部の調査をしたり、機密データを窃取したりする攻撃を行う。

BLUE TERMITEの場合も、ターゲットに気づかれないよう潜伏して攻撃を行うために、複雑かつ巧妙な手法がとられている。まず、マルウェアの感染に成功すると、感染端末はC&Cサーバーと通信して、感染先が攻撃対象かどうかを確認する。もし感染先がセキュリティ製品(サンドボックス)であれば活動を終了し、攻撃の発覚を防ぐ。感染先が攻撃対象であれば、外部通信用のバイパスツールを設置し、感染済みマルウェアの亜種を感染させて端末の管理者権限を奪取し、ほかの端末にも感染を横拡大させながら、組織内の“下見”を実施する。

この“下見”の結果、たとえば感染先組織が報道機関だと確認できればメールアカウントやブラウザのセッション情報を窃取し、それ以外であればドキュメントファイルを窃取するなど、ターゲットに応じた攻撃が実行されているという。

攻撃指令サーバーの93%は「日本国内にある」

今回のBLUE TERMITEは「完全に日本だけを狙った」APT攻撃である点が新しいという。カスペルスキー代表取締役社長の川合林太郎氏は、「2013年に初めて日本を攻撃対象に含めたAPT攻撃を観測していたが、いずれも『日本のみ』にターゲットを絞ったものではなかった」と説明する。

しかし、2014年秋には多くの日本企業に対して、健康保険組合を装う標的型攻撃メールがばらまかれた。それ以降、C&Cサーバーの機能や構成、感染後の挙動、攻撃に使われるマルウェアなどの共通点を持つAPT攻撃が発生しており、カスペルスキーではこれをBLUE TERMITEと名付けて調査を続けている。日本年金機構の事件との関連も疑われる。

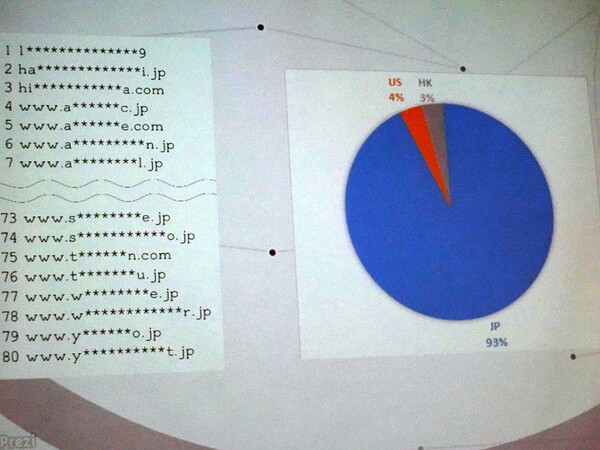

調査の結果、特徴的だったのは、C&Cサーバーの93%が「日本国内」に設置されていたことだ。従来のAPT攻撃では、C&Cサーバーは海外に設置されているケースがほとんどだったため、通常はアクセスしない国/ドメインへの通信をすべてフィルタリング(ブロック)する対策が有効だった。だが、JPドメインのC&Cサーバーとなるとそうはいかない。

同社情報セキュリティラボ、マルウェアリサーチャーの石丸傑氏は、これらのC&Cサーバーに対するアクセスは「2014年9月18日の発生開始以降、10月~12月は日によって100件のアクセスがあった。その後いったん小康状態を迎えたが、2015年4月あたりから再び活動が活発化し、多いときは140件を超えるアクセスもあった」と説明する。

政府関連から一般企業まで数十の組織を攻撃、文書の流出も確認

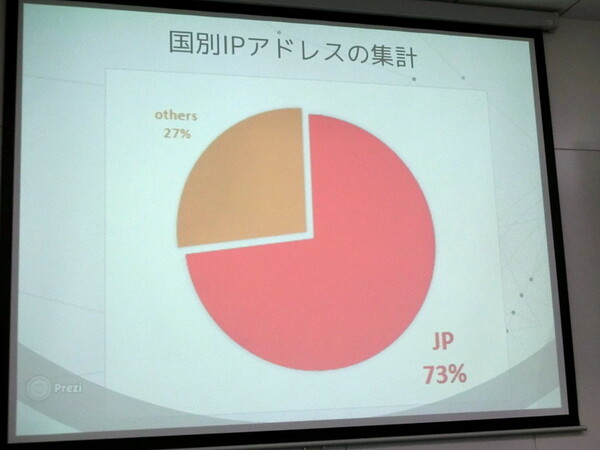

一方、C&Cサーバーへのアクセス元としては約300のユニークIPアドレスを確認しており、その73%は日本国内のものだった。具体的な内訳を調べると、政府関連、報道機関、航空宇宙産業、防衛関連、製造業、研究・学術機関、エネルギー関連、金融、化学など、幅広い企業や組織からのアクセスが見られたという。

さらに詳しくC&Cサーバーを調査したところ、たとえば製造業の企業からネットワーク機器やVLANの管理情報などが、また防衛産業の企業からはミサイル関連の情報をまとめた文書ファイルなどが盗み出されているのを確認できたという。

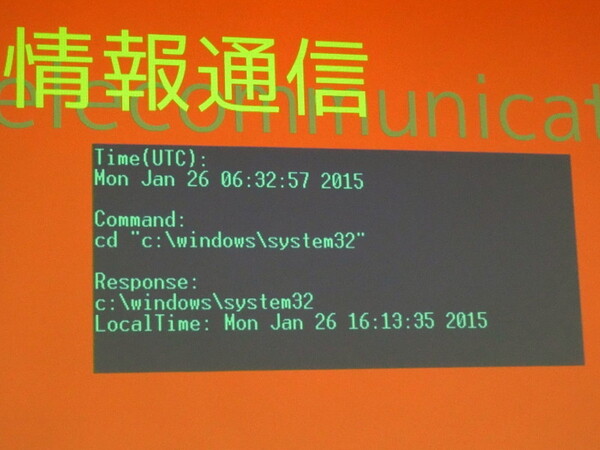

「だが、今回最も注目したのは、ある情報通信事業者のケースだ。調査の結果、Windowsのシステムファイルに対してアクセスが実行されていたのだが、コマンドの発行はとあるクラウドサービス内のサーバであることが分かった」。クラウドサービスの基幹サーバーが乗っ取られているということは、数百~数千の企業または個人のWebサイトが、攻撃者に掌握されているということになる。

事態は深刻、「自社は大丈夫という根拠のない自信を捨てよ」と警告

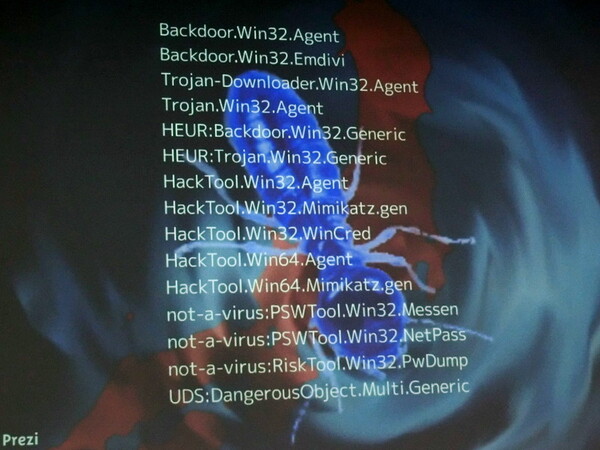

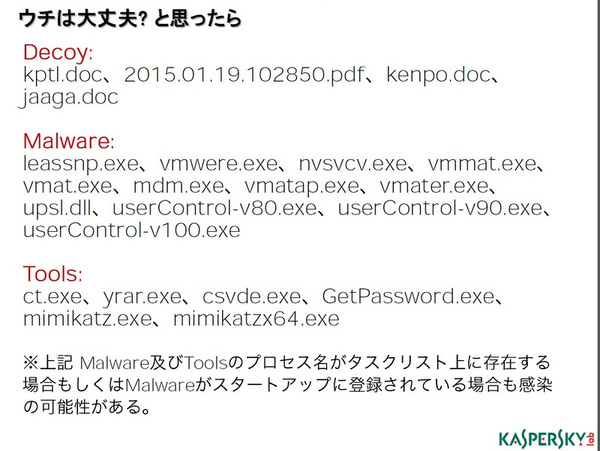

石丸氏は「攻撃グループを完全に特定するには、まだ情報が不十分」とし、使われている攻撃ツールの特徴など、BLUE TERMITEの“個性”をつかむために調査を続行していると語った。

また川合氏は、カスペルスキーでは本件について、警察などに情報提供を行いながら調査を進めており、事態は深刻であること認識してほしいと強調した。「自社は大丈夫といった根拠のない自信を捨て、誰もが標的になる可能性があることを認識してほしい」(同氏)。なお、同社製品ではすでに関連する不正プログラムを検知できる状態だという。

最後に川合氏は、攻撃を受けたり被害に遭ったりした場合でも、それは「恥ずかしいことではない」と強調した。被害を隠蔽するのではなく、迅速に警察などの関係機関に届け出て積極的に情報共有を行い、次の対策のステップへと切り替える姿勢が、今後さらに大切になるという。

「失敗を責めるのではなく、情報を公開して対策に踏み出した良いところを褒め、みんなで日本全体のセキュリティレベルを底上げするために取り組んでいくのが理想だ」(川合氏)