10月19日、アカマイ・テクノロジーズはDDoS攻撃対策に関する記者向け説明会を開催した。同社の最高技術責任者 新村信氏はカジュアル化しつつあるDDoS攻撃の現状や、なぜ対策が難しいのかを説明した。

変容するDDoS攻撃、Linuxマシンもボットネット化の標的に

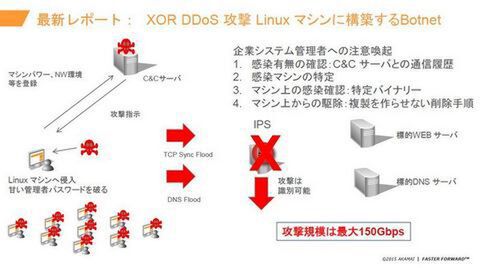

アカマイ・テクノロジーズは先月末、Linuxマシンを乗っ取ってボットネット化し、最大150GbpsのDDoS(分散型サービス拒否)攻撃を発生させるマルウェア「XOR DDoS」および複数の攻撃キャンペーンを検知したと発表した。この1年でXOR DDoSボットネットは巨大化しており、1日に最大20件の攻撃が実行されるなど、活動も活発だという。

Linuxマシンをボットネット化するマルウェア「XOR DDoS」は最大150GbpsのDDoS攻撃を実行

DDoS攻撃対策の必要性が認識されたのは、2000年2月にカナダの高校生がYahoo!などの有名Webサイトを次々とダウンさせた「Mafiaboy事件」がきっかけだ。以降、日本でも2ちゃんねるや官公庁のWebサイトなどでDDoS攻撃が発生、注目を集めるも、対策自体が難しいことや、有名なWebサイトばかりが狙われたためにそれ以外は大丈夫という間違った認識も手伝い、対策の議論は本格化しなかった。

だが、最近は月額8ドルでDDoS攻撃を代行してくれるサービス業者が登場し、DDoS攻撃は誰もが実行できるカジュアルな攻撃となった。昨年9月には日本でも高校生が同サービスを利用してオンラインゲームサイトを攻撃、電子計算機損壊等業務妨害の疑いで書類送検される事件も記憶に新しい。

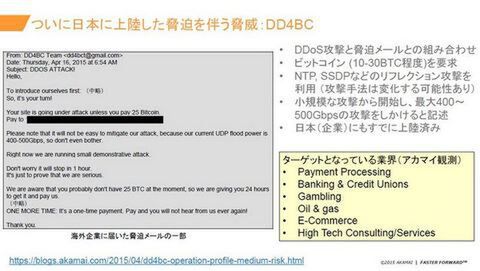

また、今年6月には数10Gbps程度の小規模なDDoS攻撃と(当時)約100万円のビットコインを要求する恐喝メールがセットになった「DD4BC」攻撃が発生。日本でも、セブン銀行のダイレクトバンキングサービスがやられた。今やDDoS攻撃はどの企業でも起こりうる、非常に身近に迫る脅威と言える。

DDoS攻撃と恐喝メールを組み合わせた脅威「DD4BC」

DDoS攻撃対策が難しい理由

だが、対策はそう簡単ではないと、アカマイ・テクノロジーズの最高技術責任者、新村信氏は2015年10月19日に開催された記者向けの説明会で述べる。

アカマイ・テクノロジーズ 最高技術責任者 新村信氏

攻撃側は、攻撃ツールをPCにインストールして攻撃する、第三者のPCにインストールさせて遠隔実行する、クラウドサーバ上の攻撃ツールを使って実行する、サーバやネットワーク機器の欠陥を突いて攻撃の踏み台に利用するなど、さまざまな手法を駆使してくる。また、最近は管理の甘い家庭用ブロードバンドルーターやプリンターなどをDDoS攻撃の踏み台にする「SSDPリフレクター攻撃」もあり(関連記事)、対策が進みづらいところを狙ってくる。

一方の対策で考えられる方法は、データセンターで攻撃規模を上回る防御システムを持つ、攻撃経路の途中で防御システムを持つ、そして攻撃元を完全に経つの3つが考えられる。

「しかし、1つ目は現実的ではなく、3つ目は踏み台を利用されてしまうと攻撃者の特定が難しくなるので実現は難しい。つまり、2つ目の、攻撃経路の途中で対策する方法を追求するしかない」(新村氏)。

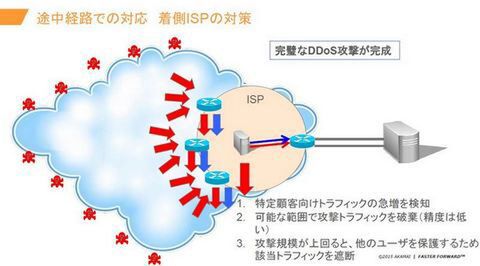

もっとも、これらも難しい。たとえば、攻撃されるWebサイトが利用するISPの場合、特定顧客向けのトラフィックが急増したのを検知したら、可能な範囲で攻撃トラフィックを破棄することになる。「しかし、ISPはUDPやTCPなど通信プロトコルでの対策は得意だが、アプリケーションレベルの攻撃には弱く、高い精度で破棄できない」(新村氏)。しかも、攻撃の規模が対応範囲を超えると、他のユーザーを保護するために該当トラフィックをすべて遮断し、結果的にDDoS攻撃が完成することになると新村氏は言う。

攻撃が着弾する側のISPにおける対策と限界

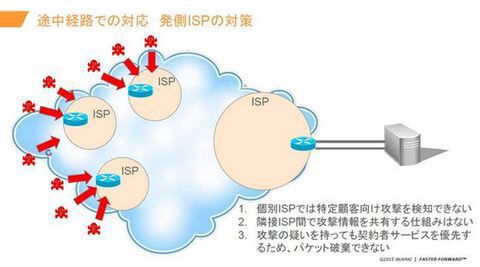

もう1つ、攻撃が発生する側のISPの場合、攻撃を検知するのは難しく、隣接するISP間で攻撃情報を共有する仕組みもない。また、たとえ攻撃の疑いがあっても、100%それが攻撃であると証明できないかぎり、パケット破棄できないという、通信事業者としての悩みがある。

「現在、一定の条件を満たせばISPが通信の宛先ポートで攻撃トラフィックを破棄しても正当な業務行為とみなされるよう、電気通信事業者法を改正する動きがあり、結果が待たれる」(新村氏)。

攻撃が発生する側のISPにおける対策と限界

アカマイ・テクノロジーズでは、20万台のエッジサーバー群でコンテンツのキャッシュを利用して攻撃の破棄とWebサイトの可用性を確保する「Kona Site Defender」、権威DNSを守るDNSSEC対応の「Fast DNS」、防御対象のデータセンターに向かうトラフィックをProlexicのデータセンターにBGPで誘導、正常なトラフィックのみを戻すユニークな「Prolexic」を提供している。