パートナー企業のSEの皆さんと打ち合わせを重ねていると、実にさまざまな観点での機能に関するご質問をいただきます。質問の多くは、やはりエンドユーザーの運用要件を想定したもので、多種多様な運用要件に対するソリューションを考えるSEの皆さんの技術力には感心させられます。

一方で、経験豊かなSEであっても、やはり他の事例は気になるようです。最近、ウイルス対策ソフトに搭載されたパーソナルファイアウォール機能の設定についての議論があり、実際に現場でとういった設定がされているかがという現状が見えてきました。今回は、現状について少々触れるとともに、パーソナルファイアウォールの利用方法について触れていきたいとおもいます。

パーソナルファイアウォールの機能とは

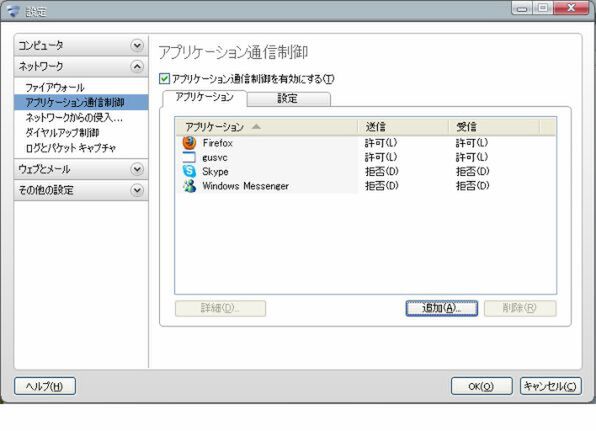

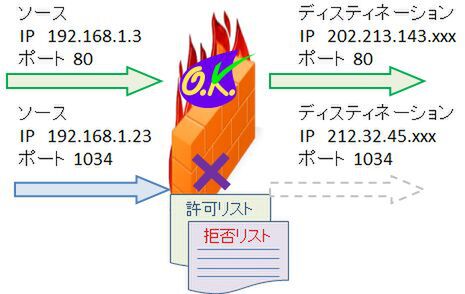

ウイルス対策ソフトに搭載されているパーソナルファイアウォール機能というのは、送信・受信されるネットワークパケットを監視し、通信の許可・拒否を行なうものです。通信は「ソース(送信元)」と「ディスティネーション(送信先)」と「ポート(プロトコル)」の3つの要素で特徴付けられます。インターネットと社内の境界(ゲートウェイ)に設置されるファイアウォールでは、会社のポリシーに従ってネットワーク管理者がきめ細かく通信の許可および拒否のルールを作成していますが(図1)。

図1 ファイアウォールの仕組み

一方、技術を持たない一般ユーザーが、通信の仕組みを理解してきめ細かく設定を行なうのは、困難です。また、管理者といえども、PCにインストールされる多彩なアプリケーションがどのような通信を行なうかをすべて把握し、コントロールすることもほとんど不可能でしょう。

そこで、さまざまなユーザーの利便性を考えて、ウイルス対策ソフトに搭載されるパーソナルファイアウォールは、以下のような方法で通信の許可・拒否を設定できるように作られています。

① 利用環境ごとに推奨されるルールセットを事前に組み込んでおき、ユーザーに選択させる

「オフィス」「自宅」「モバイル」などの設定をメーカーが組み込んでいるので、ユーザーは最適なルールを選択する。カスタマイズも可能で、ユーザーが自ら設定を追加できる。

② 通信を許可・拒否するアプリケーションをユーザーに指定させる

ユーザーは通信を許可・拒否するアプリケーション実行ファイルを指定する。通信ポートや通信先情報はウイルス対策ソフトが自動的に読み取り、通信の許可・拒否をコントロールする。

パーソナルファイアウォールの利用状況

エフセキュアではクラウドで集中管理を可能にする「プロテクション サービス ビジネス」を提供していますが、これを利用している全世界のユーザーが、ファイアウォールに関連する機能をどのように使っているかの統計を取ってみました。

すると、14%のユーザーがパーソナルファイアウォールの機能を利用していないことがわかりました。この14%のうち11.8%がパーソナルファイアウォールの機能自体を無効にしており、2.2%がパーソナルファイアウォールは有効にしているにもかかわらずすべての通信を許可しているという状態でした。

逆に、パーソナルファイアウォールを利用しているお客様のうち45%は、デフォルトの設定を利用。残り55%のお客様は、会社や利用シーンに合わせた何らかのカスタマイズをしていました。もっとも、セキュリティ設定の内容を覗くことはできません。そこで、どのようなカスタマイズを行なっているかをヒアリングしたところ、以下の4つの設定項目が突出して多く見られました。

- 社内ネットワーク上でのすべての通信を許可する

- ファイルサーバーやネットワークスキャナに対して、ファイル共有を許可

- 業務アプリケーションサーバーに対しては、すべてのプロトコルでの通信を許可する

- Windowsリモートデスクトップ、VNC、pcAnywhereといったPCへのリモート接続ツールによるアクセスを許可

カスタマイズは、業務上の必要性やユーザーの利便性の要件があるから行ないます。ですが、利便性とセキュリティというのは表裏の関係にあり、利便性を優先するとセキュリティが甘くなります。そこで、セキュリティの観点から、各項目に関してどういう工夫をしたらよいかを以下にあげたいと思います。

1.社内ネットワーク上でのすべての通信を許可する

このルールでは、インターネットとの通信に対してはパーソナルファイアウォールの制御が効きますが、社内通信に対しては何の制御も効きません。もし社内PCが不幸にしてUSBメモリ等からウイルス感染を起こした場合、ウイルスのネットワーク活動に対しては脆弱になります。

また、仮に自PCが感染した場合、そのウイルスのネットワーク活動を止めることもできません。社内ネットワークであっても、各PCが業務上必須で利用する通信先(ディスティネーション)と通信ポートに絞った送受信の許可設定に変更すべきです。

2.ファイルサーバーやネットワークスキャナに対して、ファイル共有を許可

ファイルサーバーによるファイル共有、エコ/ペーパーレスのために導入が増えているネットワークスキャナへのファイルアクセスを許可するのは、もちろん重要かつ必須の要件です。パーソナルファイアウォールの設定に関しても、ファイル共有を許可するファイルサーバーやネットワークスキャナのIPアドレスに限定されているのであれば問題はありません。

一方で、ウイルスの多くはファイルサーバーによるファイル共有を利用して、社内拡散をはかります。ですので、このケースではパーソナルファイアウォールの設定に加えて、ファイルサーバー上での共有フォルダごとのアクセス権制御や、ユーザー認証のためのパスワードのポリシー(パスワードの複雑さや変更頻度を短くする等)の、ネットワークレベルでのセキュリティポリシーを強化することを強く推奨します。

3.業務アプリケーションサーバーに対しては、すべてのプロトコルでの通信を許可する

業務用アプリケーションというのは複雑性も高く、個別開発されたレガシースタイルのアプリケーションでは特に、多種多様な通信ポートが利用されることもあります。そのため、個別の設定を煩わしく感じる管理者も多いでしょう。しかし、この設定の場合には、皆が利用する業務用アプリケーションサーバーに対してウイルスも自由にアクセスできてしまいます。

この結果、業務用サーバーがウイルスによる被害を受け、結果的に会社の信用を失わせてしまうという最悪の事態につながる危険性が非常に高くなります。業務アプリケーションサーバーの仕様を確認し、必要な通信ポートのみに送受信を限定するよう設定を変更するべきです。

4.Windowsリモートデスクトップ、VNC、pcAnywhereといったPCへのリモート接続ツールによるアクセスを許可

システム管理者にとって、PCへのリモート接続というのは労力削減にもつながる非常に便利なものです。しかし、悪意のある人がリモート接続できてしまうと、PCに保存されたあらゆる情報を盗み見られてしまいます。たとえば、機密業務のデータを遠隔から見られてしまったり、人事であれば社員の個人情報を見られてしまうといった被害が発生する可能性がきわめて高くなります。

そのため、一般ユーザーによるリモート接続は、非常時にのみ利用するものと心得るべきです。通常は拒否する設定を設けておき、非常時にのみ管理者の承認を得てリモート接続を許可するように運用を変更することを強く推奨します。

パーソナルファイアウォールを有効に利用するためのアドバイス

前述の通り、利便性とセキュリティは表裏一体です。利便性を求めればセキュリティが甘くなり、セキュリティを厳しくすれば利便性が失われます。しかし、利便性の追求は何でも自由にすることではありません。業務やアプリケーションに必須のアクセス権を適切に与え、規制すべきは規制するというのが基本です。これを踏まえ、パーソナルファイアウォールの利用に関してアドバイスをしたいと思います。

まず、業務上の特定の理由がない場合には、ウイルス対策ソフトにあらかじめ組み込まれているルールセットをそのまま利用しましょう。セキュリティベンダーはウイルスの動きを研究した上で、セキュリティ上で必要な設定をファイアウォールのデフォルトのルールセットとして組み込んでいるので、このノウハウをそのまま利用することで多くの危険に対処できます。

そして、業務上の理由によりカスタマイズが必要な場合には、「絶対に必要な通信」のみを許可するように設定を行なうべきです。具体的には

- 通信が必要なコンピュータのIPアドレスに絞る

- 送信/受信ごとに通信ポートを限定する

の2点を厳密に規制することです。

パーソナルファイアウォールはウイルス感染しないために有効なツールですが、同時に不慮のウイルス感染時にウイルスの拡散の危険性を最小限するツールでもあります。適切なセキュリティレベルを確保するために、きめ細かいパーソナルファイアウォールの設定を作成し、利用しましょう。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ