エンタープライズのルート証明機関の構築方法とは?

Windows Server証明書サービスを設定しよう

2010年07月20日 09時00分更新

前回は、公開鍵暗号の原理から始まり、電子証明書の基礎知識の説明を行なった。続いては、いよいよWindows Serverで電子証明書を利用するための方法を解説しよう。

証明機関の構成

Active Directory環境で証明書を使う場合、もっとも便利な構成は「エンタープライズのルート証明機関」である。今回も、エンタープライズのルート証明機関を使用する。

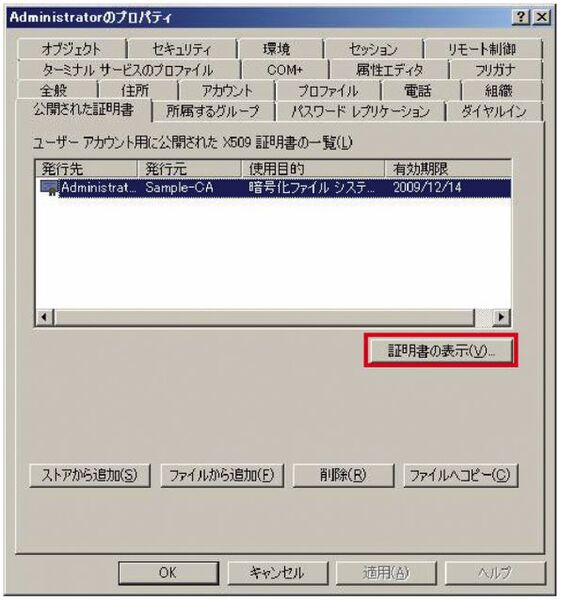

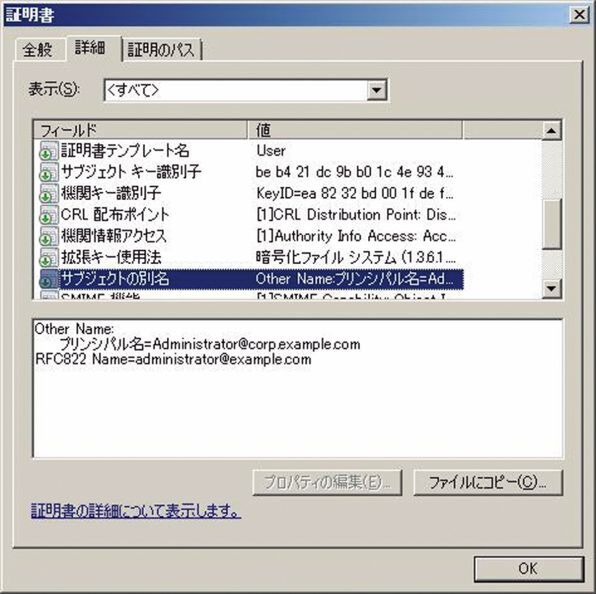

エンタープライズ証明機関は、Active Directoryと連係した証明書を発行する。たとえば、ユーザー証明書を作成するときは、ユーザーの名前やメールアドレスなどの属性はActive Directoryから入手する。また、証明書のために作成した公開鍵はActive Directory属性として保存される(画面1、2)

ほとんどの企業内ネットワークでは、Active Directoryの登録情報がセキュリティ上もっとも信頼できる情報と考えられる。そのため、ドメインコントローラへのセキュリティ対策が非常に重要であり、それ以上のセキュリティ対策をほかのサーバに対して行なっても意味はない。これは、証明機関も例外ではない。もしドメインコントローラの登録情報が信頼できないとしたら、企業内ネットワークのセキュリティは根本的に崩れる。証明機関だけが正しくても意味がないわけだ。

証明書の自動発行

前回は、グループポリシーを使って、コンピュータの証明書を自動発行する仕組みを紹介した。今回は、ユーザー証明書の自動発行を構成する。ユーザー証明書を自動発行することで、電子メールの署名や暗号化を簡単に構成できる。証明書を使った電子メール暗号化は、S/MIMEとして標準化されており、暗号化のほか、メール送信者の詐称を防止するためにも使われている。

ユーザー証明書の自動発行は、証明書テンプレートの変更が必要である。この機能はWindows Server 2008/2003 Enterprise以上の機能なので、Standardでは使用できない。また、Windows 2000 Serverでも使用できない。

ユーザー証明書の自動発行手順の概要は以下の通りである。

- 自動登録可能な証明書テンプレートの作成

- 作成した証明書テンプレートを発行可能にする

- グループポリシーで自動登録可能な証明書テンプレートとしてユーザーの構成に追加

(次ページ、「証明書テンプレートの作成」に続く)

この連載の記事

-

最終回

ソフトウェア・仮想化

スナップショットとクイックマイグレーションを使ってみよう -

第34回

ソフトウェア・仮想化

Hyper-Vの仮想マシンに「統合サービス」を入れよう -

第33回

ソフトウェア・仮想化

Hyper-Vの仮想マシンのハードウェアを設定しよう -

第32回

ソフトウェア・仮想化

Hyper-Vのインストールはネットワークに注意しよう! -

第31回

ソフトウェア・仮想化

Windows Server 2008の仮想化機能「Hyper-V」を活用しよう -

第30回

ソフトウェア・仮想化

Windows Server Update Servicesの活用方法とは? -

第29回

ソフトウェア・仮想化

Windows ServerをWindows Updateサーバにしよう -

第28回

ソフトウェア・仮想化

Active Directoryと連携できるIISの認証機能を理解 -

第27回

ソフトウェア・仮想化

Windows Serverの標準Webサーバ「IIS」を活用しよう -

第26回

ソフトウェア・仮想化

Windows ServerのCAでメールを安全に - この連載の一覧へ