誤認逮捕の悲劇も生み出した遠隔操作ウイルスの事件。遠隔操作ウイルスに感染したアニメ演出家のPCに対して犯罪予告の指示を出し、テレビ局への犯行声明メールの送信までしておきながら、犯人はなぜ捕まらないのか。真犯人捜しを困難にしているのが匿名通信システム「Tor(トーア)」だ。

Torって何?

Torは、もともとは米海軍が研究を行ない、それがオープンソースソフトウェアとして引き継がれたものだ。通常、Webサイトへのアクセスやメールの送信(メールサーバーへのメール転送)を行なうと、サーバー側にアクセス元のIPアドレスが残る。このIPアドレスを日時と併せて確認すると、だれがアクセスをしたのか特定できる。Torは、このアクセスの際に残るIPアドレスから、ユーザーの特定を不可能にするための技術だ(画面1)。

アクセス元IPアドレスの秘匿であれば、一般の公開Proxyで十分に対応できる。一般の公開Proxyと比べると、Torの特徴は秘匿の完全性だ。公開Proxyでは、Webサイトに残るアクセス元IPアドレスは公開ProxyのIPアドレスに置き換えられるが、公開Proxy自体にアクセスログが残ってしまう。したがって、理論上は追跡が可能だ。

一方、Torでは複数のリレーエージェントを経由し、それらにログが残らない。また、アクセス経路上、出口部分以外のすべてが暗号化される。さらに追跡を難しくするため、Torでは一定時間ごとに経路も変更される。

Torは使えるの?

Torはインターネットから無料でダウンロードでき、現在では利用も非常に容易になっている。ただし、利用できるのはSOCKSに対応したTCPアプリケーションだけで、P2Pのファイル共有のようなアプリケーションでは利用できない。

Torによる匿名性確保の見返りに、失うものもある。特に問題となるのが、レスポンス速度だろう。本来瞬時に切り替わるwebページも、Torを通すと数秒~十数秒の遅延が生じてしまう。また、Torそのものの動作はProxyとなっているため、ISPによってはProxyアクセスとして規制されてしまう場合もある。

これらの不便さを我慢してまで、自分のアクセス情報を秘匿したいというニーズがある一般のユーザーは、そう多くいないだろう。

もともと米海軍が研究していたことからもわかるように、インターネット上の活動を隠ぺいするために利用する。政府関係者、企業、マスコミなどのほか、インターネットの情報統制が行なわれている国から外部にアクセスするような場合にも利用される。

Torの匿名性の秘密とは?

Torは、「The Onion Router」の略称である。Onionはタマネギのことであるが、この名前はTorの仕組みにかかわっている。

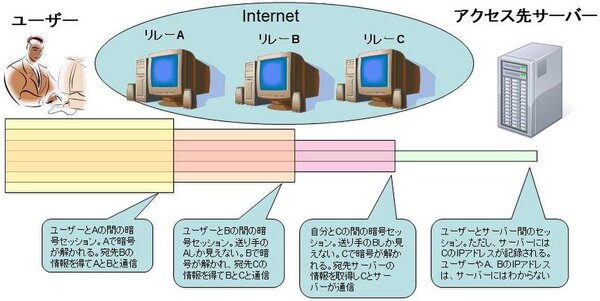

Torは、通信経路の秘匿のために、複数の「リレー」を経由する。このリレーとは、Torソフトウェアのリレー機能が動作しているパソコンのことだ。Torはアクセスリクエストの際、自動的にインターネット上の複数のリレーを選択し、仮想経路を設定する。

たとえば、A、B、Cの3つのリレーが選択され、仮想経路が構成されたとする。ユーザーが、webサイトへアクセスした場合、サーバー側からはCがアクセスしているように見える。ユーザーからCまでは通信が暗号化される(図1)。

ユーザーからCまでの仮想経路は暗号化されるが、これは- ユーザーからC

- ユーザーからB

- ユーザーからA

までの3つのレベルで、暗号化される。

つまりAに届いた段階で復号され、その情報に宛先Bが含まれている。そして、暗号化された情報がBに送られる。Bに届いたら同様に復号され、宛先C情報を得る。そして暗号化された情報がCに送られる。そして最後のCで暗号が解かれて、アクセス先がわかり、Cからサーバーにアクセスが行なわれる。

暗号化を多段にかぶせ、それを各リレーで一枚一枚剥いてゆくような動作は、あたかもタマネギの皮が重なっているかのようにみえる。これがオニオンルータの名前の由来である。

Torソフトウェアの動作

Torのソフトウェアは良くできており、クライアントとして使うだけなら、ファイアウォール(ブロードバンドルーター)のポート設定だけで利用できてしまう。

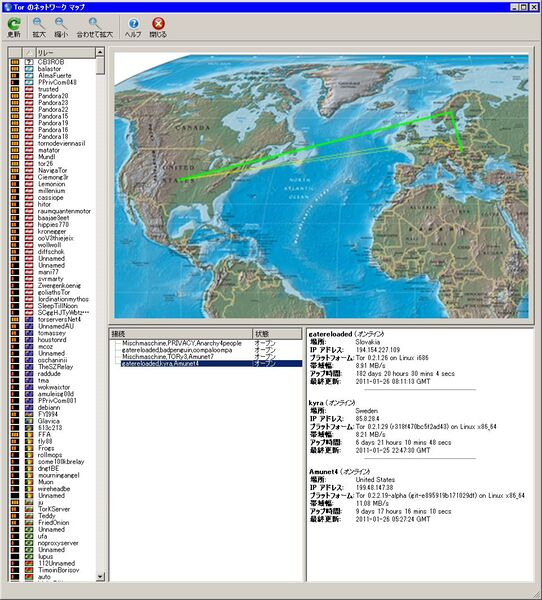

クライアントとしての利用のほか、リレーとしてTorのネットワークに参加することも可能だ。リレーはTorの中継点であり、現在世界中で2000以上のリレーが登録されている。リレーになることは、非常に簡単で、設定メニューで動作を選択するだけだ。

リレーに参加してTorネットワークに貢献することも悪くはないが、登録されているリレーは、IPアドレスやプラットフォーム情報も世界中に公開されることに注意をしたい。たとえば、次のような情報が公開される。

場所: United States

IP アドレス: 99.73.XXX.XXX(記事用に削除)

プラットフォーム: Tor 0.2.1.26 on Very recent version of Windows [major=6,minor=1] [workstation] {terminal services, single user}

帯域幅: 18.59 KB/s

アップ時間: 15 days 13 mins 59 secs

最終更新: 2011-01-27 01:25:04 GMT

ネットワークマップ(画面2)を使うと、現在のリレーの登録状況(画面2左)、仮想回線の設定状況(画面2下中央)、そして各リレーの状態(画面2下右)を確認ができる。

仮想回線はIPアドレスから所属する国を特定し、世界地図上に仮想回線を図示してくれる(画面右上)。複数の仮想回線が設定されている場合、選択した仮想回線が青、選択していない仮想回線が黄色で表示される。国の中心点を結ぶだけだが、自分のパケットの経路を視覚で確認できる。

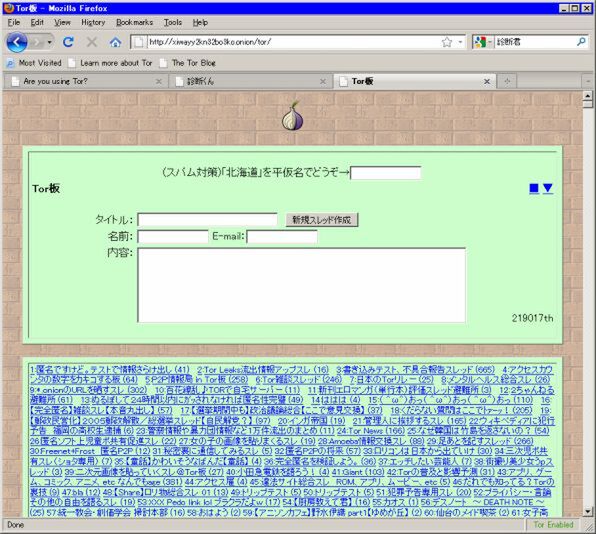

Torでは、一般のサーバーへの秘匿アクセスに使うだけでなく、Tor内に閉じたサービスを構築することもできる。自分でサーバーを用意し、Torクライアントだけからアクセスを認めるサービスを作るのだ。そのようなサービスはすでにいくつか存在している。たとえば、「Onionちゃんねる」は、Tor経由でないとアクセスできない掲示板だ。

セキュリティ上の問題

ではTorを使えば、通信上の秘匿は完全なのだろうか?この点については、問題点も指摘されている。

先ほどのTorの仕組みの図を見てほしい。Torを使ってサービスにアクセスする場合、複数のリレーを経由する。リレーのA、Bは暗号化されたデータを転送するだけで、データの中身はわからない。しかし、出口にあたるリレーCからは、サーバーと平文(暗号化されたいない状態)で通信を行なうため、このリレーCは通信の内容をのぞき見ることができてしまう。

Torのリレーは自動的に選択されるため、のぞき見を試みるリレーが、必ずしも出口のリレーになるとは限られない。さらに、出口のリレーからはアクセス元はわからない。しかし、内容から発信元を類推できる場合もあるだろう。

また、大きな組織が多数のリレーを登録すれば、実質Torのネットワークを乗っ取り、ほとんどの情報を把握することも理論上は可能だ。

本記事は、2011年2月に公開した「警察情報を漏えいさせた匿名通信システム「Tor」の秘密」のタイトルを変更し、再掲載したものです。内容は公開当時の情報に基づくものです。初出時にこの旨の説明がなかったことをお詫びします。