Veeamが解き放つ“データの力” 第11回

被害を軽減するオペレーションとは? 対策を俯瞰的にとらえ、Veeam Softwareのツールと機能を知る

「ランサムウェア対策はバックアップしておけば大丈夫」…ではない!

2021年09月01日 08時00分更新

ランサムウェア攻撃の猛威が続いている。最近では攻撃の高度化が進んでおり、特定の企業をターゲットとした標的型のランサムウェア攻撃も数多く発生するようになった。被害が発生すればビジネスへの深刻な影響が見込まれるため、その対策に頭を悩ませている企業も多いだろう。

ランサムウェアの登場当初から言われてきたのが、攻撃への対策として「バックアップ/リストアが有効である」ということだ。しかし、Veeam Softwareでソリューション・アーキテクトを務める高橋正裕氏は「バックアップツールの導入だけでなく、インシデント発生時のオペレーションまで含めて考えておかなければ、有効なランサムウェア対策にはなりません」と警告する。

本稿ではランサムウェア対策を俯瞰的にとらえ、被害抑制効果を十分に発揮させるためのオペレーションとはどのようなものか、「Veeam Backup & Replication(VBR)」や「Veeam ONE」といったVeeam製品群でどういった対策が実現できるのかについて解説する。

ランサムウェアで被害を受けるのは「システム」だけか?

ランサムウェア攻撃は、攻撃者がターゲットのシステムやデータを暗号化してしまうことで使用不可能な状態にし、復旧に必要な暗号鍵と引き換えに身代金を要求するというサイバー犯罪だ。身代金を支払えば犯罪者が利益を得ることになるうえ、それを支払ったところでシステムやデータが復旧できるという保証はない。そのため、被害に遭ったシステムやデータをバックアップデータからリストアすることが唯一の有効な手段だと言われてきた。

Veeam Softwareの高橋氏も、ランサムウェア対策としてバックアップ/リストアが有効であることは認めるが、同時に「バックアップツールさえ入れておけば万全というわけではありません」とも強調する。特に企業においては、ランサムウェアの被害を受けたシステムやデータを迅速に復旧できる環境を整備するだけでは、十分な対策とは言えないという。

「企業がランサムウェアの被害を受けた場合、システムの復旧作業と並行して、被害の影響範囲を確認し、被害状況や復旧見込みなどを取引先に報告したり、場合によってはプレスリリースなどの形で公表したりする必要があります。これらも迅速に行わなければならず、対応が遅ければ企業としての信用やイメージに傷が付くことになります」

迅速な対応ができた例として高橋氏が紹介したのが、今年、ある国内大手企業で発生したランサムウェア被害だ。同社では、被害発生を確認した翌日にはプレスリリースを発表し、影響範囲が国内ネットワークの一部にとどまること、安全が確認できたサーバーやPC、ネットワークから復旧作業を始めたことなどを明らかにしている。

「この会社では、ある夜に発生したランサムウェア被害について、その影響範囲まで含め翌日の昼に発表しています。当然、取引先などにはより詳しい説明も行っているでしょう。公表するまでには原因特定、対策、トラブルの復旧、補填などを行う必要があり、被害の公表に数日、数週間もかかるような企業がほとんどの中では異例のスピードでした。おそらく、こうした非常時のオペレーションについてしっかりと事前の準備ができていたため、迅速な対応ができたのだと思います」

このように、ランサムウェア攻撃を受けた際に想定される「被害」をビジネス全域にわたって俯瞰し、企業としてどのような対応が必要なのか、各部門や担当者はどのようなオペレーションをするべきなのかをあらかじめ明確にしておく必要がある。高橋氏は、まずこの点を押さえておいてほしいと強調する。

対策オペレーション全体を俯瞰するうえで役立つ「NIST CSF」

さらに高橋氏は、システム被害の対策に話を絞ってみても、やはりオペレーションの部分まで考えなければ「ランサムウェアには“勝てない”でしょうね」と断言する。

「たとえば、きちんとバックアップを実行していたとしても、ランサムウェアの被害がバックアップデータやバックアップインフラまで及んだらどうするのか。リストアを実行して『被害を受ける前』の状態に戻すと言っても、それはいつの時点なのか。システムの復旧は急ぎたいが、リストアをかけると被害状況の調査ができなくなるジレンマをどう解消するのか――。こうしたさまざまなオペレーション過程の課題を考えず、単純に『ランサムウェアの被害に遭ったらバックアップから戻せばいい』と結論だけ言い切るのは、かなり乱暴だと思います」

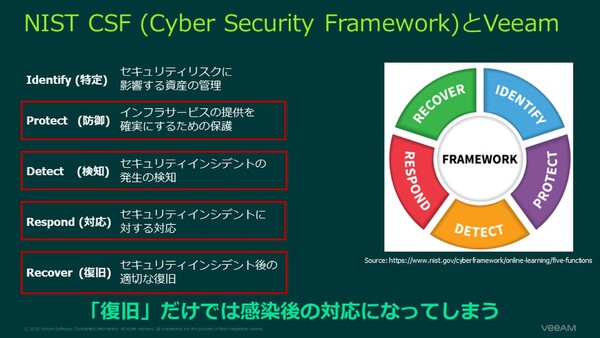

ランサムウェア対策のオペレーション全体を俯瞰するうえで役立つのが、NIST(米国立標準技術研究所)が定める「NIST サイバーセキュリティフレームワーク(NIST CSF)」だ。これはセキュリティ対策の汎用的なフレームワークであり、サイバーセキュリティ対策を「特定/防御/検知/対応/復旧」という5つのフェーズに分類することで、各フェーズの対策に抜けや漏れが生じないよう促す。

たとえば、ランサムウェア対策においてバックアップデータからのリストアは「復旧」フェーズの対策に当たるが、それだけでは被害発生後の対応にしかならない。そのほかのフェーズにおいても対策を考え、組み合わせて実施することで、リスクと被害を抑制することができる。

「このフレームワーク全体をカバーできる、単一のランサムウェア対策製品はありません。ただし、Veeam製品の場合は『復旧』だけでなくほかのフェーズに対応する機能も備えており、他社のセキュリティ製品と組み合わせることで全体をカバーできると考えています」

「復旧」だけでなく「検知」や「防御」にも対応するVeeam製品

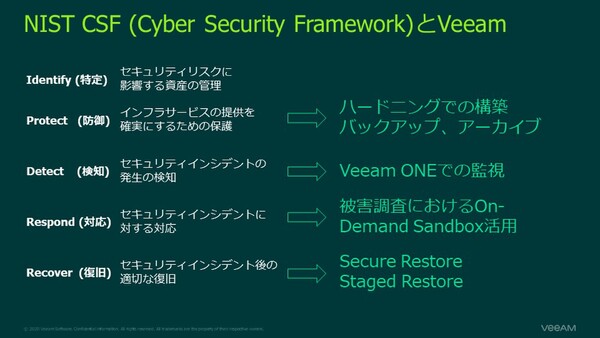

上述した5つのうち、Veeam製品が対応するフェーズについて見ていこう。

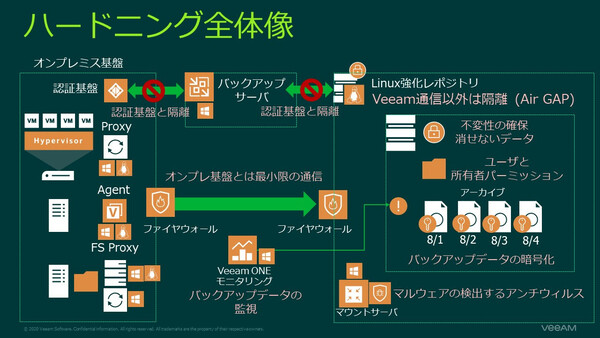

まずは「防御」フェーズだ。ここにはもちろんシステム/データのバックアップやアーカイブを実行することも含まれるが、それに加えて「バックアップインフラやバックアップデータの保護」も考えなければならない。ランサムウェア攻撃がバックアップ環境まで拡大し、バックアップデータも暗号化されてしまう、あるいはバックアップデータはあるのにリストアができない、といった最悪の事態を避けるためだ。

そのためには、バックアップインフラ/データ環境の設計から見直し、攻撃耐性を高める「ハードニング」が必要だと高橋氏は説明する。具体的には、通信を最小限に制限したバックアップ/リポジトリサーバー環境(エアギャップ環境)を構築すること、バックアップデータの保存先として上書きや削除ができない「不変ストレージ(Immutable Storage)」を採用すること、といった対策が基本となる。

Veeam Softwareの旗艦製品である「Veeam Backup & Replication(VBR)」は、バックアップインフラ環境をシンプルなソフトウェアコンポーネントで構成する。そのため、ハードニングを施したインフラ設計も比較的容易に実現できる。

特に、最新版のVBR V11においては、新たに「強化Linuxリポジトリ」機能が追加されている。これは、不変ストレージ機能を提供するLinuxディストリビューションとVBRを組み合わせることで、一定期間バックアップデータを上書き/削除できないリポジトリ環境をオンプレミス環境に構成するものだ。

また、VBRではキャパシティ層やアーカイブ層のストレージとして主要クラウドベンダーのオブジェクトストレージに対応しているが、「Amazon S3」の場合はObject Lock APIの利用により、バックアップ/アーカイブデータの上書きや削除を禁止することができる。

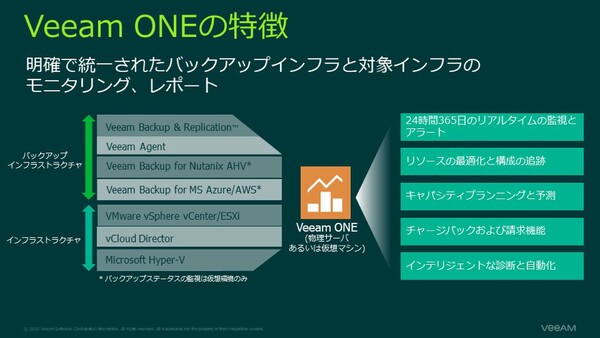

続いて、ランサムウェア攻撃の発生を「検知」するフェーズにおいては、バックアップと仮想環境に関する情報を集約/可視化する「Veeam ONE」のモニタリング機能が攻撃発生を検知するセンサーになるという。

「Veeam ONEに備わっている2つの機能で、ランサムウェア攻撃を検知することが可能です。まず、ランサムウェアは大量の暗号化処理を実行しますから、CPU使用率やストレージI/O、ネットワークI/Oが急増します。さらに、攻撃を受けたデータは暗号化で完全に書き換わるため、増分バックアップの容量も急増します。こうした変化をVeeam ONEが検知することで、管理者はランサムウェア攻撃発生の疑いがあると判断することができるのです」

前述したとおり、ランサムウェア攻撃が「いつ」発生したのかを把握できなければ、システムやデータをどの時点のバックアップデータでリストアすればよいのか判断できない。Veeam ONEを導入すれば、攻撃の発生タイミングを簡単に知ることができるわけだ。

ランサムウェアを確実に除去したうえでリストアできる機能も

被害状況、影響範囲を調査するインシデントへの「対応」フェーズで役立つ機能もある。仮想環境上で、本番環境のコピーを作成できる「On-Demand Sandbox」機能だ。

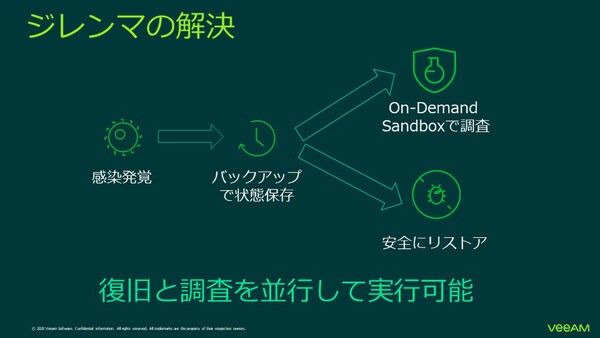

ランサムウェア攻撃を受けた企業がビジネス上の損失を抑えるためには、システムやデータをなるべく早くリストアして業務を復旧させる必要がある。しかし、リストアを実行すると被害前の状態に戻るため、被害状況の調査ができなくなるというジレンマがある。

On-Demand Sandboxを使えば、被害を受けた状態のシステムをいったん保存(バックアップ)しておき、それを安全な隔離環境内で再現することができる。これにより、本番環境のリストア処理は進めつつ、それと並行して被害状況の詳細な調査を実施することが可能になる。

最後の「復旧」フェーズでは、バックアップデータからのリストア処理を行うことになる。ただし、ランサムウェアの被害を受けたシステムの場合は、ここでも難しい課題がある。バックアップデータの取得時点ですでにそのデータ自体がランサムウェア感染していれば、リストアによりシステムが復旧できたとしても、再びランサムウェアが活動し始めるおそれがあるのだ。

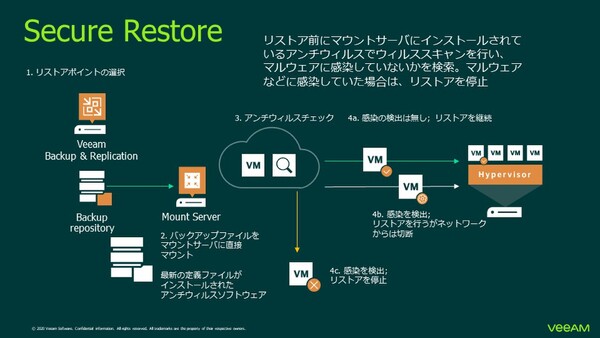

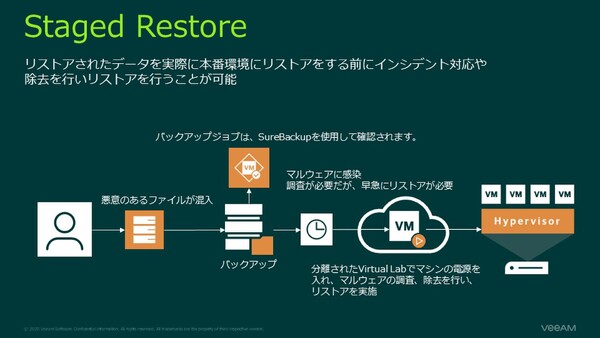

この課題に対して、VBRでは「Secure Restore」および「Staged Restore」という機能を提供している。方法は異なるが、いずれもVBRがサードパーティ製のマルウェア対策ソフトと連携して自動的にランサムウェアの感染チェックや除去を行い、クリーンな状態になったシステムを本番環境にリストアできる機能である。

Secure Restoreでは、リストア対象のバックアップファイルをチェック用のサーバーにマウントし、マルウェア対策ソフトの最新定義ファイルを使ってスキャンを行う。感染が検出されなければリストア処理を継続するが、感染が検出された場合はリストアを停止するか、ネットワークを切断した状態でリストアを実行する仕組みだ。

もうひとつのStaged Restoreは、前述したOn-Demand Sandboxを使って隔離環境内でいったんシステムを起動し、スクリプトによってマルウェアのスキャンや除去を自動実行したうえで、本番環境にリストアし直す仕組みである。

* * *

最後に高橋氏は、オペレーションの流れから対策を確認するだけでなく、実際に手を動かして「予行演習」も行うべきだと指摘した。VBRの場合、On-Demand Sandboxなどの機能を使って、本番環境に影響を与えることなくリストア手順を繰り返し試すことができる。「そうした機能が付いていることも、Veeam Softwareの大きなメリットだと考えます」と高橋氏は述べた。

「ひとつ強調しておきたいのは、VBRやVeeam ONEでは、ランサムウェア対策のための特別な設定は必要ないということ。つまり、普段どおりシステムをバックアップしておけば、それがランサムウェア対策としても使えるということです。今回お話ししたようにオペレーションの部分を見直すことで『単なるバックアップから、セキュリティを意識したバックアップへ』と進化させることができると思います」

(提供:Veeam Software)

この連載の記事

-

第19回

sponsored

「Microsoft 365」のバックアップが必要な「7つの理由」とは -

第18回

sponsored

なぜEmotetの脅威を軽視すべきでないのか―ランサムウェア犯罪グループの実像を知る -

第17回

sponsored

ランサムウェア、「身代金の支払い」よりも確実にビジネスを継続する方法 -

第16回

sponsored

ランサム対策として「本当に意味のある」バックアップの実践ポイント -

第15回

sponsored

ハイブリッド/マルチクラウド戦略の課題とVeeamがもたらすメリット -

第14回

sponsored

Veeam最新版「VBR V11a」から、さらにその先の未来を考える -

第13回

sponsored

これから1年間、Veeamはどう進化するのか ―ロードマップと国内戦略 -

第12回

sponsored

ランサムウェア対策としての「正しいバックアップ手法」を知ろう -

第10回

sponsored

「Microsoft 365」のデータを守る、バックアップ製品の正しい選び方 -

第9回

sponsored

Hyper-VやOracle DBなど「Veeam v11」はインスタントリカバリも大幅強化 - この連載の一覧へ