Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート 第5回

50ドルで入手した日産リーフから、IoT時代のセキュリティ課題を見つけた話

解体工場の廃車を素材に“DIYカーハッキング”、脆弱性を見つける

2017年08月21日 07時00分更新

かつて初代iPhoneで指摘された脆弱性が、自動車の世界でよみがえる?

1つめの発見はささいなものだったが、続く発見は、IoTの普及で生じた“落とし穴”を指摘するものだった。

今回ハッキング素材となったリーフのTCU(テレマティクス制御ユニット)はドイツのコンティネンタル社製で、2Gモデムを搭載していた。通信を解析しやすい脆弱な2Gだと喜んだ一同は早速、TCUの分解に着手した。このTCUはUSB経由で自動車と無線通信していることがわかったところで、MITM(中間者攻撃)の手法を用いて通信内容をチェックした。「GPS座標、通信の確立方法……何だこれ? どっかで見たことあるぞ」。

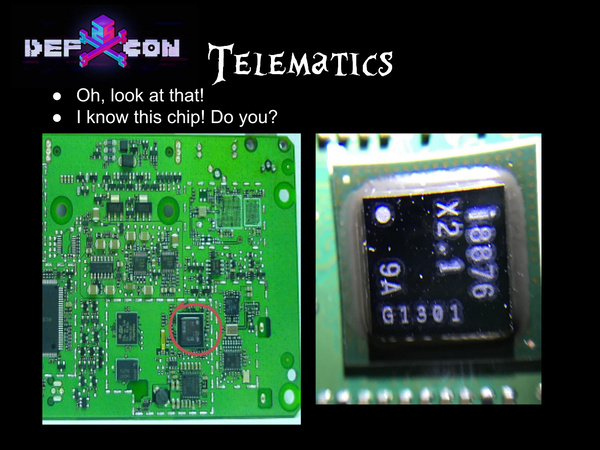

あらためて基板を見た一同は、そこに搭載されているチップの1つ「Infineon S-Gold 2(PMB 8876)」に目を止めた。これは初代iPhoneにも搭載されていたチップであり、2つの脆弱性が存在することが何年も前から報告されている。

●ATコマンド処理で任意のコード実行を可能にするスタックオーバーフローの脆弱性

●TMSI(携帯通信基地局でユーザー認証に使われる一時的なID)で任意のコード実行を可能にするバッファオーバーフローの脆弱性

ATコマンド処理の脆弱性は、2007年頃からすでに指摘されていた問題だ。もうひとつのTMSIに関する脆弱性も、2010年にはCVE(共通脆弱性識別子)が出されており、2012年発売の書籍「iOS Hacker's Handbook」でも取り上げられている。

バザニウク氏は、チップにはASLR(アドレス空間配置のランダム化)やDEP(データ実行防止)といった対策がなされておらず、最初のハッキングプロセスは簡単に通過できたと語る。もっとも、iPhoneの場合とは異なり、ファームウェアを直接入手する手段がなかったため、特に後者の脆弱性を検証するのには苦労したそうだ。さらに7日間にわたる解析の結果、無線からCANバスへのアクセスが可能であることを実証した。

「調査したTCUはCANメッセージをCANバスに送信する機能があり、自動車のイモビライザーとの連携で組み込まれたと思われる。もっとも、今回は完全な車で調査していないので、詳細は分からない。知り合いに車を借してくれとお願いしたんだけど、ことごとく断られてね(笑)」(マイケル氏)

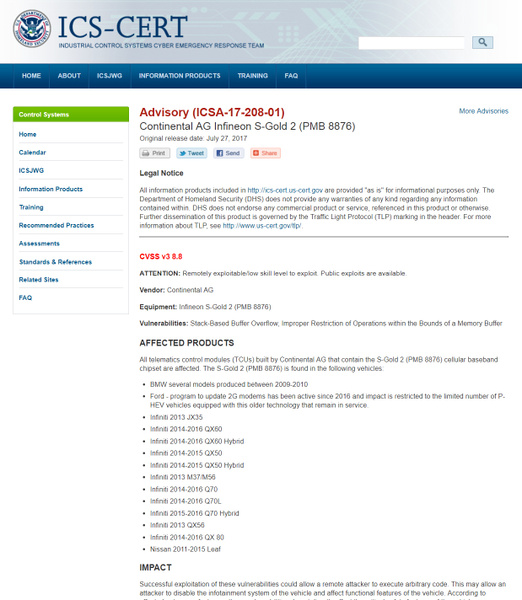

なお、これらの脆弱性に対する攻撃は、2Gネットワークを利用することが前提となっている。そもそも米国では、NissanConnectへの2G経由での接続サービスが2016年末で廃止されており、3G以降に接続できる新しいTCUへのアップグレードが呼びかけられている。そのためICS-CERTでは、まだ2G TCUを搭載する車のオーナーは、早急にディーラーに問い合わせるよう呼びかけている。

また日本国内での影響だが、ご存じのとおり国内の携帯通信事業者はすでに2Gネットワークを運用していない。そのため、この攻撃は簡単には実行できない。ただし、攻撃者が違法な2G基地局を一時的に立てるなどすれば、問題のInfineonチップ搭載のTCUで2Gモジュールが無効化されていない場合に、攻撃が成功してしまう可能性はある。標的型攻撃の場合、これくらいの手間暇はいとわないだろう。TCUの設定など詳細に関しては、日産の公式情報を待つしかない。

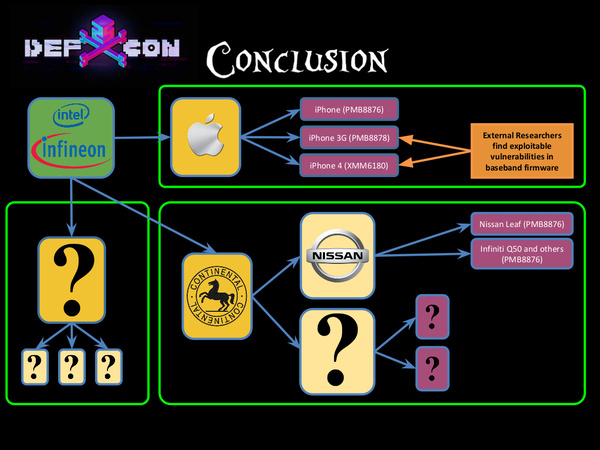

IoT時代の教訓:モノは違っても、実装される中身や脆弱性は一緒

三氏の報告を受けた米ICS-CERT(産業制御システムの脆弱性報告機関)では、7月27日にアドバイザリを公開した(CVE-2017-9633、CVE-2017-9647)。影響を受ける自動車として、日産リーフ(2011~2015年)のほか、BMW(2009~2010年製造の一部モデル)、フォード(2016年から提供開始した2Gモデムのアップデートを受けられない古いモデル)などが一覧で挙げられている。

「これはゼロデイの脆弱性ではなく“2441デイ”の脆弱性だ」(マイケル氏)。前述したとおり、このチップに潜在する脆弱性は、スマートフォン業界ではすでに何年も前から知られていたものだ。そうした知識が、自動車の市場にはうまく伝わっていなかったことになる。

実際のところ、他市場で指摘、公開された脆弱性をすべて追うことは難しいだろう。それに自動車の場合、スマートフォンと比べて設計から開発、販売までの期間が長く、実装されるコンポーネントも最新のものではない。致し方ないこととは言えど、5年、10年と買い換えのない自動車は、ファームウェアのアップデートなどの適切な処置ができなければ、リスクを抱えたまま公道を走ることになる。

また今回のように、メーカーや車種は異なっても、同じサプライヤー製のコンポーネントを搭載していれば同じ脆弱性を持つという事態がありうる。その点も、IoT時代には注意しなければならない事象だろう。

自動車のセキュリティに注目が集まり始めたのは、ここ数年の話だ。今後もこうした報告がさまざまな自動車、あるいはIoT製品から出てくることは間違いない。

三氏による報告に対して、Nissan North Americaはすぐにサプライヤーや他の製造業者に報告、またInfineonを買収したIntelのPSIRTはOEM業者に通達、加えてICS-CERTやAuto-ISAC(自動車業界のセキュリティ情報共有組織)もアドバイザリを公開するなど、速やかに対応してくれたと三氏は感謝する。

「(IoTなどの)製品開発している方は、実装コンポーネントについて他市場でぜい弱性が指摘されているかどうか、願わくば確認してほしい」(マイケル氏)

この連載の記事

-

第6回

TECH

刑務所のドア開放や電車の不正操作も? 無防備なMQTTのM2M接続 -

第4回

TECH

自作攻撃再現ツールを引っさげDEF CONへ、マクニカネットワークス凌氏 -

第3回

TECH

Black Hatの大舞台で自作ツールを発表、NTTセキュリティ羽田氏 -

第2回

TECH

LTE通信規格の脆弱性を突きスマホ回線を奪取する“幽霊交換手” -

第1回

TECH

20歳になったBlack Hat、基調講演で「オトナになろう」提言 -

TECH

Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート - この連載の一覧へ