Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート 第5回

50ドルで入手した日産リーフから、IoT時代のセキュリティ課題を見つけた話

解体工場の廃車を素材に“DIYカーハッキング”、脆弱性を見つける

2017年08月21日 07時00分更新

カーハッキングの経験はまったくなく、ドライブバイワイヤ(運転制御システムの1つ)もよく分からない。予算もほぼゼロ。でも自動車セキュリティについての知見を深めたい。――そうだ! レッキングヤード(車などの解体工場)で壊れた自動車を見つけて、いじってみよう!

7月29日、ハッカーカンファレンス「DEF CON 25」の101講演(初心者向け講演)で、米マカフィーのミッキー・シュカトフ氏とジェシー・マイケル氏、セキュリティリサーチャーのアレクサンダー・バザニウク氏は、実際にスクラップ寸前の車両を購入し、車載システムに潜む複数の脆弱性を発見したいきさつを面白おかしく紹介した。そこでは、IoT製品開発全体の課題を浮き彫りにする、思いがけない発見にも行き当たったという。

カーハッキングの素材は、スクラップ寸前の日産リーフ

冒頭にあるとおり、カーハッキングの素材としてジャンクカーを安く手に入れようと考えたシュカトフ氏、マイケル氏、バザニウク氏の三氏は、早速、オレゴン州にある自動車解体工場、ヒルズボローレッキングヤードへと足を運んだ。

そこに並ぶ多数のジャンクカーを見て回り、半壊した2015年製の日産リーフを発見。50ドル以下で買い取ることに成功した。

このリーフから、ダッシュボードや電子制御周りなど、カーハッキングに必要と思われるコンポーネントだけを持ち帰り、ラボ内で組み立て。1週間後にはリーフ全体の「3分の1程度」を再現した。さあ、いよいよカーハッキングの開始だ。

謎のURLを発見、ウクライナを走るリーフからのデータを受信

日産リーフには「NissanConnect EV(旧称:NISSAN CARWINGS)」というオーナー向けサービスが提供されている。たとえば、ダッシュボードに組み込まれたIVI(車載インフォテインメント装置)のディスプレイで近隣の充電スポットの場所を教えてくれたり、残充電で到達できるエリアを予測してくれたりする。また、スマートフォンアプリと連携させれば、車を離れていても残充電量がわかるほか、充電が完了したら通知してくれたり、乗車前に遠隔からエアコンを操作して社内を快適な温度にしておいたりすることが可能だ。このサービスは、リーフを所有してから3年間は無償で利用できる。

ということで、まずシュカトフ氏らは、オーナーの名義変更を日産に申請してみた。手元にあるのは、実際にはリーフの完全な中古車ではなく“かつてリーフだった何か”あるいは“3分の1だけリーフ”なのだが、申請は受理された(レッキングヤードの購入レシートだけで通った!)。

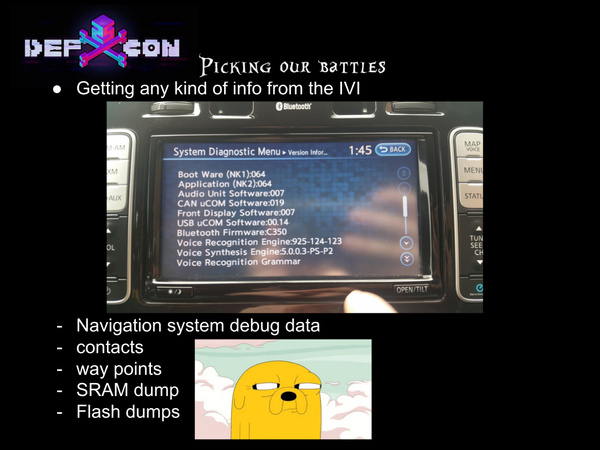

サービスへの接続が可能になったので、IVIが搭載する診断メニューを使ってデバッグ用のさまざまなファイルを抽出し、さらに詳細な調査を進める。

デバッグデータを眺めながら最初に見つけた“面白いもの”は、「http://biz.nissanーgev.com/WARCondelivbas/it-m_gw10/」という謎のURLだった。しかし、このドメインの情報をWHOISで調べたところ、誰も所有していない。そこですぐにこのドメインを取得し、当該URLに対するアクセスを調べるため、ハニーポットサーバーを設置して観察することにした。

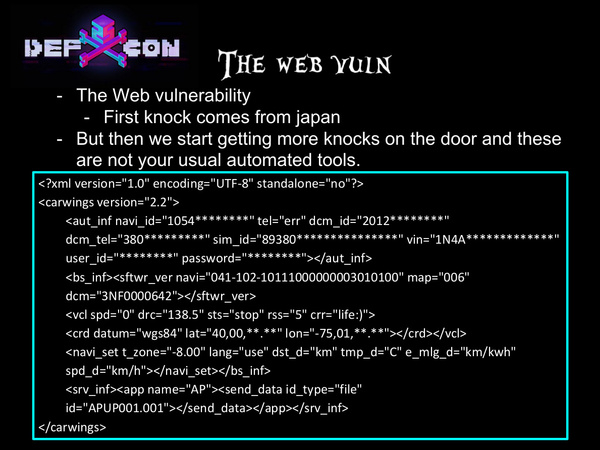

誰が、どんなアクセスをしてくるのかを観察してみると、日本の日産社内からのアクセスに次いで、実際に市中を走っている自動車からのアクセスを受け始めた。自動車からは、NissanConnect EVのユーザーIDやパスワードだけでなく、車両識別番号(VIN)、GPSによる位置情報、外部通信に使っているDCM(データコミュニケーションモジュール)のIDや携帯回線のSIM ID、電話番号まで、せっせと送信されてくる。

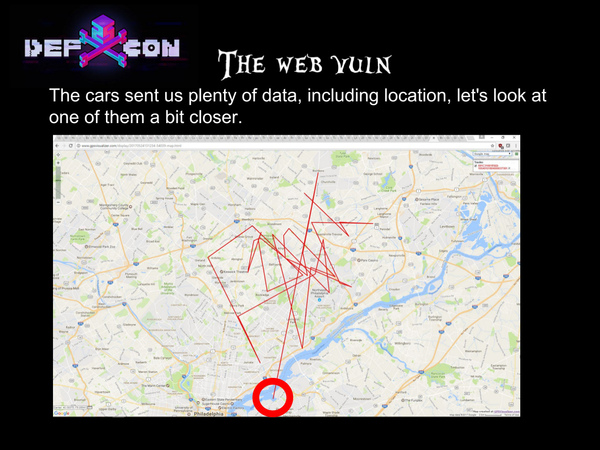

多数の自動車のGPSデータを地図上に展開して見ていたところ、ある車が米国東部のデラウェア川に“突っ込んでいる”ところを発見した。これ自体はGPSの誤作動だと思われたが、アクセス元ネットワークを調べるとウクライナの携帯通信事業者経由でのアクセスだった。

GPS情報では米国内を走っているはずの車が、ウクライナ経由でアクセス――? 面白いと思って、車両識別番号でGoogle検索してみたところ、まず、この車はウクライナでオーナー手続きが行われていることがわかった。こちらも車種は日産リーフだ。

さらに、中古車の履歴情報を検索できるサービス(carfax.com)で調べると、該当車の売買履歴や事故履歴が見つかった。該当車は2015年10月8日に米国で新車として販売されたが、2週間も経たない10月20日には保険会社から全損事故の届けが出ている。そして、その3カ月後には修理届けが出され、翌月にはポーランドに輸出されている。中古車として欧州に渡ったのち、どこかの時点でウクライナのオーナーに買われたのだろう。

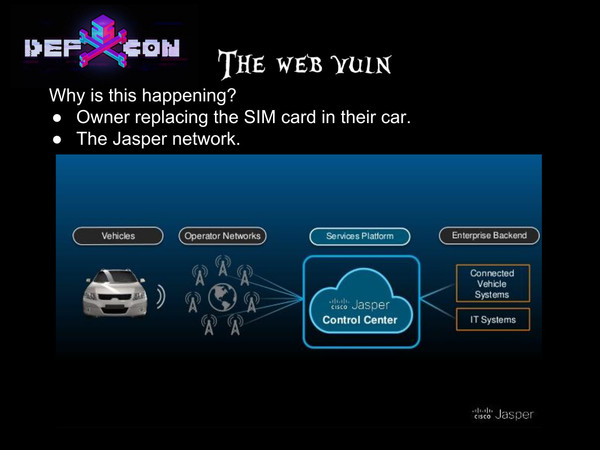

ところで、一同がレッキングヤードから入手したリーフをよくよく見てみると、シスコシステムズのIoT基盤クラウドサービス「Jasper Wireless Connected Car Cloud」対応のSIMカードがささっている。Wikipediaによると、Cisco Jasperを利用する自動車メーカーは日産やGE、フォード、テスラ、フォルクスワーゲンなど11社で、各国の携帯通信網をローミングで利用し、自動車からクラウドへ、さらに各自動車メーカーに転送される仕組みになっていると、ジェシー・マイケル氏は説明する。

つまり純正状態のリーフでは、自動車の詳細データはJasperクラウド経由で日産に送信され、そこでさまざまなサービスに活用されている。それならばなぜ、ウクライナを走るリーフは、シュカトフ氏らが仕掛けたハニーポットのほうにデータを送信してきたのだろうか。

マイケル氏は「車のSIMをオリジナルのものから差し替えるユーザーは結構いるので、今回のケースもそういったケースだろう」と推測する。純正のSIMではないためJasperにデータ送信ができず、代わりに前述のURL(おそらく開発時に使われているダミーURL)にデータ送信しているのではないか、という読みだ。それならば、ハニーポット宛てに日本の日産社内からアクセスがあったことも、開発/テスト段階の通信だと考えることができる。

ちなみに、なぜウクライナを走るリーフがデラウェア川付近の位置情報を送信してきたのかについてはわからずじまいだったという。地域設定の変更がうまくできておらず、車載システム上ではいまだに米国内を走っていることになっているのかもしれないと推測している。

この連載の記事

-

第6回

TECH

刑務所のドア開放や電車の不正操作も? 無防備なMQTTのM2M接続 -

第4回

TECH

自作攻撃再現ツールを引っさげDEF CONへ、マクニカネットワークス凌氏 -

第3回

TECH

Black Hatの大舞台で自作ツールを発表、NTTセキュリティ羽田氏 -

第2回

TECH

LTE通信規格の脆弱性を突きスマホ回線を奪取する“幽霊交換手” -

第1回

TECH

20歳になったBlack Hat、基調講演で「オトナになろう」提言 -

TECH

Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート - この連載の一覧へ