Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート 第4回

ランサムウェア、ボット、PowerShell――ペネトレーションテスト用「ShinoBOTファミリー」

自作攻撃再現ツールを引っさげDEF CONへ、マクニカネットワークス凌氏

2017年08月15日 07時00分更新

「Black HatのArsenalとは客層も雰囲気も違って、面白いですね」。7月末に米国で開催されたハッカーカンファレンス「DEF CON 25」に、自作のサイバー攻撃再現ツール「ShinoBotファミリー」を引っさげて登場した“Sh1n0g1”ことマクニカネットワークスの凌翔太氏はそう語った。「DEF CONはノリがすごくいい。ビール片手に出来上がってる人が多いからかな(笑)」。

凌氏は今回、DEF CONのデモ展示ブース「DEF CON DEMO LAB」で、来場者にShinoBOTファミリーを披露した。会場で、セキュリティエンジニアの同氏が攻撃再現ツールの開発に至ったきっかけや悪用防止の対策、ハッカーとしての倫理観などについて聞いた。

使いやすさにもこだわり、ペネトレーションテスト用ツール群を自作

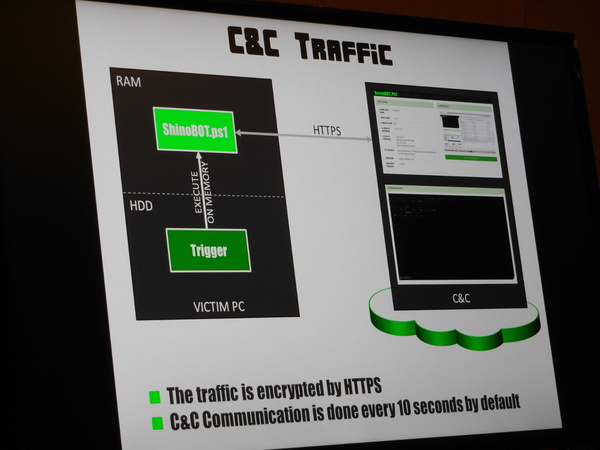

ShinoBOTは、Webで登録すれば誰でも無償で使えるセキュリティ対策のペネトレーションテスト(ペンテスト、侵入テスト)向けツール群だ。マルウェア感染からC2サーバーとの通信、感染端末の乗っ取りまで、サイバー攻撃の一連の流れを実行することで、セキュリティ対策の不備や脆弱性を特定することができる。ベーシックな実行ファイル型マルウェアはもちろんのこと、ランサムウェア「ShinoLocker」やPowerShellベースの「ShinoBOT.ps1」など、最近流行りの攻撃手法にも対応した豊富なラインアップが魅力だ。

「(ペネトレーションテストのための)攻撃環境を整えるには、C2サーバーの構築、ドメインの取得、攻撃用マルウェアの用意など、準備が大変です。ShinoBOTならその手間が一切なく、ファイルをダウンロードするだけですぐに利用できます。C2サーバーもこちらで用意しているので(ShinoC2)、接続するだけです。マルウェア感染対象の監視やパスワード入手など各種攻撃がGUIベースで実行できるテンプレート画面も用意しています。深い知識がなくてもテストできるとっつきやすさも、ウリの1つですね」

特に最新ツールのShinoBOT.ps1については、最近増加しているスクリプト型マルウェアの検出/防御テストにぜひ使ってほしいと、凌氏は語る。

「マイクロソフトのPowerShellエンジンは多機能です。通常のスクリプト型(マルウェア)はできることが少ないのですが、PowerShellなら実行ファイル型の機能をポートするエンジンがあったりと、かなりディープなことができるため、それを利用したスクリプト型の攻撃も増えています。検知できる製品も出始めていますが、まだ少ないですね。この攻撃に対して自組織が脆弱かどうか判断するためにも、ぜひ使っていただきたいです」

ツールの悪用を防ぐ対策も慎重に行う

凌氏がShinoBOTの開発を始めたのは2012年頃。翌年の2013年からさっそく、Black HatのArsenalなどさまざまな場で発表を行い、今回初参加となるDEF CONで7回目の発表になる。現在は一部のダウンロードファイルをGitHubに移したため正確なダウンロード数はわからないが、凌氏のサイトからは(ボットによるダウンロードを含め)40万件を超えるという。

開発のきっかけは、通信内容から未知のボットネットを検出するセキュリティ製品を検証する際に“未知のマルウェア”が必要になって自作したことだ。その後、同じような悩みを抱えるセキュリティエンジニアが多いことを知り、悪用されないよう作り直したうえで公開した。マクニカネットワークス社内でも、現在ではペネトレーションテストや販促用デモ、教育コンテンツとして利用されている。

こうしたツールを公開するうえでは、どうやって悪用を防ぐかが極めてクリティカルな課題となる。ShinoBOTの場合、利用規約を設け登録制としているだけでなく、たとえばボットネットの場合は感染端末で生成されたパスワードがないと遠隔操作できないようにしている。同様に、ランサムウェアツールのShinoLockerでは復号鍵をサイトからダウンロードできるようにし、さらに暗号化したファイルもゴミ箱に移動させるだけにするなど、実際の攻撃には使えないよう対策を施している。

DEF CON会場では「オープンソース化はしないのか」という来場者からの質問もあったが、内容が改竄されて上述のような機能が回避されてしまうと悪用のおそれがあるため、オープンソース化はしていないと凌氏は答えた。

「もちろん、リバースエンジニアリングによって認証機構などを改竄される可能性はありますが、これは難読化で防止しています。それを乗り越えられるスキルを持つ人であれば、わざわざShinoBOTを使わなくても自分でマルウェアを作ると思います」

DEF CONのデモブースにて。ブースは事前に割り振られていたはずが、いざ現場に行くとブース番号がなく、おのおの勝手に選んで設置を開始。「運営からの縛りもなく、自分たちで好きにやれという自由さにDEF CONのカルチャーを感じました(笑)」

サイバーセキュリティの“ダークサイド”に堕ちないために

ShinoBOTでは現在、セキュリティ製品の検知回避で実行ファイルの難読化を自動化できるかを検証中。また昨年、Black HatのArsenalで初披露した産業制御システム(ICS)対応ツール「ShinoICS」において、悪用防止機構の実装を検討しているという。「クローズド環境での悪用を制御する仕組みがないので、一般公開には慎重です。今は使ってみたいという人から連絡をもらい、その都度、ダウンロードを許可するかどうかを判断しています」。

こうした高度なスキルを持ってしまうと、つい悪用も考えてしまいそうだ。しかし、凌氏は「人に迷惑かけて逮捕される恐怖でビクビクしながら暮らすよりも、人のために技術を使って称賛される方が、幸福感も精神衛生的にも圧倒的にいいですよね」と断言した。

「習得した技術を試したくなる気持ちは非常によくわかりますが、CTFやバグバウンティなど、合法的に試せる場を活用してもらいたいです。ちなみに私の場合は、幸いにして実験台になってくれるとても心の広い社員に囲まれています(笑)。その意味で、社会人になった今のほうが、健全な環境を構築できているかもしれません」

自ら“ダークサイド”に堕ちてしまわないために、凌氏は国内外のセキュリティ/ハッキングコミュニティに積極的に参加している。

「発表している人たちを見ればわかると思いますが、みんな楽しそうですよね」。勉強会やLT大会などで自分の技術力をアピールし、たくさんの人と交流して善悪の判断を学ぶ。そんな機会をどんどん活かすのも、現在を生きるハッカーの心得のひとつと言えるだろう。

この連載の記事

-

第6回

TECH

刑務所のドア開放や電車の不正操作も? 無防備なMQTTのM2M接続 -

第5回

TECH

解体工場の廃車を素材に“DIYカーハッキング”、脆弱性を見つける -

第3回

TECH

Black Hatの大舞台で自作ツールを発表、NTTセキュリティ羽田氏 -

第2回

TECH

LTE通信規格の脆弱性を突きスマホ回線を奪取する“幽霊交換手” -

第1回

TECH

20歳になったBlack Hat、基調講演で「オトナになろう」提言 -

TECH

Black Hat USA 2017/DEF CON 25 ラスベガス現地レポート - この連載の一覧へ