ネットワーク仮想化でマイクロセグメント化、セキュアな仮想デスクトップ環境を構築

新明和工業、VMware NSXの導入効果は「やっぱりすごかった」

2014年11月20日 06時00分更新

VMware NSXの導入効果は「やっぱりすごかった」

浅田氏がVMware NSXのことを初めて知ったのは、2013年のvForumだったという。当初は「何だかすごそうだな。でもやっぱり難しいんだろうな、コストもかかるんだろうな、と思っていた」そうだ。

そして、実際に導入してみた感想は「やっぱりすごかった」というものだった。

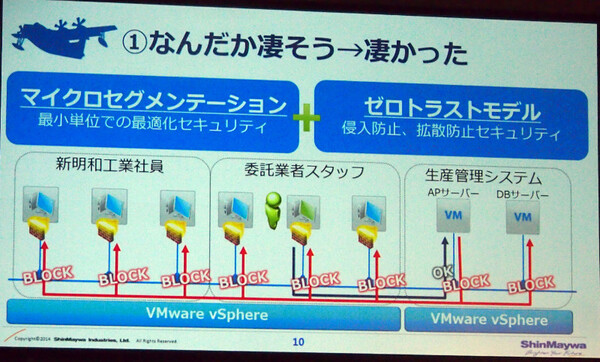

「マイクロセグメンテーションによって仮想デスクトップ1台1台にファイアウォールを設定し、さらにホワイトリストを用いて生産管理システム以外へのアクセスをブロックするよう設定、ゼロトラストモデルを実現できた」(浅田氏)。必要な通信がブロックされてしまうなどの副作用を避けるため、あらかじめ「どの端末が、どのポートを使って、どういった相手と通信しているか」を把握しておく必要があるが、それもVMware NSXで実現できたという。

「もう1つ『すごい』ことがある。仮想デスクトップはテンプレートを用いて5分でデプロイできるが、同時にファイアウォールまでデプロイできるようになった。これまでファイアウォールの設定は申請制で、しかも業務時間中は変更できないようにしていたため、数時間から、長いときでは10日程度期間を見ておく必要があった。それがVMware NSXを活用することで、仮想デスクトップをデプロイした瞬間からファイアウォールも適用されることになる。ビジネスのスピードに追従できる仕組みだと思う」(浅田氏)

VMware NSXの機能の中で特に気に入っているものの1つが、仮想マシンとvNICのIPアドレスをひも付けて、承認した通信だけを許可する「Spoof Guard」だ。IPアドレス詐称によるなりすましの防止に加え、IPアドレス重複の防止、ポリシー逸脱の防止に活用できるという。もう1つはActive Dicectoryのグループ単位でファイアウォールポリシーを適用できる「Identity Aware Firewall」だという。

「共有型の仮想デスクトップに対して、例えば『設計グループが利用できるのは設計用サーバとファイルサーバだけで、営業用サーバにはアクセスさせない』といった具合に、グループ単位で動的にポリシーを適用できる」(浅田氏)

「難しそう」「高そう」というイメージは裏切られた

一方、「NSXは難しそうだな」という当初の予想は裏切られたそうだ。「NSXの導入、要件定義から構築まで1日で終了した。自分自身、仮想化に本格的に取り組み始めたのは2年前からで、それほど経験がなくても特別な変更を加えることなく導入できた」(浅田氏)。操作も、VMware vSphere Web Client上でGUIで行える。

さらに「高そうだな」という印象も、いい意味で裏切られたという。「物理ファイアウォールの追加コストや設定変更の追加コストなどが不要で、NSXのライセンス追加だけで柔軟に拡張していくことができる。加えて、これまで別途ネットワーク担当に依頼し、調子していた作業を全て、仮想デスクトップ運用担当だけでできるようになったというメリットもある」(浅田氏)。

講演のまとめとして浅田氏は、「情報システム部はとかく、セキュリティを理由にして保守的になりがちだ。だが、仮想デスクトップとVMware NSXを組み合わせることで、高いセキュリティを確保しながら、ユーザーが求めるビジネス展開も実現できた。セキュリティの確保は、企業が攻めるためのIT投資になる」と、今回の取り組みを振り返った。

今後は、サーバー仮想化環境へのVMware NSX適用や、データセンターまでレイヤ2ネットワークを延伸したディザスタリカバリー環境の構築も検討したいという。また、アイデア段階に過ぎないとしながらも、「仮想デスクトップ環境で(調達システムだけでなく)三次元CADを扱えるようにし、委託業者との間でセキュアに図面を見られるような仕組みも考えてみたい」と語った。

「VMware NSXはいろいろな可能性を秘めた製品だ。いろいろな活用方法が考えられると思う」(浅田氏)