前回の被害事例で見てきたように、オフライン端末に対するセキュリティ対策は、ウイルス対策が全く行われていない場合や古いパターンファイルで運用するなど、状況に応じて様々だ。今回は、オフライン端末に対する現状のセキュリティ対策について見ていこう。

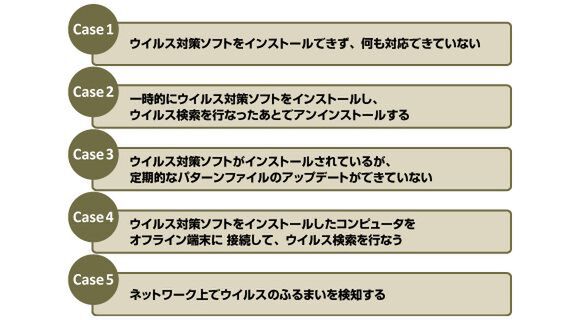

オフライン端末に対する企業の対策状況は、前回紹介した2種類の被害事例を含めて、5種類に分類できる。下記の図1を詳しく見ていこう。

図1 オフライン端末に対する企業の対策状況

Case1は、ウイルス対策ソフトをインストールしておらず、そもそも何も対応していない状態だ。ユーザー側でアプリケーションをインストールするとメーカーのサポート対象外となってしまうため、ウイルス対策ソフトを導入できない製造ラインで使用される端末などで見られる。

これは、ウイルス対策ソフトだからサポート対象外というわけではない。一般的にソフトウェアには相性が存在し、動作が不安定になる場合があるためだ。このような場合、OSの修正パッチも適用されていないことが多く、もっとも危険な状態だ。

製造ラインの端末では、ウイルスに感染したUSBメモリがコンピューターに接続された場合、その端末だけでなく、製品にもウイルスが感染する可能性が高い。研究用や医療系の端末であれば、 インターネットへの接続はなくてもネットワークを構築する場合が多いため、ネットワークを介して他の端末にも感染が拡大することもある。

次のCase2は、一時的にウイルス対策ソフトをインストールしたが、ウイルス検索後にアンインストールしてしまうものだ。ウイルスを検索するたびにウイルス対策ソフトをインストールすることは、現実的ではない。

担当者の無駄な工数が発生してしまうばかりか、そもそもある程度スキルのある担当者でなければ対応できないという課題もあるだろう。また、製品インストール時のパターンファイルがそのまま使われた場合、最新のウイルスを検出できない危険もある。

ウイルス対策ソフトはインストールするが

Case3は、ウイルス対策ソフトをインストールしてウイルス検索は行なう。ただし、インターネットに接続されていないため、パターンファイルのアップデートを定期的に実施することが困難だという問題がある。

インターネットに接続したほかのコンピューターで最新のパターンファイルを取得し、オフライン端末にコピーする手法もある。しかし、製品によってはそのような利用は想定外であったり、またそもそも非常に手間のかかる方法だ。現実的にそのような手間のかかる作業を現場の担当者が徹底することは難しいといえる。また、Case2と同様に最新の脅威に確実に対応できない点が課題だ。

Case4は、検索対象の端末を他のコンピューターからマウントしてウイルスを検索する方法だ。ウイルス検索を行なう側のコンピューターがインターネット接続できれば、定期的なパターンのアップデートが可能になるため、Case1~3に比べるとセキュリティレベルは高いと考えられる。

ただし、ウイルス検索時のログ情報を持つことが難しいという点で課題を残している。企業のセキュリティポリシーとしては、いつ、どのようなウイルスが、どの端末で見つかったかをログとして保存しておく必要があるためだ。保守サービスを行なうメーカーでも、検索結果の記録をエビデンスとして残しておく必要があるため、やはり問題となるだろう。

最後のCase5は、ネットワーク型IDS/IPS製品を導入し、ネットワークで脅威を把握する方法だ。製品によってはウイルスの駆除も行なえるため、有効な対策といえる。この方法は、製造ラインのオフライン端末がネットワーク(インターネット接続ではなく、社内ネットワーク)に接続されている場合は有効だ。しかし、ネットワークから切り離されており単独で動いている、つまりスタンドアローン環境では有効ではない。

Case1~3は論外だが、Case4~5も課題あり

Case1から3は、ウイルス対策がまったく行なわれていないか、あるいは古いパターンファイルを使うなど非常に限定されたレベルに留まっているため、ウイルス感染のリスクは高いだろう。Case4は、利用しているウイルス対策ソフト次第になるが、きちんとパターンファイルが更新されていれば、最低限のウイルス対策はなされているといえる。

ただし、検索結果のログ情報を残すことは難しいため、保守・メンテナンスが終わり、ユーザーに製品が返されたあとに感染が発覚した場合、保守・メンテナンス会社などの対応が問題視されるだろう。

Case5は、ネットワークを流れるパケット監視を行なうことでリアルタイムでの対応が可能で、セキュリティ対策レベルとしては向上するが、利用場所が限られる点が課題であろう。

以上見てきたように、オフライン端末に対する企業の取り組みにはさまざまなケースがあるが、いずれの対応にもそれぞれ異なる課題がある。上記は国内の場合だが、メーカーが海外の工場に製造を委託している場合は、セキュリティポリシーの統一や実施などの規制が十分に行なわれておらず、対策はさらに困難になるだろう。

それでは、そうすればいいのか。解決策として、次回はスタンドアローンおよびクローズドネットワーク配下の端末に求められるソリューションを紹介しよう。

この連載の記事

-

第28回

TECH

いつの間にか、あなたもネット犯罪者? -

第27回

TECH

ゲームのアイテムを日本円に替えるRMTにまつわる危険とは? -

第26回

TECH

身代金要求からワンクリック詐欺、犯罪ツールには要注意 -

第25回

TECH

われわれの身近に存在するアンダーグラウンドマーケット -

第24回

TECH

オフライン端末への脅威は、こうすれば防げる! -

第22回

TECH

ダウンアドが院内感染!オフライン端末の被害事例とは? -

第21回

TECH

市販のUSBメモリにウイルスが混入する理由とは? -

第20回

TECH

仮想アプライアンスのここがメリット! -

第19回

TECH

セキュリティには仮想アプライアンスという選択肢を -

第18回

TECH

ウイルスバスター2011 クラウドに搭載された3つの新機能 - この連載の一覧へ