ガンブラーやオートラン、アンティニーなど不正プログラムは多数ある。しかし、Webサイトを改ざんする、USBで感染するなどおおまかな動作はわかっていても、どのようなロジックで感染しシステムファイルやスクリプトを変更するのかを知っている人は少ないだろう。そこで本稿では、4回に渡りウイルス解析の視点から不正プログラムを解説していこう。

2009年感染トップとなったUSBウイルス

USBメモリを感染源とする「MAL_OTORUN(オートラン)」は、ここ数年でもっとも有名な不正プログラムの1つだ。しかし、不正プログラムが保存される媒体としてはフロッピーディスクやCD、DVDとさまざまなものが存在する。その中で、なぜUSBウイルスだけがこれ程までに感染が拡大したのだろうか?

1つの要因としてUSBメモリが非常に使い勝手がよく、データの持ち運びに適しているという事実がある。だが、筆者がもっとも感染が拡大した要因と考えているのがUSBウイルスの仕組みによるものだ。

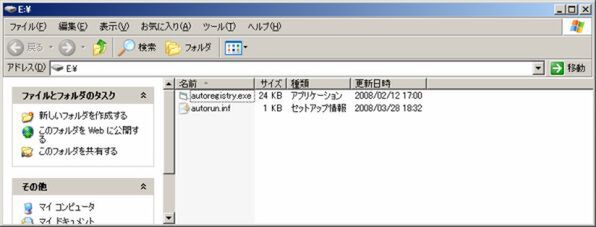

USBウイルスと一般的に呼ばれるものは、2つのコンポーネントに分けられる。1つ目がウイルス本体で、2つ目がウイルス本体を自動実行させるための命令文だ。画面1をご覧いただきたい。

これが実際にUSBウイルスに感染しているUSBメモリの中身だ。「autoregistry.exe」がウイルス本体、「autorun.inf」がウイルス本体を実行させる命令文だ。

こうしたことから感染は広がり、トレンドマイクロが調査した2009年ウイルス感染被害報告数ランキングでは、1位が「MAL_OTORUN(オートラン)」で3617件の感染報告があった。なお、この報告されたオートランは、ウイルス本体を実行させる命令文を検出するものといえる。

表1 不正プログラム感染被害報告数ランキング 2009年度

では実際にどのような命令文が書かれているのだろうか。画面2が、実際にautorun.infに記載された命令文だ。2009年の感染被害報告数ランキング1位で世間を騒がせた不正プログラムがどれ程巧妙なプログラムかと思う方もいるだろうが、実際はわずか数行の命令文に過ぎない。

もともとオートランという機能はCDやDVDをコンピュータに読み込ませた際に、アプリケーションやインストーラを自動的に起動させる便利な機能だ。ところが、起動する対象が不正プログラムになった瞬間に大きな脅威となってしまった背景がある。

USBウイルスを削除するとどうなるか?

一般的にウイルス対策ソフトがインストールされたコンピュータからUSBメモリ内の「autoregistry.exe」と「autorun.inf」を削除すれば、何も問題がなく削除できる。しかし、すでにUSBウイルスに感染したコンピュータからUSBメモリ内の「autoregistry.exe」と「autorun.inf」を削除するとどうなるだろうか?

検証したケースでは、すぐさまUSBメモリ内に新しい「autoregistry.exe」と「autorun.inf」が作成されていた。このようにUSBウイルスでは削除したから安心と思っていたにもかかわらず、コンピュータ内のウイルス駆除が行なわれておらず、感染を繰り返してしまう場合もある。

どのように止めているのか?

このUSBウイルスが非常にやっかいな要素の1つが、特定の不正プログラムに依存しないことだ。ファイルを自動実行するための「autorun.inf」は、さまざまなプログラムを実行できる。それが正規のプログラムである場合もあるし、不正プログラムである可能性もある。

攻撃者からすれば、感染させるウイルス本体を変更することで、柔軟に(といういい方は少々おかしいが)ユーザーに対して感染を広げられるのだ。セキュリティベンダーの努力が足りないといわれればそれまでなのだが、現状USBウイルスすべてを検出することはできない。なぜなら、USBメモリ内にautorun.infと一緒に保存するだけで、無数のUSBウイルスができてしまうからだ。

そのため、トレンドマイクロが提供しているエンドポイント向けウイルス対策ソフトであるウイルスバスターでは不正、正規を問わず「autorun.inf」で記述されたファイルを読み込ませずに自動実行をさせないという仕組みを取り入れている。これにより、前述の「autoregistry.exe」のような、ウイルス本体の実行を阻止するわけである。

この連載の記事

-

第28回

TECH

いつの間にか、あなたもネット犯罪者? -

第27回

TECH

ゲームのアイテムを日本円に替えるRMTにまつわる危険とは? -

第26回

TECH

身代金要求からワンクリック詐欺、犯罪ツールには要注意 -

第25回

TECH

われわれの身近に存在するアンダーグラウンドマーケット -

第24回

TECH

オフライン端末への脅威は、こうすれば防げる! -

第23回

TECH

オフライン端末へのウイルス対策5ケースとつきまとう欠点 -

第22回

TECH

ダウンアドが院内感染!オフライン端末の被害事例とは? -

第21回

TECH

市販のUSBメモリにウイルスが混入する理由とは? -

第20回

TECH

仮想アプライアンスのここがメリット! -

第19回

TECH

セキュリティには仮想アプライアンスという選択肢を -

第18回

TECH

ウイルスバスター2011 クラウドに搭載された3つの新機能 - この連載の一覧へ