7月20日、シマンテックはautorun.infファイルを必要とせず、感染や被害を拡大するUSBメモリウイルス「Stuxnet」についての情報を公開した。

従来のUSBメモリウイルスは、自動実行ファイルautorun.infをウイルスを混入させたフォルダー内に潜ませ、USBメモリを指した途端にウイルスプログラムが発動するというものだ。

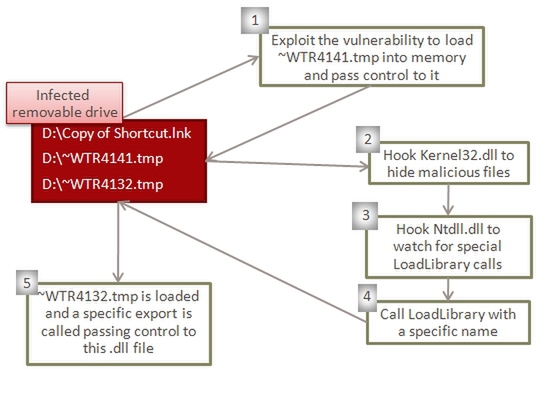

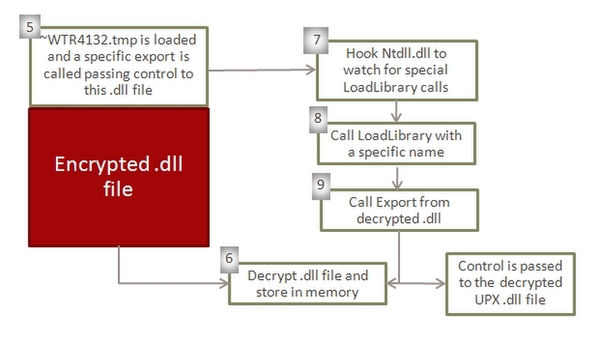

しかし、今回発見されたStuxnet(シマンテックによる検出名「W32.Stuxnet」)は、autorun.infを使用しないという。シマンテックによれば、ウイルスが含まれるファイルの中身は、拡張子が「.lnk」のものと、ファイル名に「WTR」が含まれる「.tmp」の2種類に分けられる。そして、それぞれは隠しファイルになっていて、ユーザーがUSBメモリを中身を閲覧した途端に発動する仕組みだという。

また、ウイルスには管理者権限を取得し、バックグラウンドで第三者からのフルアクセスを可能にしてしまうルートキットも含まれている。

特に「.lnk」ファイルがくせ者で、これが発動すると、自身をInternet Explorerのプログラム内に組み込んでしまう。Internet Explorerは、Windowsに標準搭載されているブラウザーで、ファイアーウォールから信頼されている可能性が高いため、この手法を使えば、高確率でファイアーウォールを通り抜け、外部ネットワークと通信できるようになってしまうとのこと。

しかも、「.lnk」ファイルは、製造業やビルの制御システムなどの監視とプロセス制御を行なうSCADAにアクセスを試すものなど、さまざまな機能を持ったタイプが複数混入されていることを確認しているそうだ。

すでにシマンテックではウイルス定義ファイルをアップデートし、対応している。ただ、このウイルスに感染してしまうと第三者の遠隔操作も可能にしてしまうことが判明しているため、マイクロソフトではWebClientサービスを無効にすること、そして、ショートカットのアイコン表示を無効にしてすべて空白のアイコンにしてしまうことを推奨している。

初出時、Stuxnetの名称に一部誤記がありました。お詫びし、訂正させていただきます。(2010年7月22日)