管理者のいない拠点をドメインに加えるための新機能とは?

ブランチオフィス用Active Directoryとバックアップ

2010年06月15日 09時00分更新

前回は、WANで結ばれた拠点間を結ぶドメイン環境を構築するための構成として「サイト」を紹介した。今回は、小規模な「出張所」などで本社と連携したActive Directory環境を作る際に便利な機能「読み取り専用ドメインコントローラ」について解説しよう。

読み取り専用ドメインコントローラ

Windows Server 2008の新機能の1つに、「ブランチオフィスサポート」がある。ブランチオフィスとは、「支店」というより「出張所」というイメージだ。小規模なオフィスでは専任の管理者を用意できないことが多い。場合によってはサーバを安全に設置する場所もない。結果として、十分なセキュリティが保てないことがある。また、ネットワーク回線も低速なことが多いため、完全なリモート管理を行なうことも難しい。

そこでWindows Server 2008では、ブランチオフィスサポートの一環として「読み取り専用ドメインコントローラ(RODC:Read Only Domain Controller)」機能を追加した。RODCを使うことで、ブランチオフィスのドメインコントローラには必要最小限の情報だけを保存する。これにより、万一サーバが物理的に盗まれても被害を最小限に抑えることができる。RODCを使うには、フォレストの機能レベルがWindows Server 2003以上で、1台以上のWindows Server 2008によるドメインコントローラが必要である。

RODCの原理は、以下の通りである。

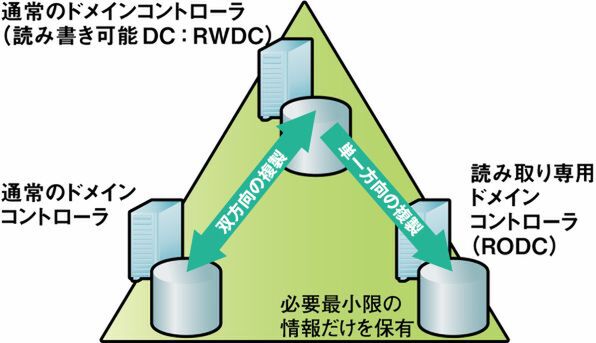

- RODCは、通常のドメインコントローラ(読み書き可能DC:RWDC)からディレクトリ情報を完全に複製する(図1)。この複製は一方通行であり、RODCからRWDCへの複製パスは存在しない

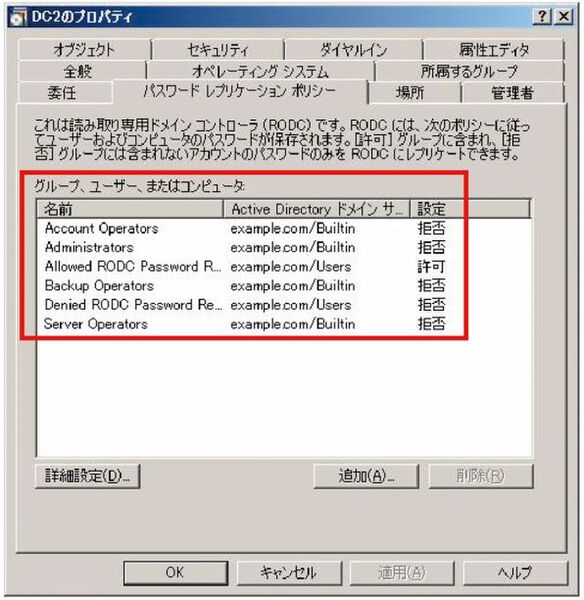

- パスワード情報は、許可されたアカウントのみを複製する(画面1)。通常、このアカウントはブランチオフィスのユーザーのうち、非ドメイン管理者を指定する。既定ではどのアカウントのパスワードも複製されない

- 初回ログオン時は、RWDCに認証を要求する。ログオンしたユーザーが、指定されたパスワード複製グループに所属している場合はパスワードがRODCに複製され、次回からは複製が使われる。複製は定期的に更新される。また管理者は、ユーザーのログオン前にパスワードを強制複製しておくこともできる。この場合はユーザー単位で指定する

RWDCが盗まれると、ドメイン管理者の情報まで盗まれてしまう。しかしRODCが盗まれても、パスワードが漏えいする可能性はブランチオフィスの一般ユーザーだけであり、悪用されることは少ない。

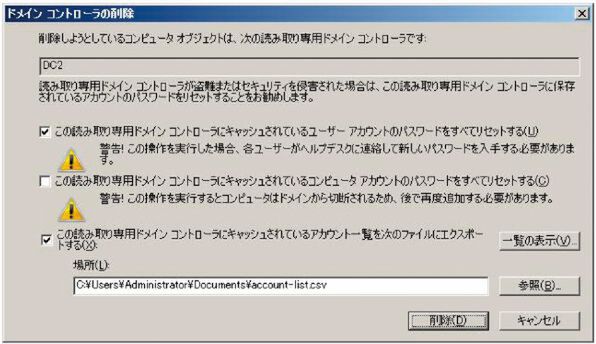

RODCのセキュリティ侵害に気付いたドメイン管理者は、ドメインからRODCアカウントを削除すればよい。このとき、RODCにパスワードが保存されているユーザーのみを抽出し、一括してパスワードを変更することも可能である(画面2)。この機能により、盗まれたRODCに保存されたパスワードが解析されたとしても、その情報を使ってドメインに侵入することはできなくなる。

さらに、RODCはローカル管理権限とドメイン管理権限を分離できる。通常、ドメインコントローラにはローカルアカウント情報が存在しないため、あるドメインコントローラの管理者は、同一ドメイン内のすべてのドメインコントローラの管理者権限を持つ。しかしRODCの場合は、ローカル管理者権限を割り当てることができる。これによりブランチオフィスのセキュリティ侵害が全社的な被害に拡がることを防ぐ。

(次ページ、「操作マスタ」に続く)

この連載の記事

-

最終回

ソフトウェア・仮想化

スナップショットとクイックマイグレーションを使ってみよう -

第34回

ソフトウェア・仮想化

Hyper-Vの仮想マシンに「統合サービス」を入れよう -

第33回

ソフトウェア・仮想化

Hyper-Vの仮想マシンのハードウェアを設定しよう -

第32回

ソフトウェア・仮想化

Hyper-Vのインストールはネットワークに注意しよう! -

第31回

ソフトウェア・仮想化

Windows Server 2008の仮想化機能「Hyper-V」を活用しよう -

第30回

ソフトウェア・仮想化

Windows Server Update Servicesの活用方法とは? -

第29回

ソフトウェア・仮想化

Windows ServerをWindows Updateサーバにしよう -

第28回

ソフトウェア・仮想化

Active Directoryと連携できるIISの認証機能を理解 -

第27回

ソフトウェア・仮想化

Windows Serverの標準Webサーバ「IIS」を活用しよう -

第26回

ソフトウェア・仮想化

Windows ServerのCAでメールを安全に -

第25回

ソフトウェア・仮想化

Windows Server証明書サービスを設定しよう - この連載の一覧へ