「セキュリティ分析する価値のない通信」を事前にブロック、他のセキュリティ製品の負荷低減

イクシア、IPベースで不正通信を排除「ThreatARMOR 10G」発売

2016年06月07日 06時00分更新

ネットワークテスト/可視化製品などを提供するイクシアコミュニケーションズ(Ixia)は6月7日、企業ネットワーク防御製品「ThreatARMOR」の10Gネットワーク対応版を国内販売開始した。ネットワークゲートウェイにおいて、攻撃に使われているIPアドレスとの通信をあらかじめブロックすることにより、次世代ファイアウォールやIPSなど他のセキュリティ製品の負荷を減らす目的の製品。

イクシアでは今年1月、1G版のThreatARMORを国内発売している。今回、より大規模なネットワークでのニーズに応え10G版をリリースした。いずれもラインレートで動作する。

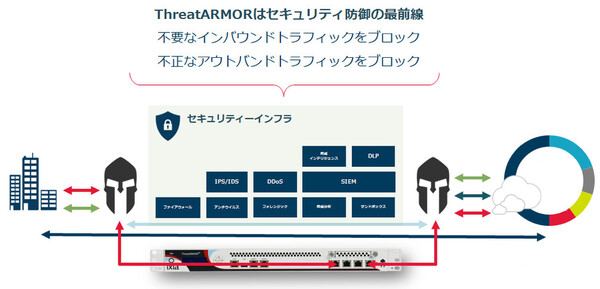

ThreatARMORは、企業ネットワークのゲートウェイセキュリティで“最前線”に配置し、ほかのネットワークセキュリティ製品がトラフィックのセキュリティ分析を行う前に、すべてのインバウンド/アウトバウンドトラフィックを検査する。あらかじめここで「分析する価値のないトラフィック」を排除し、他のセキュリティ製品の分析負荷を抑えるのが目的だ。

「分析する価値のないトラフィック」の判別はIPアドレスベースで行う。具体的には、国別のIPアドレスレンジの情報のほか、さまざまな攻撃に使われる既知のIPアドレスなどの情報をThreatARMORが保持している。攻撃に使われている不正なIPアドレスのリスト(定義ファイル)はイクシアのセキュリティ研究機関(ATI)が作成しており、5分ごとに自動更新される。

顧客企業はこれを利用し、簡単な導入と設定だけで、たとえば「業務上、明らかに通信しない国」とのトラフィックを丸ごとブロックすることが可能。ATIが提供する不正IPアドレスのリストと併せて、マルウェアのダウンロード防止や外部攻撃者によるネットワーク偵察の排除、感染した社内端末のC&Cサーバーとの通信などを、ThreatARMORの段階で検知、ブロックできる。

また、顧客企業が任意のIPアドレスを登録できるホワイトリスト/ブラックリストも備えている。手作業での登録だけでなく、ThreatARMORのAPIを通じて、他のセキュリティ製品で発見された不正なIPアドレスを自動的にブラックリストに登録することもできる。

ThreatARMORはインラインに設置され、ラインレートで動作するほか、電源断時や障害時にはバイパス機能が働く。24時間365日の電話サポートも標準で提供される。また、攻撃に関係するIPアドレスについてはATIから詳細な情報(Rap Sheet)も提供され、「なぜブロックしたか」の理由が明示されるようになっている。

すでに国内のサービスプロバイダーがThreatARMOR(1G版)を導入しており、同社ではIDSの検知数がおよそ5分の1に削減されたという。またこれまで手作業で行っていた不正IPアドレスの登録が不要になったこと、大型のファイアウォールを更新するよりも安価に導入できたことなどをメリットとしている。

ThreatARMOR 10Gの参考価格は950万円から(税抜、運用費は別途)。なお、1G版は310万円から(同)。

なお、6月8~10日に開催される「Interop Tokyo 2016」のShowNetにおいて、ThreatARMOR 10Gは“セキュリティオーケストレーション”を構成する機器として一般公開される。他のセキュリティ機器が検出した脅威情報を受け取り、対象トラフィックを自動的にブロックするデモが披露される。