10月10日、ブルーコートシステムズは「一発屋ホスト」と「1日限定サイト」の発見およびリスクについて発表を行なった。セキュリティインテリジェンスサービス「WebPulse」開発中に発見したこれらサイトは、一体何なのか。同社の研究者がその正体に迫った。

1日1回しかアクセスのない奇妙な「一発屋ホスト」

「変なホストを発見したんだけど、見てくれるかな」。セキュリティ調査チームから報告を受けたクリス・ラーセン氏は、その内容に大いに興味を持ったという。

ブルーコートシステムズ マルウェア研究所 アーキテクト クリス・ラーセン氏

ブルーコートシステムズのマルウェア研究所では、セキュリティインテリジェンスサービス「WebPluse」の研究開発や強化に向けて、インターネット上の脅威を日々調査している。WebPulseは、URLやコンテンツをリアルタイムに分類、評価し、アクセスの許可/ブロックなどの情報を同社製品群と共有する。そのWebPulseの肝となる脅威の情報を、製品群や他リソース含む膨大なログ情報から見つけ出してフィードバックするのが、ラーセン氏らの業務の1つだ。

そんな中で発見された「通常とは異なる奇妙な何か」が、「一発屋ホスト」と「1日限定サイト」だ。

一発屋ホストは、24時間内にアクセスが1~2件しかなかったホスト(IPアドレス、ドメイン、またはサブドメイン)の総称だ。

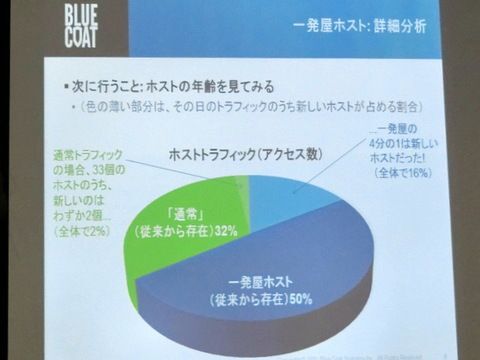

調査チームによると、600万のアクティブなホストを24時間追跡したところ、同社7500万の顧客ユーザーのうち、1~2件しかアクセスのないホストがトラフィック全体の66%(約400万)を占めることが分かった。そのうち16%(約100万)は、これまで存在しなかった、新規に生成されたホストだった。

600万のアクティブなホストのうち、24時間で1~2件のアクセスしかない「一発屋ホスト」

一発屋ホストを検証したラーセン氏は、「(略)0-qr-zo-mw-dg.uqv-kzn-m-jtu-uf-q3i-rOo-vc-l4k-h21y-a9r.info」といった妙なドメインを見て、ボットネット/DGA(ドメイン生成アルゴリズム)の可能性を疑った。実際、一発屋ホストには多くのボットネットが見つかった。

DGAは、PCに侵入したボットがドメイン名を毎日ランダム生成するときに使うアルゴリズムだ。ボットネットのコントローラ側は生成されるドメイン名をあらかじめ登録しておき、後にそれを使ってボットと通信する。「たとえばConfickerワームは1日あたり1万近くものドメイン名を生成し、ブロック不可能な状態を作りだした。最近のボットネットでは、1日50~150程度のドメイン名を生成するのが一般的だ」(ラーセン氏)。

もう1つの可能性は、スパムネットワークやエクスプロイトキットなどのサブドメインだ。「ただし、スパム配信ネットワークが生成する固有のホスト数は、たとえばEnvikというマルネットでも1日あたり1万強だ。1日あたり約400万件の一発屋ホストとは趣がやや異なる」。

一発屋ホストを詳しく調べると、その大半はブログホスティングサイトで、約1/5はドメイン名ではなくIPアドレスを使っていた。前出の図で、新規生成ではない通常のホスト(32%)のうち、IPアドレスを使うものは1/9程度だ。「正体を隠したいホストがIPアドレスを好んで使う」ことから、一発屋ホストは悪意ある犯罪者に利用されている可能性が高いとラーセン氏は言う。

24時間以内に消えてなくなる「1日限定サイト」

もう1つの発見は、「1日限定サイト」だ。

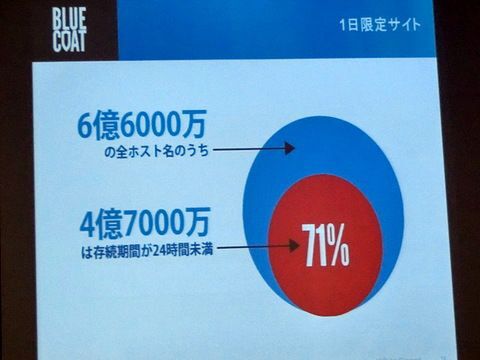

WebPulseの90日間の全トラフィックを解析したところ、6億6000万以上の固有ホスト名が少なくとも1回ログに記録され、うち71%の4億7000万が24時間もしないうちに姿を消す「1日限定サイト」だったことが判明した。1日換算では約500万も存在したことになる。

1日限定サイトは90日間の全トラフィックのうち71%を占めた

1日限定サイトと命名されたこのホスト群で、もっとも多かった親ホストは「gstatic.com」だった。これはGoogleのコンテンツ配信ネットワークで、「t1.gstatic.com/images」というホストは何億もの画像ファイルを世界中に日々配信する、いわば正規のサイトである。

「Googleはこれ以外にも変なサブドメインを毎日生成している。理由は分からないが、世界中にコンテンツ配信する際にユーザーやセッション、地理情報などの情報をサブドメインに含めて各種制御を行なっていると考えるのが妥当だ」とラーセン氏は分析する。3位のAmazonや4位のLimeLight、5位のYahoo!も、同様と推測される。

1日限定サイトのトップ5は、大手検索サイトなどが占める。

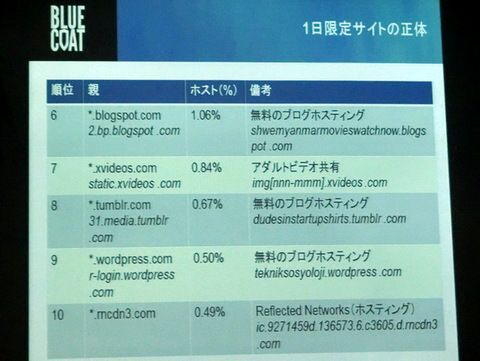

トップ5位以降になると、ブログホスティングサイトが登場する。これらは何千もの個人ブログを抱えており、その多くは90日間のうち1日しか出現していない。「ブログを作って友人に教えたけれど、3か月間、誰かが1回しか訪問してくれなかったといった具合か。想像すると、少し悲しい」(ラーセン氏)。

1日限定サイトの6~10位。ブログホスティングサイトが占める

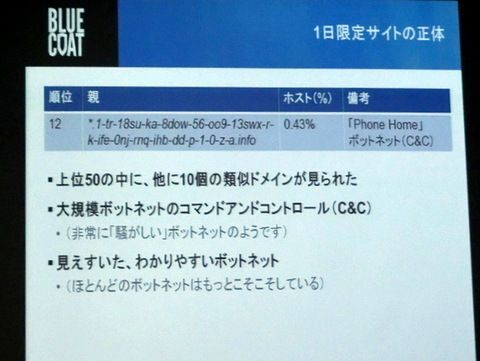

もっとも、ここまでは正規のサイトだ。しかし、10位以降は様相が一変する。「上位50のうち11が悪意のあるホスト」と明かすラーセン氏は、12位のサイトを例に挙げた。「これは、一発屋ホストのボットネット/DGAの例に挙げたものとよく似ているが、実際90日間で130万以上のサブドメインを生成し続けた巨大なボットネットのC&Cサーバーだった」。

12位のサイトはあからさまに怪しいドメインの上に大量のトラフィックを発生させることから「ノイジーなホスト」とラーセン氏は言う

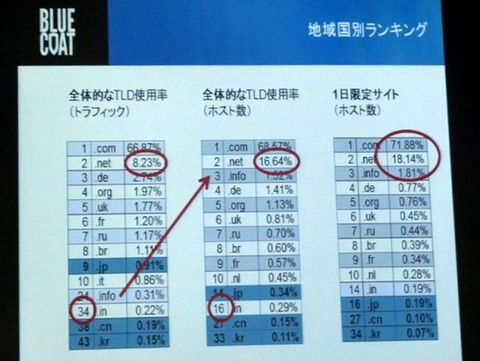

さらに深掘りし、TLD(トップレベルドメイン)でトラフィック量やホスト数を見たところ、トラフィック全体では24位でもホスト数全体では3位に急上昇する「ボットネット愛用の.info」、トラフィック全体では34位でもホスト数全体では16位の「ロシアの犯罪グループご用達の.in」など、悪意ある正体のヒントが見え隠れする。

TLDドメインで見るトラフィック量やホスト数のランキング

(次ページ、.jpドメインにも大量の1日限定サイトを発見)