国立の大学院大学である総合研究大学院大学の葉山キャンパスでは、IEEE 802.1X によるネットワーク認証やセキュアなVPN接続により、高いセキュリティを確保している。この認証システムで特に重要なのが、電子証明書を管理するプライベートCAの構築であった。

セキュリティ強化のために

ネットワークに認証を持ち込む

総合研究大学院大学(以下、総研大)は、優秀な研究者を養成するために設立された国立の大学院大学で、基盤研究機関として高エネルギー加速器研究機構や宇宙航空研究開発機構、人間文化研究機構などにて全国18カ所に展開される国立の研究所や博物館(大学共同利用機関)に総研大の専攻が置かれている。これらの機関での専門性の高い研究活動を経て、5年一貫制博士課程、もしくは博士後期課程で博士号の取得が可能になる。

さて、同大学の神奈川県葉山キャンパスには、本部機能と先導科学研究科などが設置されており、学生、教員、事務員など200~300名が情報ネットワークを利用している。もともと2004年の国立大学法人化より前は、数十台のL2スイッチをベースにしたシンプルなネットワークであったが、「各部署で管理もバラバラでしたし、ポリシーも異なっていました。PCや情報の管理、ウイルスの危険性など問題が山積していました」(総合研究大学院大学 葉山情報ネットワークセンター 洞田慎一氏)といった状態。そこで、個人情報保護法対策や情報セキュリティポリシーの検討とともに、2006年から統合ネットワーク認証を検討したという。こうしたLANでのネットワーク認証に加え、外部から学内のサーバーにリモートアクセスするVPNでの認証もあわせて、電子証明書によるPKIを構築することにした。

電子証明書によるPKI導入の背景には、「IDやパスワードによる認証は、ユーザーにわたしたあとの管理が困難になりがちです。電子証明書ではネットワーク側で管理できますし、ユーザーにとっても透過的な認証でわかりやすいと考えています」(洞田氏)といった理由があったという。有線LAN、無線LAN、VPNなど異なる認証の用途でありながら、単一の認証システムを使えるのも、汎用性の高い電子証明書を用いたPKIならではのメリットといえる。こうしたネットワーク認証、ダイナミックVLAN、そして電子証明書による統合認証の構築は、東京エレクトロンデバイスが担当した。

プライベートCA構築にGleasを採用した理由

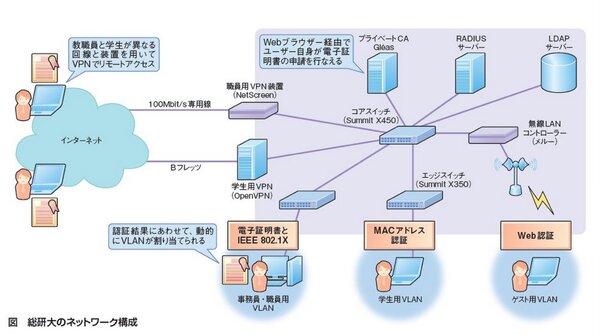

同大学のネットワークは、IEEE 802.1X対応スイッチとしてエクストリーム ネットワークスの「Summit X450」をコアに、「Summit X350」をエッジに配置。また、無線LANスイッチとしてメルーネットワークスの「MC1030」、RADIUSサーバーとしてステラクラフトの「Enterpras STD」、ディレクトリサーバーとしてOpenLDAPなどを採用している。

プライベートCAに関しては、オープンソースのNAREGI-CAにて構築・運用していたが、ハードウェアの故障にて、プライベートCAの再構築が必要となった。そこで導入されたプライベートCAが、JCCH・セキュリティ・ソリューション・システムズ(以下、JS3)の「Gléas」であった。「まずWebブラウザーで使えること、事務職員やPKIに精通しないユーザーでも迷わず操作できることが重要だと考えていました。ユーザーインターフェイスも使い勝手がよく、国内外でGleas以上の完成度のものは見つかりませんでした」と洞田氏は高く評価する。

また、プライベートCAの大きな魅力として、カスタマイズ性の高さが挙げられる。Gléasでは標準的なテンプレートをカスタマイズし、グループごとに異なるポリシーの証明書を発行することが可能だ。

総研大は2009年の8月にハードウェア故障で動作しなくなったNAREGI-CAをリプレースし、Gléasを搭載したアプライアンスの導入を行なった。IEEE802.1XやVPNなど、ネットワークの構成は下図のとおりになる。

まず葉山キャンパスのLANに関しては、PCを利用する前にユーザーが事前申請を行ない、事務局がLDAPサーバーに登録する。このユーザーディレクトリをベースに、スイッチとRADIUSサーバーが事務局のPC、学生のPC、そしてゲストのPCを識別。スイッチが適切なポリシーを設定したVLANを動的に割り当てる。

IEEE 802.1Xを用いた認証は、事務職員の利用するPCを対象としており、その設定はPC の設定時に情報担当職員が行なう。一方で、学生はMACアドレス認証、セミナーなどで一時的に利用するゲストのPCはWebブラウザー認証を用いる。「教員や学生、事務職員、外部の方など、同一のネットワークインフラで、それぞれの利用にあわせてきちんと分離することができました」(洞田氏)という。 一方VPNに関しては、2系統のインターネット接続回線からのアクセスに対応する。SINETにつながる100Mbpsの専用線は、ネットスクリーンのVPNルーターを用いることでIPsecによる接続が可能となっている。また、100MbpsのBフレッツを用いた接続では、OpenVPNを採用したSSL-VPN経由でのリモートアクセスができる。いずれもVPN接続においては電子証明書による認証を行なっており、安全性の高いリモートアクセスを実現した。

OpenIDとの連携やEFSでの利用など

利用用途はますます拡がる

総研大は、今後もこのプライベートCAの認証基盤を活用していく。「VPNのサービス拡充を目指すことや、修了生向けポータルを展開するにあたって、幅広いWeb サイトでシングルサインオンを実現するShibbolethや、OpenIDなど認証とともに電子証明書を交え連携も視野に入れていきたい」(洞田氏)と語る。また、情報漏えい対策として有効なWindowsの暗号化機能EFS(Encrypting File System)での利用も進めていきたいという。認証基盤としてのPKIの実力を、まさにフル活用した事例といえるだろう。

この連載の記事

-

第56回

ビジネス・開発

ノーコードアプリ基盤のYappli、そのデータ活用拡大を支えるのは「頑丈なtrocco」だった? -

第55回

ビジネス

国も注目する柏崎市「デジタル予算書」、行政を中から変えるDXの先行事例 -

第54回

IoT

“海上のセンサー”の遠隔管理に「TeamViewer IoT」を採用した理由 -

第53回

ネットワーク

わずか1か月弱で4500人規模のVPN環境構築、KADOKAWA Connected -

第52回

Sports

IT活用の「コンパクトな大会運営」20周年、宮崎シーガイアトライアスロン -

第51回

ソフトウェア・仮想化

DevOpsの成果をSplunkで分析&可視化、横河電機のチャレンジ -

第50回

ソフトウェア・仮想化

テレビ東京グループのネット/データ戦略強化に「Talend」採用 -

第49回

Team Leaders

おもろい航空会社、Peachが挑む“片手間でのAI活用”とは -

第48回

Team Leaders

規模も戦略も違う2軒の温泉宿、それぞれのクラウド型FAQ活用法 -

第47回

Team Leaders

箱根の老舗温泉旅館がクラウド型FAQ導入で「発見」したこと -

第46回

ビジネス

東京理科大が国際競争力向上に向け構築した「VRE」の狙い - この連載の一覧へ