UTMとIPSの強みを活かした攻撃への対応

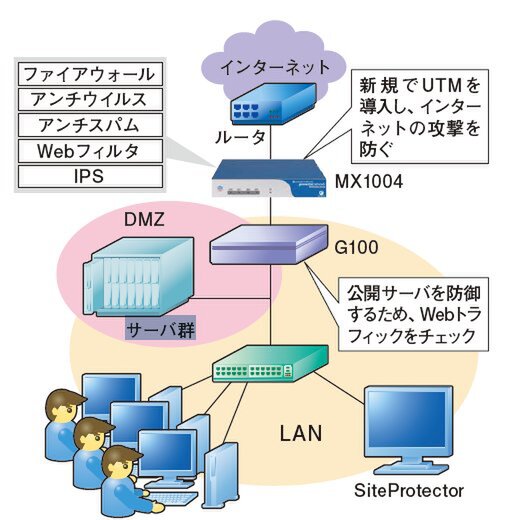

今回のポイントは、既存のIPSを活かしつつ、UTMを導入したという点だ。具体的には従来のファイアウォールをUTMに完全に置き換え、ファイアウォール、アンチウイルス、アンチスパム、WebフィルタなどIPS以外の防御機能をすべてオンにする。すり抜けてきたトラフィックを公開サーバの手前に設置したIPSでチェックするという2段構成である。

また、ファイアウォールからUTMへの移行というと、まず気になるのが、ファイアウォールのルールを移行先にどう反映するかという点だ。これに関しては「そもそも違った機種や製品同士でルールを移行するのは難しいと思います。ですので、守るべきサーバやリソースを紙で書き出して、移行先での設定でポリシーを再構築するという手順を取ります。今回はファイアウォールのルールがシンプルできっちり組まれていたので、比較的容易でした」(岩田氏)という意見であった。

MX1004の導入は2008年7月の休日を使って行なわれたが、実機の設定は先んじてIFT側で済ませていたため、作業はスピーディだった。各機器はIPアドレスなどを閉じた環境で設定し、疎通を確認したあとに、一気に切り替えた。G100もSite Protector経由でアップデートを行ない、ポリシーも定義も更新を行なった。結果として、侵入テストまで含めて4〜5時間で作業は終了し、つつがなく導入は完了した。

導入からほぼ1年経ったが、「なによりパフォーマンスが、今までの2.5倍も向上したのには驚きました」(五島氏)とメリットは享受している。これはインターネット接続の回線をKDDIからUSENに移したという点が大きいが、Proventia MFSシリーズの公称スループットにかなり余裕があったという事情もあったようだ。

UTMのフル機能を用いても終わらないセキュリティ対策

UTMとIPSを導入し、UTMではほぼフル機能を用いて、社内行き、社外行きのトラフィックを完全にチェック。また、アプリケーション利用なども監視できるため、情報漏えいに対しても対策を講じた。IFTのように製品知識に精通し、実績を持ったシステムインテグレータがパートナーだったからこそ、UTMという新しいジャンルの製品でも安心して導入できたようだ。

このように現時点では万全に見えるセキュリティ対策だが、五島氏は「私もこれで完璧とは思っていません。今後もきちんと更新を続け、顧客が安心できる環境を実現したいと考えています」と語っている。セキュリティ脅威はますます拡がっているが、こうした攻めの姿勢があれば、顧客も安心できるはずだ。

この連載の記事

-

第56回

ビジネス・開発

ノーコードアプリ基盤のYappli、そのデータ活用拡大を支えるのは「頑丈なtrocco」だった? -

第55回

ビジネス

国も注目する柏崎市「デジタル予算書」、行政を中から変えるDXの先行事例 -

第54回

IoT

“海上のセンサー”の遠隔管理に「TeamViewer IoT」を採用した理由 -

第53回

ネットワーク

わずか1か月弱で4500人規模のVPN環境構築、KADOKAWA Connected -

第52回

Sports

IT活用の「コンパクトな大会運営」20周年、宮崎シーガイアトライアスロン -

第51回

ソフトウェア・仮想化

DevOpsの成果をSplunkで分析&可視化、横河電機のチャレンジ -

第50回

ソフトウェア・仮想化

テレビ東京グループのネット/データ戦略強化に「Talend」採用 -

第49回

Team Leaders

おもろい航空会社、Peachが挑む“片手間でのAI活用”とは -

第48回

Team Leaders

規模も戦略も違う2軒の温泉宿、それぞれのクラウド型FAQ活用法 -

第47回

Team Leaders

箱根の老舗温泉旅館がクラウド型FAQ導入で「発見」したこと -

第46回

ビジネス

東京理科大が国際競争力向上に向け構築した「VRE」の狙い - この連載の一覧へ