「予算の通し方」のコツも、さくら情報システム「Security Days」講演レポート

企業を実際にサイバー攻撃してみたら…? 実例から学ぶ中堅・中小のセキュリティ対策

2024年11月25日 10時00分更新

ナノオプト・メディアは、サイバーセキュリティの専門イベント「Security Days Fall 2024」を大阪・東京・名古屋で開催。本記事では同イベントから、さくら情報システムによる講演「今さら聞けない、 中堅・中小企業のセキュリティ対策の基本と進め方」をレポートする。

さくら情報システムが中堅・中小企業300社以上に対して実施したアンケート調査では、セキュリティにおける悩みとして「対策方法がわからない」、そして「予算が取れない」が上位を占めたという。

講演では、実例からみる「セキュリティ対策のポイント」、「経営層を説得する方法」に加えて、こうした悩みを持つ中堅・中小企業を“実際に攻撃してみた”結果について披露された。

攻撃者のターゲットを大企業から中堅・中小企業に

さくら情報システムは、SMBC(三井住友銀行)グループでセキュリティ業務を担う、金融系に強みを持つSIer企業だ。登壇した同社 プラットフォーム事業本部 営業部 部長の竹井宏真氏は、元プロフットサル選手という経歴を持つ。「ゴールキーパーは『ゴールマウス(ゴール前面のエリア)に鍵をかける』のが仕事だが、これはセキュリティ業務と本質的に似ている」と会場を和ませた。

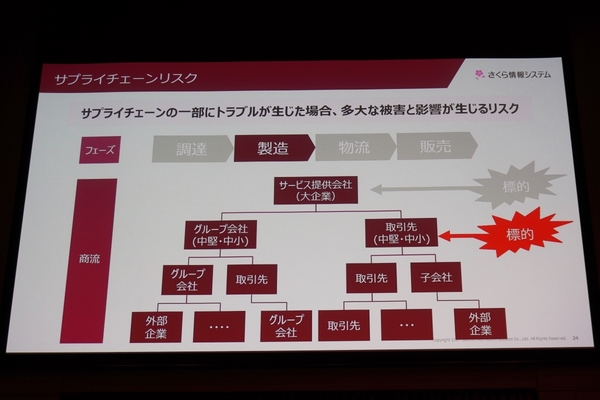

竹井氏は、IPAが毎年公開する「情報セキュリティ10大脅威」に触れた。その中で、2019年に4位で初選出され、2023年から2年連続で2位に位置づけられているのが「サプライチェーンの弱点を悪用した攻撃」である。

これは標的とする企業を直接狙うのではなく、その取引先や委託先に当たるサプライチェーンを狙う攻撃であり、そのほとんどが中堅・中小企業だ。「攻撃者は、大企業のセキュリティ対策が進むにつれ、サプライチェーンの一翼である脆弱な中堅・中小企業を狙うようになった。個人的な肌感でも、大企業が取引先のセキュリティを気にするようになっている」と竹井氏。

実際に、警察庁「サイバー空間をめぐる脅威の情勢等」で公表されている最新のランサムウェア被害報告において、最も多い(64%)のが中小企業である。竹井氏は「中堅・中小企業は、まず攻撃手法を知ることから始めるべき」と語る。

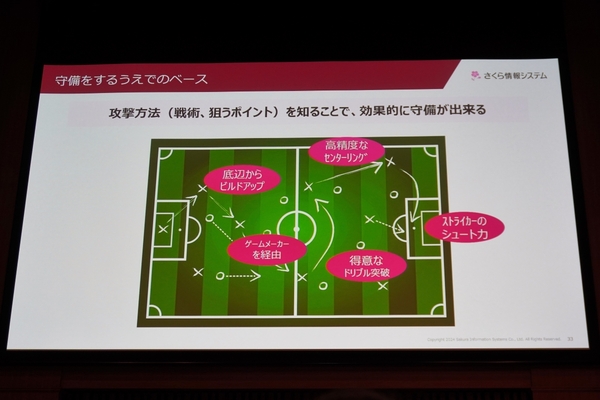

フットサルにおいても敵の攻め方が分からないと守れない。「あらかじめ敵の戦術や狙う場所を知って、初めて対策が立てられる。昔、5000人の観客の前で、スカウティング(偵察)を怠ったばかりに怒涛の連続失点をしてしまったのは切ない思い出」と竹井氏。

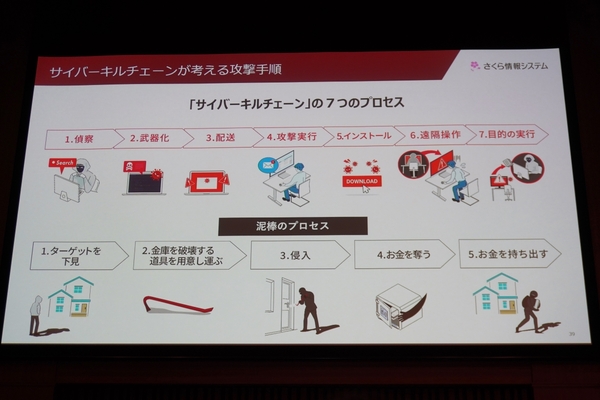

攻撃手法の基本として紹介されたのが「サイバーキルチェーン」だ。サイバー空間における攻撃者の行動を各プロセスに分ける考え方で、「偵察」「武器化」「配送」「攻撃実行」「インストール」「遠隔操作」「目的の実行」の7つに分けられる。竹井氏は、攻撃者を“泥棒”に見立て、それぞれ「ターゲットの下見」「金庫を破壊する道具の用意」「侵入」「お金の奪取」「お金の持ち出し」と考えれば分かりやすいと説明する。

ただし、所詮これは机上の話。同社は“実際に中小企業を攻撃する”ことで、中堅・中小企業にサイバーキルチェーンを実感してもらう機会があったという。

実際に中堅企業を攻撃してみた……その結果は?

さくら情報システムは、中堅・中小企業に対して脆弱性診断サービスを提供している。ある日、それらの企業の一社から相談されたのは、「業務に支障をきたさない範囲で実際に攻撃してもらい、リスクを確認したい」という依頼だった。

さっそく同社は、サイバーキルチェーンの入口にあたる攻撃を仕掛けてみた。攻撃手法は「物理セキュリティ」「外部公開情報からの調査」「脆弱性の調査」の3つを採用した。

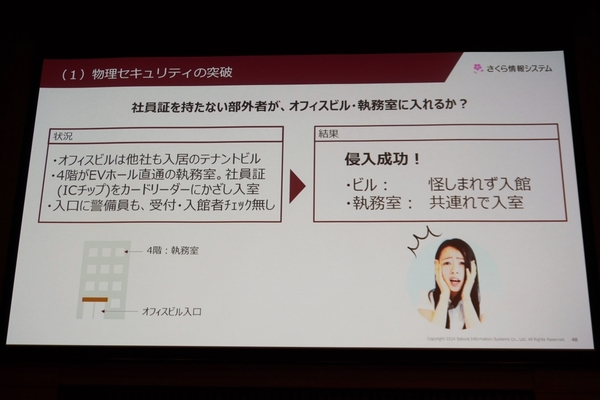

まずは、物理セキュリティの突破である。具体的には、社員証を持たない部外者がオフィスビルに潜入して、4階にある執務室に入れるかを試みた。結果は……侵入に成功した。入口の警備員をくぐり抜け、ICカードで入退室管理されている執務室にも“共連れ”で入室できてしまったのだ。このような警備体制では、のぞき見からの情報漏えいやUSBメモリを使ったマルウェアの持ち込みなど、実被害につながる攻撃が起きるおそれがある。

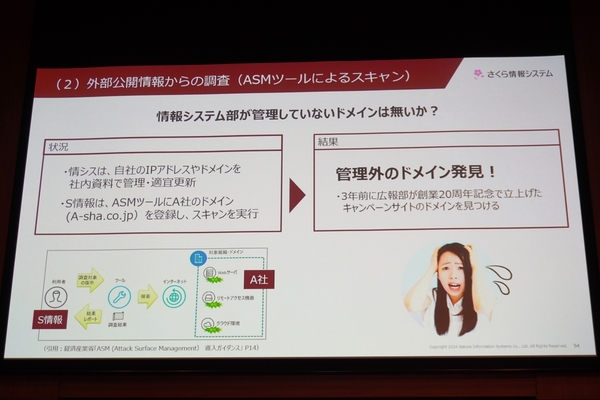

続いては、外部公開情報からの調査だ。インターネットからアクセス可能なIT資産や脆弱性を見つけられる「ASM(Attack Surface Management)ツール」を用いた。対象企業では、情報システム部門が、自社の保有するIPアドレスやドメインを漏れなく管理しているはずだった。

しかし、ASMツールでスキャンした結果は……管理外のドメインが発見された。広報部が3年前に立ち上げたキャンペーンサイトのドメインがそのまま放置されており、こうした管理の漏れがあると、パッチが適用されず攻撃のターゲットになってしまう可能性がある。

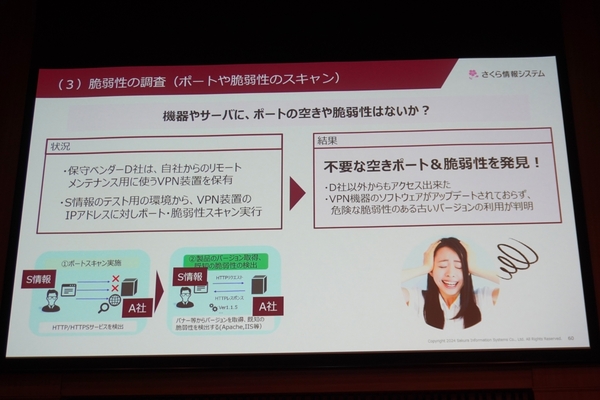

最後は、脆弱性の調査だ。ポートスキャンおよび脆弱性スキャンのツールを用いて、サーバーの稼働状況や脆弱性の有無を確認した。対象企業では、サイバー攻撃の対象となりやすいVPN機器をサーバーメンテナンス用に保有していた。

このVPN装置に対して、ポート・脆弱性スキャンを実行した結果は……残念ながら、不要なポートの開放や脆弱性が発見された。外部からアクセスできる状態である上に、ファームウェアのアップデートもなされておらず、危険な脆弱性を抱えたまま利用されていることが判明したという。

今回の講演で披露されたのは、複数企業に攻撃した結果である。これらの企業は杜撰なセキュリティ対策が浮き彫りになったが、逆にこの結果を経営層にアピールして、セキュリティ対策を進めるきっかけにしているという。