Google Cloud VMの37%、EC2インスタンスの23%が“過剰な特権化”

パブリッククラウドのアクセスキー、約半数が1年以上未更新 ― Datadogのリスク調査

2024年03月07日 07時00分更新

Datadogは、2024年3月6日、パブリッククラウドに共通するリスクを明らかにするレポート「クラウドセキュリティの現状2023」を公開した。

本調査は、AWS、Azure、Google Cloudを使用している数千のDatadogユーザーから得たセキュリティデータを分析している。主な調査結果は以下の通り。

クラウドセキュリティ侵害の主な原因は、長期間変更されないクレデンシャル

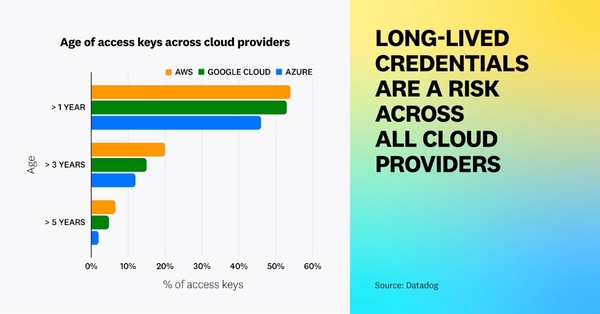

長期認証情報(静的で期限のない認証情報)は、クラウドセキュリティ侵害の主な原因と言われている。

今回の調査では、AWS IAMユーザーの76%がアクティブなアクセスキーを、Azure ADではアプリケーションの50%がアクティブな認証情報を、Google Cloudではサービスアカウントの27%がアクティブなアクセスキーを、それぞれ有していた。しかし、AWS、Azure、Google Cloud全体で、アクセスキーの約半数が1年以上更新されていないことが分かった。

多要素認証(MFA)が積極的に実施されていない

2023年10月時点で、AWSコンソールに認証されたIAMユーザーの20.3%が多要素認証(MFA)を使用せず、Azure ADユーザーでも20.7%がMFAを使用していなかった。

AWS IMDSv2の採用率は上昇しているが、不十分

AWSにおいて、SSRF(サーバーサイドリクエストフォージェリ)攻撃への対策となるIMDSv2を導入しているEC2インスタンスの比率は、前年の7%から21%への増加にとどまっている。

クラウドのワークロードの大部分が過剰に特権化されている

Google Cloud VMの37%、EC2インスタンスの23%に、攻撃者がクラウド環境で特権アクセスや広範なデータアクセスを取得できるような、機密性の高い権限が設定されている。

一般に公開された仮想マシンは、クラウド環境にリスクをもたらす

EC2インスタンスの7%、Azure VMの3%、Google Cloud VMの12%に、インターネットからのトラフィックを許可するポートが1つ以上あり、ブルートフォース攻撃のリスクにさらされている。