WithSecureがランサムウェア動向の調査レポート公開、新規参入の攻撃グループが“躍進”

2023年のランサムウェア急増、背景には犯罪グループ間の“仁義なき戦い”!?

2023年11月20日 07時00分更新

WithSecure(ウィズセキュア)は2023年11月16日、2023年第1~第3四半期におけるランサムウェアの傾向をまとめたリサーチ結果を発表した。

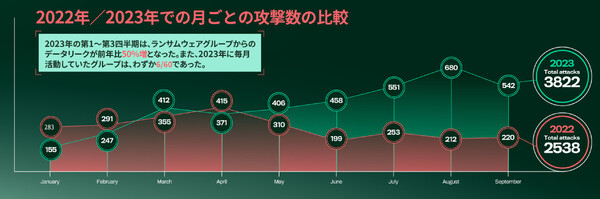

同社が攻撃グループのリークサイト(ランサムウェア被害を受けた企業の機密情報が暴露されるサイト)のデータを集計した結果、2023年の同期間、前年同期比でおよそ1.5倍となる3822件の攻撃(データリーク)が観測された。また、そのうちの約25%は、2023年から活動を開始した新規のランサムウェアグループによるものだったという。

11月10日に開催された記者説明会では、WithSecure本社 CRO(首席研究員)のミッコ・ヒッポネン氏、日本法人 サイバーセキュリティ技術本部長の島田秋雄氏が登壇し、こうした脅威変化の背景にある最新の動きについて解説が行われた。

2023年に攻撃が急増した理由は「攻撃グループの“内輪もめ”」

ヒッポネン氏によると、現在のランサムウェア攻撃はほとんどが「多重脅迫型(二重脅迫型)」になっているという。つまり、ターゲットの企業/組織から機密情報などを盗み出しておいてからシステムの暗号化を実行し、身代金の支払いを拒否した場合は復号(暗号化の解除)をしないだけでなく「機密情報をリークする」と脅迫するタイプの攻撃だ。理由は単純で、この方法のほうが身代金を受け取れる可能性が高いためだ。

WithSecureが発表したリサーチ結果によると、2023年第1~第3四半期に多重脅迫型ランサムウェアを通じて実行された攻撃は3822件で、2022年の同期間(2538件)の1.5倍に急増した。2023年のこの9カ月間の攻撃件数だけで、2022通年の件数を上回るという。

島田氏は、ランサムウェアの活動量は2021年から2022年にかけてわずかに減少していたが、2023年になって上述のとおり急増したと説明する。2023年の攻撃観測数を攻撃グループ別に分類した表を見ると、LockBit、Alphv(BlackCat)、Clopといった、2022年以前から活動する攻撃グループの一方で、2023年の途中から“新規参入”した攻撃グループが多いことに気づく。これらの新しい攻撃グループが、実に攻撃全体の25%を占めているという。

攻撃グループの“新規参入”が急に増えた原因は何か。実は、攻撃グループ内での“内輪もめ”=内紛の発生が遠因になっていると、島田氏は分析する。

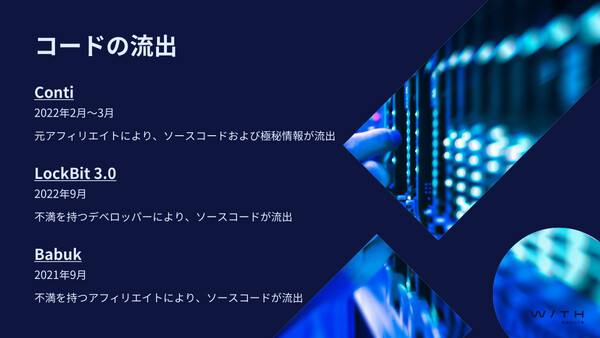

「要するに身代金の分け前だとか、思想の違いだとか、そうした理由で内輪もめを起こし、グループにいた人間が外に出ていく。その結果、2021年から2022年に、Conti、LockBit、Babukといった有名どころのランサムウェアのソースコードが流出した。このソースコードを再利用したランサムウェア(=新たな攻撃グループ)が、2023年に登場し始めた」(島田氏)

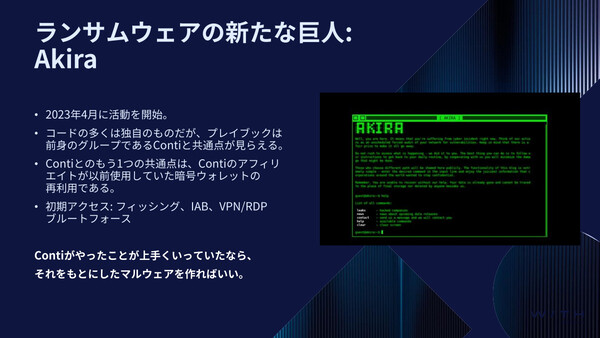

実際に、新興攻撃グループのRoyal、Akira、BlackSuitは、古くから活動してきたConti(2022年に解散)のリソース(ソースコードや手順書など)を再利用しているという。そのほかの新興グループも、多くが古い攻撃グループのリソースを再利用していると見られる。

「合法的なIT企業とは異なり、サイバー犯罪者があるランサムウェア事業から独自のリソース(コードやツールなど)を持ち出し、それを別のグループで使用することを止めることはできません。犯罪者に仁義など存在しないのです」(WithSecureブログより)

島田氏は、ベースとなるソースコードが入手できることで、攻撃グループの開発者はランサムウェアの“改善”により多くの時間を割くことができ、有利になると説明した。ちなみに“改善”のポイントは、たとえば「ターゲットのマシンを暗号化するスピードだ」とヒッポネン氏は述べる。暗号化のスピードが速ければ、被害が大きくなるからだ。

「ランサムウェアの再利用は、攻撃者にとっては良いアイデアであり、ターゲットとなるわれわれにとっては悪いアイデアだ」(ヒッポネン氏)

島田氏からの「新しいランサムウェアが、これからどの業界や分野へ攻撃を強めると考えるか」という質問に対して、ヒッポネン氏は次のように答えた。

「企業のセキュリティ責任者と話をすると、たいていは『自分たちだけは攻撃ターゲットにならない』と考えている。しかし攻撃者たちのリークサイトをのぞいてみれば、あらゆる規模、あらゆる業界、世界中のあらゆる地域の何千もの企業が、攻撃ターゲットになっている現実がわかるだろう。攻撃者は、脆弱性を持つすべての企業をターゲットにしているだけであり、誰もが標的になりうるのだ」(ヒッポネン氏)