警察庁は、2024年2月21日、関東管区警察局サイバー特別捜査隊が、ランサムウェア「LockBit」により暗号化されたデータの復号ツールを開発したことを発表した。2023年12月には、ユーロポール(欧州刑事警察機構)に同ツールを提供している。

復号ツールは、製品や動作から逆算して仕組みを解析する「リバースエンジニアリング」の手法を用いて、数ヶ月以上の期間を費やし開発に至ったという。

日本の組織、企業においても、ランサムウェアグループであるLockBitによる被害が発生しており、2023年には名古屋港が活動停止にまで追い込まれたとされている。TXOne Networksによる調査によると、アジアにおけるランサムウェアの被害は、LockBitとBlackCatの2グループで50%以上を占めていたという。

また警察庁は、ユーロポールをはじめとした国際共同捜査による、LockBitの一員の検挙と関連犯罪インフラのテイクダウンに協力した旨も発表。今後もサイバー攻撃の厳正な取締りや実態解明、外国捜査機関等との連携を推進していくと表明している。

ウィズセキュアのシニアスレットインテリジェンスアナリストであるスティーヴン・ロビンソン(Stephen Robinson)氏は、LockBitの犯罪インフラのテイクダウンについて、「2023年におけるランサムウェア攻撃の20%はLockBitランサムウェアグループによるものであったため、Operation Cronos(ユーロポールなどによる共同作戦)がLockBitの内部機能や通信にどれだけアクセスできたかによって、今回のサイト押収がサイバー犯罪のエコシステムに与える影響が変わってくるでしょう」と見解を示している。

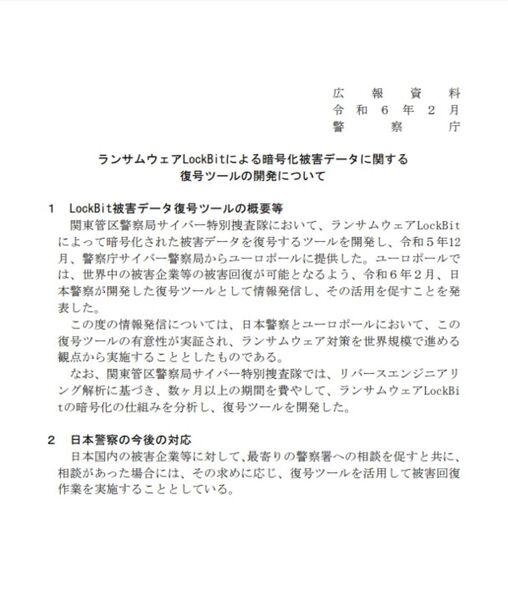

警察庁によるニュースリリース