AzureでのIAMの考え方と実装をサポートするフレームワーク/Azure ADの機能/サービス群

Azureにおける「IDとアクセス管理」のベストプラクティス

2021年10月19日 08時00分更新

AzureでのIDおよびアクセス管理をより便利にするサービス

●ユーザーの助けになるAzure Security Center

ここまでASBによるIDおよびアクセスの管理について説明してきたが、クラウド上のシステムにおいては特に、これらを「継続的に」管理していくことが重要である。なぜならば、パブリッククラウドはリソースを必要なときに追加したり、新たな機能への置き換えやフェイルファストな考え方でチャレンジしたりすることが容易な点がメリットであり、オンプレミスのようにシステム稼働後には一切の変更がないワークロード“ではない”ケースが多いからだ。

ただし、ガバナンス面の管理をすべて管理者が行うことは難しいうえに非効率である。そこで、Azure Security Centerの規制コンプライアンス機能が活きてくる。

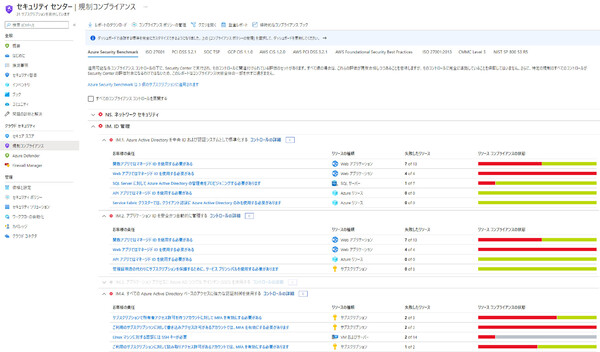

以下に示す画面のとおり、この機能はASBによる各コントロールに照らし合わせて、Azureの設定や管理されているOS上の構成について推奨事項の検出や通知ができる。なお現在、この機能のデフォルトポリシーはASBになっているが、用途に応じてPCI DSS 3.2.1、ISO 27001、HIPAA HITRUSTなどのポリシーを使うこともできる。もちろんID関連では、例えば異常な場所からのサインイン試行を行うアカウントのアラートなども実行可能だ。

この機能を使うことで自動的かつ継続的に推奨事項を知ることができ、さらには検知をトリガーとして自動的に修正処理を実行させることも可能になる。

さらに、OS単体の通常とは異なるパスワードやSSHキーのリセット、ブルートフォース攻撃などを検知することもできる。内部的な機械学習による検知に加えて、Microsoftのセキュリティチームがグローバルで収集/分析した脅威情報との照合による検知も行われる。

●SIEMとSOARの観点をカバーするAzure Sentinel

Azure Sentinelは、スケーラブルでクラウドネイティブ型のSIEM(セキュリティ情報イベント管理)/SOAR(セキュリティオーケストレーション自動応答)ソリューションである。高度なセキュリティ分析と脅威インテリジェンスを組織全体で実現し、アラートの検出、脅威の可視性、予防的な捜索、および脅威への対応のための機能を有する。

接続されているすべてのデータソースからログとアラートを収集し、それらを自動分析して組織のエンティティ(ユーザー、ホスト、IPアドレス、アプリケーションなど)のベースライン行動プロファイルを構築する。そのうえで、機械学習やMicrosoftの脅威インテリジェンスなど、さまざまな手法を用いて異常なアクティビティを特定し、資産が侵害されているかどうかを判定するための材料を提供する。

簡単に言えば、さまざまな脅威の検出/可視化/対応をAzure Sentinelで実行することができ、IDに関する疑わしい振る舞いもその対象となる。機械学習や脅威インテリジェンスを基にしたビルトインのルールだけではなく、顧客自身のロジックに基づく分析も可能だ。

Azure Sentinelには、すぐに利用できるMicrosoftソリューション用コネクタが多数用意されており、リアルタイムの統合が提供される。さらに、Microsoft 365 Defenderソリューションのほか、Office 365、Azure AD、Microsoft Defender for Identity、Microsoft Cloud App Securityを含むMicrosoft 365ソースなどのログを連携できる。もちろん、syslogやWindows Eventログ、Common Event Formatログ、他社クラウドサービスの操作ログなども同様に、コネクタを用いて簡単に取り込むことができる。

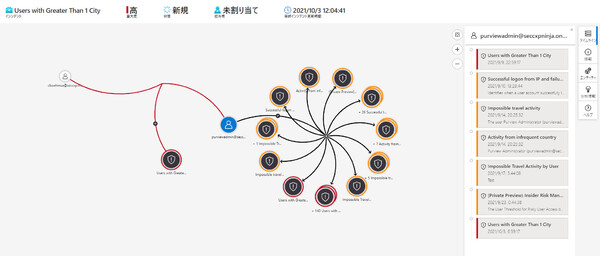

さまざまなログをソースとして分析が可能なため、例えばユーザーのIDに関するアクティビティで何があったのか、関連するものやタイムラインはどうだったのかといった、関連する内容をまとめて可視化することもできる。以下の画像は、ユーザーIDに関連する疑わしいアクティビティを示すAzure Sentinelのインシデント調査グラフだ。このグラフは何も追加設定することなく、デフォルトで利用することができる。

★まとめ:AzureでのIDおよびアクセス管理をより便利にするサービス

・実運用においては Azure Security Center、Azure Sentinelを併せて用いることで、自動的かつ継続的な管理を行うための大きな助けとなる。

・これらは機械学習や脅威インテリジェンスに基づく検知だけでなく、自動対応も可能だ。なおそれらのプレイブックはGitHubテンプレートが多数公開されており、用途に合わせて用いることができる。

各フレームワークや、ASB のようなまとまった単位でバランスの取れた考え方は非常に有益だ。本稿を通じて皆様のワークロードの一助となれば大変幸いに思う。

●筆者プロフィール

久保 智成/Cloud Solution Architect, 日本マイクロソフト

主にAzure Infraの領域で、パートナー企業様のために技術及びソリューションビルドにおける活動に注力している。様々なシチュエーションにおける設計原則であるWell-Architected Frameworkをベースとした各種ワークロードのアーキテクティングやOpsの設計、クラウドをより有効利用するためのCloud Adoption Frameworkの活用といった各分野の支援を担当する。

過去にはパブリッククラウド利用に向けたコンサルティング活動を各業種業種で実施し、メガバンク様の日本初事例などにも携わった。クラウド関連メディアにおける執筆なども行ってきた。

この連載の記事

-

第6回

TECH

Azureの利用コストを最適化するためのベストプラクティス -

第4回

TECH

あらゆる観点から考える「データセキュリティ」のベストプラクティス -

第3回

TECH

“ポストクラウド時代”の効率的なインフラ管理方法とは -

第2回

TECH

「失敗あるある」から考える、Azure移行のベストプラクティス -

第1回

TECH

Azureで実現する高可用性の“勘どころ”と構築のポイント - この連載の一覧へ