AzureでのIAMの考え方と実装をサポートするフレームワーク/Azure ADの機能/サービス群

Azureにおける「IDとアクセス管理」のベストプラクティス

2021年10月19日 08時00分更新

Cloud Adoption FrameworkガバナンスにおけるIDとアクセス管理

●大きな粒度のIDガバナンス

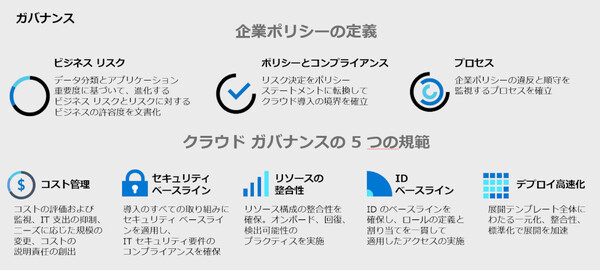

ガバナンスというレベルでのIDとアクセス管理については、MicrosoftのCloud Adoption Framework(クラウド導入フレームワーク、以降CAF)に考え方がまとまっている。

CAFは、クラウド利用時のベストプラクティスとガイダンス、テンプレートおよびツールで構成された包括的なフレームワークであり、それらを構成する6つのステージのうちの1つが「ガバナンス」である。

このガバナンスステージにおいては、クラウドガバナンスを実現するための5つの規範が定められている。その1つが、今回のテーマであるID管理(IDベースライン)だ。

CAFのガバナンスモデルでは、クラウド利用の過程における重要な領域を考えていく。これらは利用者がクラウドサービスを導入することで対処する必要のある、異なる種類のリスクに対応している。このフレームワーク内では、ガバナンスガイドによってクラウドガバナンスを考えるチームに必要なアクションが示され、ガバナンスモデルの各原則がさらに詳しく説明されている。

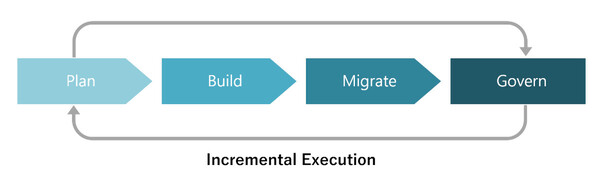

なぜこれらが必要になるかというと、利用者がパブリッククラウドを用いる目的、例えば「すぐに利用でき、小さく始めて段階的に発展させることができる」といったメリットを最大化することにある面が大きい。システム単体を「入れて終わり」ではなく、クラウドジャーニーに合わせて継続的/反復的にビジネスもワークロードも成長させ、それに伴ってIDやアクセスの管理の面でも見直しが必要になるのだ。そういった“増分アプローチ”の考え方が全体的に必要になり、IDとアクセス管理を含むガバナンスもその中に入ってくる。

ここではフレームワーク全体の説明は省くが、IDを含むガバナンスの考え方としては、まず利用者のポリシーとしてビジネスリスクの認識と理解、コンプライアンス要件とリスクの関連付け、実施プロセスとポリシーの準拠が挙げられる。これらをもってクラウドガバナンスの規範とすることで、各規範は潜在的な落とし穴から企業を保護し、利用者である組織がリスクを管理する“ガードレール”となる。

●ベースとなるテンプレート

IDベースラインを含む各規範にはテンプレートがあり、CAFのドキュメントから誰でも入手できるので参考にしていただきたい。具体的には以下のリンクからアクセスできる。また、同じ章のドキュメント内ではより細かい解説がなされている。

■IDベースライン規範の概要(Microsoft Docs)

非常にシンプルに言えば、このベースラインは技術的なリスクの概要、ポリシーの概要を明確化し、具体的な対応が記載されたものだ。例えば以下のような内容を、リスク種別ごとに要件と状況に合わせて複数規定していく。

・技術的なリスク:基本的なユーザー/パスワードの組み合わせなど、安全性が不十分なユーザー認証方法を使用したID管理システムは、パスワードの侵害またはハッキングにつながる可能性があり、セキュリティで保護されたクラウドシステムへの未承認アクセスの大きなリスクをもたらします。

・ポリシーステートメント:すべてのアカウントは、セキュリティで保護されたリソースにサインインする際、多要素認証方式を使用する必要があります。

・使用可能な設計オプション:Azure Active Directoryの場合、ユーザー承認プロセスの一部としてAzure Multi-Factor Authentication(多要素認証)を実装します。

●IDベースライン規範の改良

前述したクラウドガバナンスの5つの規範のうち、IDベースライン規範にはハイブリッドID戦略、IDリポジトリの評価および拡張、シングルサインオンの実装、承認されていない使用や悪意のあるアクターに対する監査と監視に関する意思決定などが含まれる。場合によっては、複数のIDプロバイダーを最新化、整理、または統合するための意思決定なども検討が必要だろう。

これらを考慮する際、最初から完璧なIDベースライン規範を組織が規定しているケースはまずなく、リスクとして考えるには至らない領域までカバーすることもまた非効率的だ。利用するテクノロジーとビジネスの発展に従い、より適切にベースラインを開発し成熟させることが現実的と考える。どの時点でどのコンプライアンス基準に準拠した対応が必要になるか、を検討することと似ている。これらのタスクは、クラウドソリューション実装の計画/構築/導入/運用フェーズで繰り返され、クラウドガバナンスへの増分アプローチで規定を行っていくことが理想となる。

IDベースライン規範を成熟させるためのこれらのアクティビティにどれだけ投資するかを決定するために、CAFでは最小限の推奨されるアクティビティと、潜在的なアクティビティを各段階ごとにガイダンスしている。これを利用してその時点でのロードマップから考えられるリスクに応じ、継続的な規範の進化のために、次にどういった内容が必要となるか(例えば、管理者特権ユーザーまたはロールのアクセス権の定期レビューをプロセス化するなど)を決定していくと、増分アプローチでの成熟の計画が立てやすくなる。

これらを踏まえたうえで、IDとアクセス管理の管理と認証についての改善事項を考えてみよう。

まず、多くの組織には既存のガバナンス規定がある。そして多くの場合、クラウド導入のブロッカーになるのは、既存のガバナンスポリシーのままではクラウドベースのIDサービスの利用に踏み切れないシステムがある、利用したいデジタル資産の一部がレガシー認証に依存してしまう、などである。

CAFの文脈に沿って考えるならば、既存の環境のままで考えられるリスクに応じて、ガバナンスポリシーの段階的な改善を行うことになる。例えば下記のような改善事項があったとしよう。

従来の認証手段をクラウドプロバイダー上のリソースにも提供する必要があります。そして、十分なセキュリティ要件が確立されるまではデータセンターリソースとクラウドプロバイダー上のリソースにはプライベート接続が必要です。

これを段階的に改善しようとした場合、次のようなステップが考えられる。

ネットワークの境界を越えて Active Directory Domain Services を有効にする境界ネットワークを作る。

・Azure Resource Managerテンプレートの作成:

・外部トラフィックをブロックし、内部トラフィックを許可するようにネットワークセキュリティグループを定義する。

・ゴールデンイメージに基づき、負荷分散ペアとなる2つのActive Directory仮想マシンをデプロイする。最初の起動時にそのイメージでPowerShellスクリプトが実行され、ドメインへの参加とドメインサービスへの登録が行われる。

・Azure Policyの定義:

・すべてのリソースに対象のネットワークセキュリティグループを適用させる。>

・Azure Blueprintsとしての利用:

・ブループリントに上記Active Directoryテンプレートおよびポリシーをそれぞれ追加する。

・ブループリントを、レガシーまたはサードパーティの多要素認証を必要とするサブスクリプションに適用する。

・Azureで実行されているActive DirectoryのインスタンスをオンプレミスのActive Directoryソリューションの拡張機能として使用でき、それを既存の多要素認証ツールと統合し、クレームベース認証を提供でき、既存のActive Directory機能を使用することもできる。

なお、Azure Policyは「こういった条件でないとAzure自体の操作ができない」ということもできる、Azureガバナンスのベースとなる強力な“ガードレール”を提供するサービスだ。IDおよびアクセス管理にも大いに役に立つ。Azure Blueprintsは、それらのPolicyやリソースの構成テンプレートなどをまとめたものだ。

まとめ:Cloud Adoption FrameworkガバナンスにおけるIDとアクセス管理

・長期的な考え方を持ち、明確な組織のポリシーと規範を定義してID戦略を立てる。そのためにはCAFのガバナンスステージが強力なガイドとなる。

・ビジネスの成長度合いやビジネスイベントに応じたリスクを考え、次に対応する内容の優先度を決める。

この連載の記事

-

第6回

TECH

Azureの利用コストを最適化するためのベストプラクティス -

第4回

TECH

あらゆる観点から考える「データセキュリティ」のベストプラクティス -

第3回

TECH

“ポストクラウド時代”の効率的なインフラ管理方法とは -

第2回

TECH

「失敗あるある」から考える、Azure移行のベストプラクティス -

第1回

TECH

Azureで実現する高可用性の“勘どころ”と構築のポイント - この連載の一覧へ