ITセキュリティとの統合という現実解に向けて、シンガポール・OT-ISAC講演レポート

社会のライフラインをどう守る? 悩ましいOTセキュリティの今と未来

2020年10月22日 07時00分更新

水道設備や電力網、製油所など、社会のライフラインはサイバー攻撃の格好の的だ。こうした重要インフラは、SCADAやPLCなどの産業制御システム(ICS)を運用・制御する「OTネットワーク(Operational Technologyネットワーク)」で構成され、独自の通信プロトコルを使い、インターネットや社内OA環境とは隔離された環境で運用されてきた。しかし、昨今では運用の効率化やコスト削減などを目的に、汎用PCや標準化されたネットワークプロトコルが採用され、さらに最近ではクラウドを活用したデータ分析や障害予測、リモート制御なども導入され始めている。

問題は、完全な隔離環境ではなくなった結果、OTネットワークがサイバー攻撃に遭う可能性が一気に高まったことだ。イランの核融合施設で障害を引き起こしたStuxnet、ウクライナの電力システムで停電を発生させたBlack Energy、最近ではホンダの国内外工場を操業停止に追い込んだEkansなど、攻撃事例は年を追うごとに増える一方だ。サイバー攻撃のリスクを少しでも軽減し、安全な運用を実現するためにも、OTネットワークのセキュリティ対策は必須である。

――とは言っても、IT向けのセキュリティ製品をそのままOTに転用できるかというと、話はそう簡単ではない。2020年9月に開催されたOT-ISAC(Operational Technology Information Sharing and Analysis Center)のイベント「OT-ISAC Virtual Summit 2020」内の講演で、Digital BondのCEO、デイル・ピーターソン氏は、重要インフラ事業者とセキュリティベンダーがより良いOTセキュリティを目指して模索してきたこれまでの歩みと、これからの未来について語った。

OT-ISACは、重要インフラ事業者に対してサイバー脅威の最新情報やセキュリティ施策のベストプラクティスを提供し、事業者や政府機関、ベンダー間の情報共有を促進、より安全な施設の運用を促進するシンガポールの非営利団体だ(画面はバーチャルイベント会場)

脅威検知よりも資産管理の機能が欲しい? OT市場の独特な傾向

過去5年間を振り返ったとき、流行り廃りが最も激しいOT向けセキュリティ製品は「ネットワーク監視および異常検知のソリューションだ」とピーターソン氏は言う。5年前には30近くのセキュリティベンダーが「OTセキュリティ」という新規市場の開拓に躍起で、ひっきりなしに営業のアポ取り合戦が繰り広げられたという。

だが、定期的なスキャンやパッチ適用が可能なITネットワークとは異なり、OTネットワークはシステムの安定稼働が最重視される。パッチ適用はもちろんのこと、pingを流すことすら禁じる事業者がいるほどで、アクティブな監視や対策を行うタイプの製品は導入が進まなかった。

「アクティブモニタリング(能動的監視)製品は実際のところ、ファームウェアのバージョンやスロットに挿してあるモジュール、機器の運用期間などを確認する程度のもの。大量のリクエストでシステムがダウンするようなことは滅多に起きない」。ピーターソン氏はそう述べながらも、OTならではの事情を考慮せずに設定をしてしまうベンダーがいたのも事実だと指摘する。

その例としてピーターソン氏は、今年4月のICSカンファレンス「S4」でアクセンチュアのレベッカ・モール(Rebekah Mohr)氏が行った講演を紹介した。モール氏が製油所に勤務していた際、トップダウンで導入された検知ソリューションがチューニング不足でトラフィック過多を引き起こした結果、製油所のひとつが稼働停止になるという苦い体験をしたという。その損失額は100万ドル以上に及んだという。

そこで登場したのがパッシブモニタリング(受動的監視)の製品群だ。能動的なスキャンなどは行わず、OTネットワークのトラフィックを受け取って解析や可視化を行う。これならば、システムの安定運用に影響を及ぼすことなくセキュリティ対策を実施できる。

もっとも、導入する事業者側が目を付けたのはセキュリティ対策機能ではなく「IT資産の可視化」機能だった。OTネットワークに接続された機器が次々に自動検出される様子を見た現場管理者は、スプレッドシートに手入力してきたこれまでの資産管理業務から解放されると確信した。

かくして、攻撃検知ソリューションは“資産検知ソリューション”として広まり、ClarotyやNozomi NetworksといったOTセキュリティベンダー各社が資産管理機能を実装し始めた。そうした使われ方に長らく抵抗してきたDragosも、最終的には市場のニーズに負けて資産管理機能の実装を決めた。

「もちろん、パッシブモニタリングだけで十分な資産管理ができるわけではない。本来は、機器の設定情報や変更ログ、脆弱性情報なども含めて情報を収集し、管理できる必要がある。そのため、最近ではパッシブとアクティブのハイブリッド検知ソリューションも登場しており、いずれは資産管理機能が別製品として切り分けられ、SIEMに情報を集約して分析、脅威の検知と対処、パッチの適用といった総合セキュリティ対策の方向に進むだろう」。ピーターソン氏はそう予測しながら、「ただ、運用は大変なので、当面はパッシブモニタリングで資産管理という流れは続くと考える」と分析する。

IT/OTの統合セキュリティ対策+SOCを目指すために

思い起こせばIT領域でも、セキュリティではなく資産管理製品に人気が集中した時期があった。IT系の展示会で、資産管理ツールのパンフレットを山ほど抱えた来場者をよく見かけた記憶が著者にはある。

しかしその後、内部資産が適切に整理できるようになると、これらの情報をセキュリティと組み合わせた脅威の検知やインシデント対応の体制を構築する方向に進んでいった。おそらくOT領域も同様で、資産管理とセキュリティを連携させた統合プラットフォームが構築されたら、次に向かうはSOC(セキュリティ運用センター)によるインシデント対応の実現だろう。

「重要インフラ事業者自身でSOCを運用するのは少々厳しく、OT専用のSOCを構築するというアイディアも微妙。ITネットワークを監視している(内外いずれかの)SOCで、一緒にOTネットワークの面倒も見てもらうのが現実的だ」(ピーターソン氏)

実際にそうした流れを後押しするのが、ITベンダーによるOTセキュリティのスタートアップの買収だ。統合型セキュリティプラットフォームのForescoutがSecurityMattersを、ネットワークベンダーのシスコシステムズがIoTセキュリティのSentryoを、マイクロソフトがIoTやOTセキュリティのCyberXを買収したことは記憶に新しい。

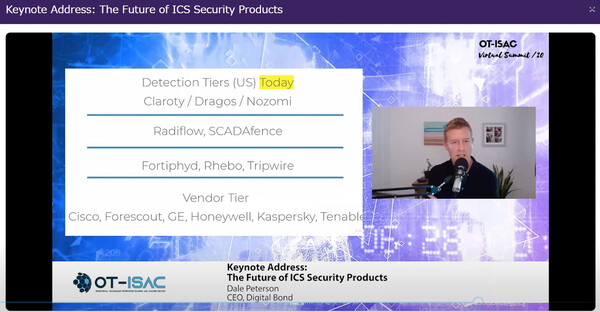

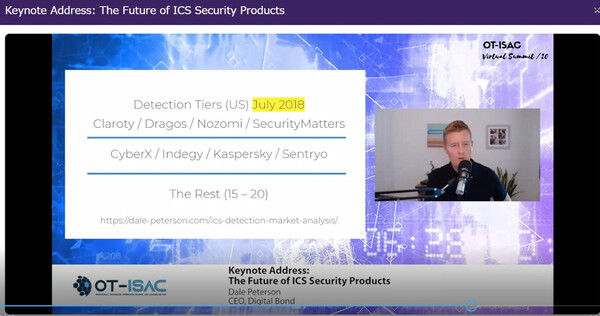

2年前、2018年7月時点のOTセキュリティ市場勢力図。基本的には検知製品を軸にパイを奪い合っている状況だった。なおこの階層は、従業員数やR&D投資の積極性、製品の成熟度といった評価軸により分類しているという

「たとえばシスコのネットワーク機器でOTセンサーを検知、監視できるようになれば、別途製品を導入、運用しなくても一元的にモニタリングできるようになるし、コストも下がる」(ピーターソン氏)

こうした傾向に加えて、最近はICS独自プロトコルにセキュリティ機能を実装するという取り組みや、レベル1デバイス(センサーやバルブ、表示器などなどのPLC(プログラマブルロジックコントローラ)にエンドポイント保護を展開する試みなどが活発化しているとピーターソン氏。この先2、3年は市場の変化が激しく、製品選定が難しい期間になるだろうと予測した。

そんな過渡期を乗り切り、企業が最適なセキュリティ体制を構築するには何をすればいいのか。ピーターソン氏は次の4ステップを提案する。

1:資産管理ソリューションを入れる

2:それがうまく回せるようになったら、検知ソリューションを導入。資産管理ソリューションとの連携を深めながらログをしっかり収集する

3:インシデント対応の専任者を採用する

4:IT側のSOCと統合する

まずは、すぐにできる資産管理ソリューションを一部施設に導入して試験運用を開始。その後、検知ソリューションも導入して運用に慣れたら、インシデント対応を視野に入れた人材の確保や体制の構築に取り組み、IT/OTの総合SOCを目指す。スモールスタートで小さなトラブルをこまめに潰しながら、一歩ずつ強化していくのが最善策だと説明した。