PwC(プライスウォーターハウスクーパース)の関連会社であるPwCサイバーサービスでは、今年2月からサイバー防御演習「レッドチーム演習」を提供開始している。大手重要インフラ事業者において実施され、そこからあぶり出されたセキュリティ対策の課題についての説明会が開催された。

説明会に出席した、PwCサイバーサービス 上席研究員の神薗雅紀氏

官公庁や企業が実施するサイバー防御演習、その課題とは

国内外を問わず、社会生活を支える重要インフラへのサイバー攻撃は激しさを増す一方だ。ウクライナでは電力会社3社に対する同時多発型サイバー攻撃により、22万5000人以上に影響を及ぼす大規模な停電が発生した。バングラデシュでは、中央銀行のコンピューターがマルウェア感染したことで、100億円以上の不正送金事件が発生している。今年の伊勢志摩サミットや2020年の東京オリンピック・パラリンピックなど、国際的イベントの開催をひかえる日本も格好のターゲットになりうる。

こうした背景を踏まえ、国内の官公庁や企業ではSOCやCSIRTの構築が検討され、実際に運用する組織も出てきている。その一方で、こうした対策が現実にどれだけ有効かを適切に評価する方法にも注目が集まっている。その1つが、レッドチーム演習である。

レッドチーム演習とは、セキュリティ専門家が攻撃者役を務め、顧客企業/組織に対して実際に標的型攻撃(疑似サイバー攻撃)を仕掛けるという手法の演習だ。顧客企業/組織は、現実に攻撃を受け対策を実行することで、インシデントレスポンス体制、導入済みセキュリティ製品の運用状況や運用ポリシー、ログ保全など、さまざまな観点から現在の対策状況を検証し、課題を洗い出すことができる。

PwCサイバーサービス 上席研究員の神薗雅紀氏は、「サイバー攻撃演習は、大きく2つのタイプに分類される」と説明する。1つは「討論型」で、ゲームやワークショップを通じて、自組織におけるインシデント発生時の意思決定プロセスを検証したり、想定シナリオに基づく対応計画の検証などを行うもの。そしてもう1つは、訓練やドリルなどを通じてより実践的なレベルで対策を検証する「実践型」だ。レッドチーム演習はもちろん後者、実践型である。

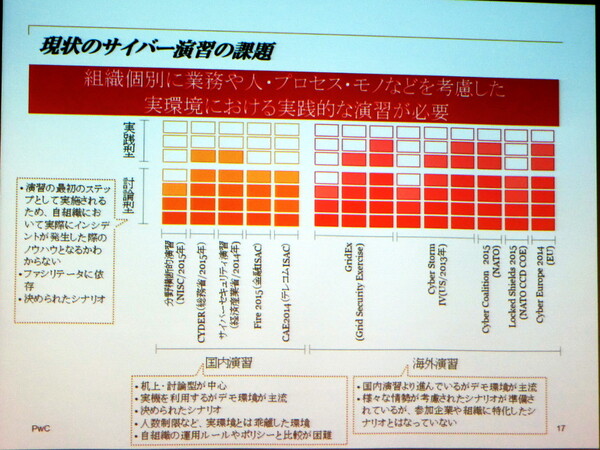

米国土安全保障省(DHS)主催による官民合同演習「Cyber Storm」や、北米電力信頼性評議会(NERC)による電力事業者向け演習「GridEx」など、米国を中心に海外では、政府主導型で社会情勢を踏まえたシナリオに基づくサイバー攻撃演習が早くから実施されている。

こうした海外の動きを受け、日本でも近年、官公庁や重要インフラ業界を中心に演習が実施され始めている。たとえば、総務省による「実践的サイバー防御演習(CYDER)」、経済産業省が電力/ガス/ビル分野を対象に実施した「サイバーセキュリティ演習」、NISC(内閣サイバーセキュリティセンター)による「分野横断的演習」、国内金融機関60社が参加した「Fire 2015」などが実施されている。

「ただし国内の演習を見ていると、その大半は『討論型』演習だ。サイバー防御演習の“導入編”としては良いが、自組織とは異なるシナリオであり、演習で得られたノウハウの応用や展開が難しい。日本より進んでいる海外でも『討論型』が中心で、『実践型』があったとしてもデモ環境内での実施が主流。個々の参加組織に特化した演習シナリオになっていないのが現状だ」(神薗氏)

組織ごとに最適化された攻撃シナリオで課題をあぶり出す

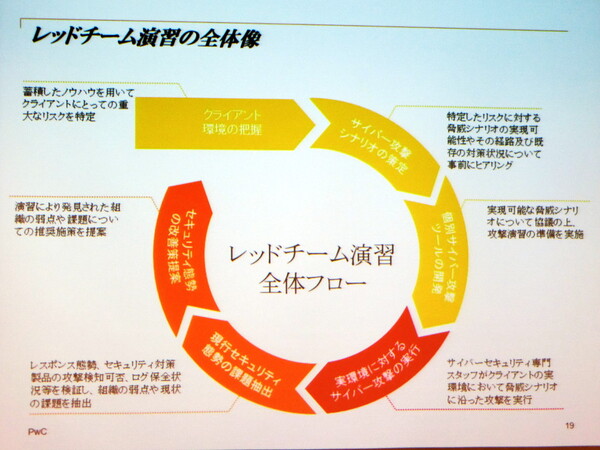

そこで、PwCサイバーサービスが提供するレッドチーム演習では、個々の顧客組織に“最適化”された攻撃シナリオが用意される。顧客の環境を把握して重大なリスクを再定義し、リスクに対して実現可能な攻撃シナリオや攻撃経路を決定、攻撃ツールをカスタマイズし、サイバー攻撃を実行する。つまり、標的型攻撃における「サイバーキルチェーン(ターゲットの偵察から侵入、外部からの指令、目的達成まで一連の流れ)」に沿って、本物の攻撃と同様に模擬攻撃を実行するわけだ。

「顧客には『手っ取り早く攻撃だけ実行してくれればいい』と言われることもあるが、実際のサイバー攻撃では攻撃前に標的となる組織の環境を半年から1年近くかけてじっくり偵察、情報収集する」(神薗氏)

初期プロセスを含めてサイバーキルチェーンを再現し、よりリアルな攻撃を実践することで「今まで気付かなかったような“穴”が見えてくる」と、神薗氏は説明した。

大手重要インフラ事業者がレッドチーム演習を実施、その裏側

神薗氏は、実際にレッドチーム演習を行ったある大手重要インフラ事業者の事例を取り上げ、どのような攻撃シナリオを用意し、実行したかを説明した。なお、演習の実施についてはごく一部の関係者(ターゲット企業のセキュリティ管理者、SOC部門、外部セキュリティ事業者など)にしか明らかにされていない。

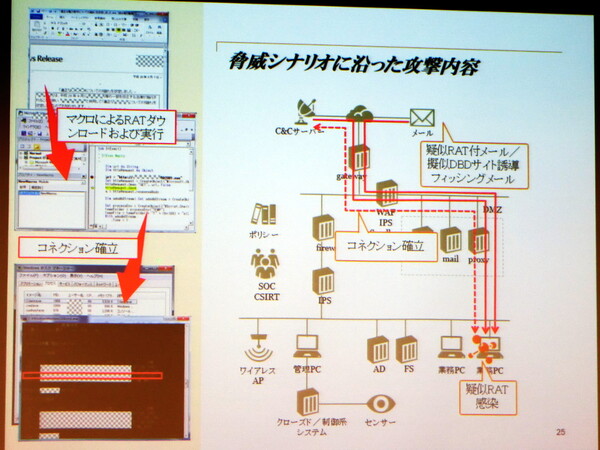

最初のステップとなるアセスメントの段階では、ターゲット企業の組織体制やネットワーク、端末の情報、制御系システムのワイヤレスセンサーの情報などを収集した。これにはおよそ1カ月ほどかかった。

続いて、収集した情報を活用して、感染させる疑似RAT(リモート操作マルウェア)の作成と、C&Cサーバーの構築を実施した。このステップは、2週間ほどで済んだという。

準備が整ったところで、5名のセキュリティエキスパートにより、1週間にわたるサイバー模擬攻撃がスタートした。ターゲット企業の従業員に対して、不正なマクロを仕込んだWordファイルを添付したフィッシングメールをばらまく。誰かがWordファイルを開けば、密かに疑似RATがダウンロードされて社内からC&Cサーバーへのコネクションが確立し、侵入が可能になる。

そして、この疑似攻撃はシナリオどおりに「成功」した。

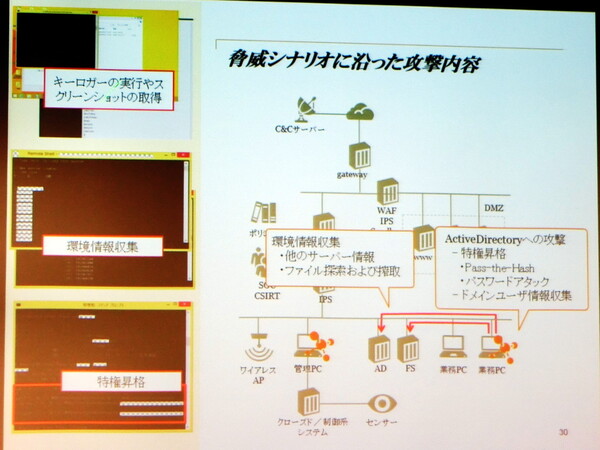

疑似RATを通じて、感染した業務PCからメールアカウントやパスワードなどの情報を収集したほか、社内ネットワークの脆弱なポイントや他のサーバーの情報収集、Active Directoryへの攻撃による特権昇格などを実行した。

そして最終的には、アセスメント時に設定していた目的ファイルまでたどり着くことに成功。インターネットからは隔離されているはずのクローズドな制御システムにも、攻撃者が到達可能であることが証明された。