エピソード 3:金の流れを追え

トーキング・ヘッズはかつて、「僕たちはどこにもたどり着けない」(We’re on a road to nowhere)と歌っていました。多くのアフィリエイトなどを持つRaaSスキームでお金の流れを調べるのがどれほど難しいかをこれは表現しています。

それでも粘り強く調べ、解明することができました。闇フォーラムの投稿とビットコイン送金の追跡を関連付けることで、サイバー攻撃の規模とそれに伴う利益に関する新たな情報を見つけることができました。アフィリエイトがサイバー攻撃によって得た利益の使い道にいたる詳細な洞察まで入手できました。

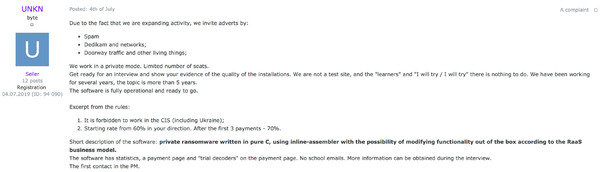

Sodinokibiランサムウェアでは、被害者ごとに固有のBTCウォレットが生成されます。支払いが行なわれない限り、ブロックチェーン上でのBTCウォレットの痕跡は残りません。ブロックチェーンは、実行されたすべてのビットコイン決済の公開台帳として機能します。通貨が交換されなければ、取引も記録されません。多くの被害者についての報道がありますが、いったん支払ってしまえば、それを調査コミュニティーと共有することは、ほぼ不可能です。闇フォーラムのひとつで次の投稿を発見しました。

この投稿では、攻撃者は成功したアクティビティを誇張し、手始めに60%の配当を提供します。アフィリエイトによる支払いが3回成功した後(ランサムウェア感染が成功して被害者から支払いを受け取った場合)では、分け前は受け取った金額の70%に増やします。これは、GandCrabやCryptowallなどの過去のRaaSスキームで見られたように、よく知られているものです。

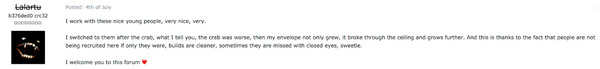

この投稿に対して「Lalartu」というニックネームを持つ攻撃者から返信されたコメントはとても興味深いもので、GandCrabに関与していた(crabに言及している)ことを示唆していました。サイトノートとして:「Lalartu」は「ゴースト/ファントム」を意味します。その起源はシュメール文明にあり、Lalartuは吸血鬼とされています。

私たちのデータを使用してこのニックネーム「Lalartu」を調べたところ、1ヵ月ほど前、この攻撃者による2019年6月4日の投稿を発見しました。ここでもGandCrabに言及しています。

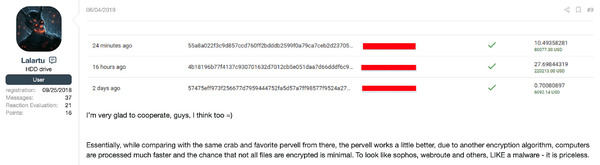

ここでは、不完全ではありますが、いくつかのビットコイン台帳でのトランザクションID(TXID)を調査します。その1週間余り後の2019年6月17日、「Lalartu」は添付ファイルをつけた別の投稿をしました。

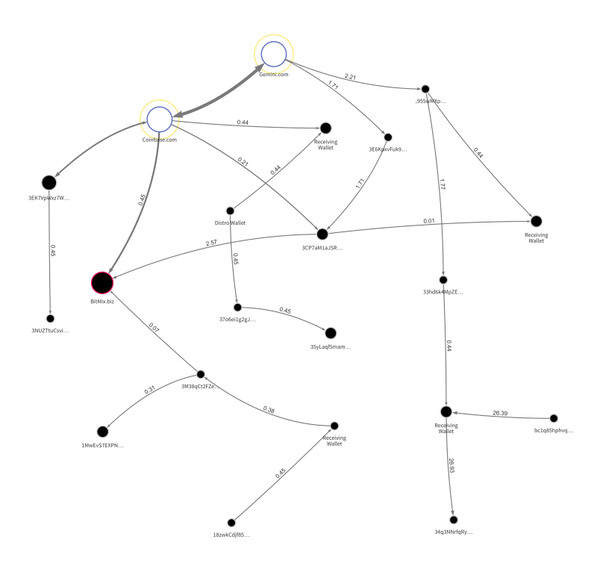

この投稿には、TXIDの一部と総額のスクリーンショットがあります。ChainAnalysisソフトウェアとチームの支援を受けて、完全なTXIDの取得に成功しました。そのリストのおかげで、トランザクションを調査し、ソフトウェアを使ったマッピングを始めることができました。

調査したさまざまなサンプル群を見ると、支払請求額は0.44~0.45ビットコイン、平均で4000米ドルです。

上記のスクリーンショットから、トランザクションを見ることができますが、これらの金額の一部がウォレットから送金されています。つまり、ビットコインが取引所で購入され、アフィリエイトと関係のあるウォレットに送金されていました。

Lalartuの投稿で共有されたリストと、投稿日前後のビットコインの平均値に基づくと、72時間以内に28万7499米ドル相当の身代金が送金されていました。

そのトランザクションリストを私たちのグラフ分析の開始点とし、ラインを赤で塗り、そしてそこから関連するウォレットと興味深い送金を調査しました。

スパゲッティのように見えますが、食いついてみると、非常に興味深いパターンが見つかります。指定されたウォレットに被害者が入金しているのがわかります。平均するとそこから2~3回のトランザクションを経て「アフィリエイト」または「分配」ウォレットに入金されます。今回の記事の端緒となったニックネーム「UNKN」のフォーラムの投稿で指摘されていたように、そのウォレットから分岐が始まっていることがわかります。金額の60%もしくは70%がアフィリエイトの元に留まり、残りの30もしくは40%が複数のトランザクションを経てSodinokibiの背後にいる攻撃者に送られます。

私たちはこれらのトランザクションのいくつかを識別すると、両方向に掘り下げ始めました。アフィリエイトはお金をどう使い、そのお金はSodinokibiの攻撃者のためにどこに行くのでしょうか?

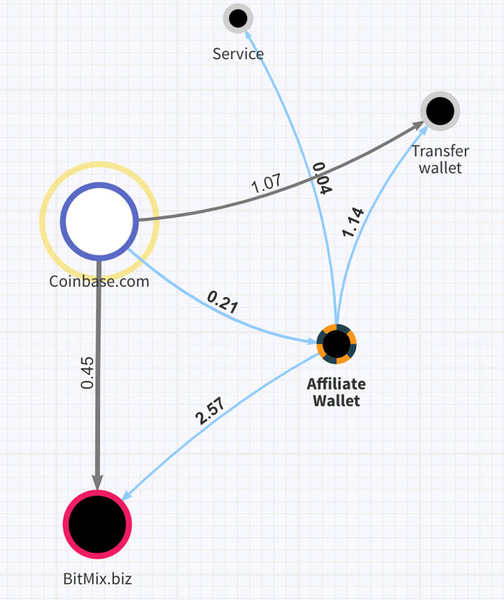

私たちは有望なアフィリエイトウォレットをひとつ選び、深く掘り下げてトランザクションの追跡を始めました。上記のように、アフィリエイトは大抵取引所を通じてお金を送金させています(これは身代金メモを通じて攻撃者によって指示されています)。以下の例からそれがわかります。Coinbase.comを通じて行なわれる入金予定のランサムウェアの支払いが受領されました。アフィリエイトはサービスにいくらかの手数料を支払いつつ、有名な闇ビットコインミキサーであるBitmix.bizにビットコインを送金します。そこでは、トランザクションを「最終」ウォレットまたは(仮想)通貨でのキャッシュアウトに結び付けるのが困難になるように、その次のトランザクションを難読化させます。

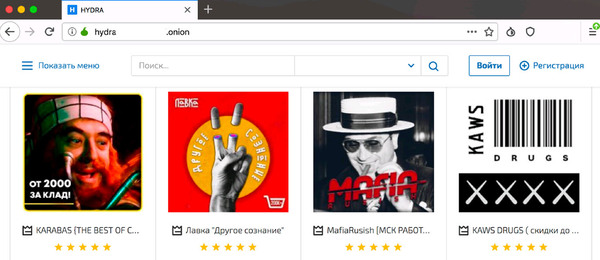

また、アフィリエイトがサービス料を支払っている事例も確認しました。彼らはHydra市場で購入しています。Hydra市場はロシアの闇市場で、多くのサービスと違法な商品がビットコインで売買されています。

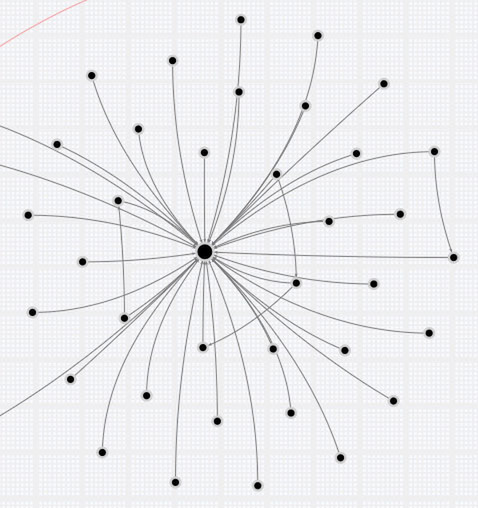

分岐したルートをたどり、支払われた身代金0.27359811ビットコイン、価格が2倍の場合は0.54719622ビットコインの30%もしくは40%の配当の調査に着手しました。

金額のリストを使用し、検出されたトランザクションと送金を照会すると、これらの小額の支払いを大量に受け取っているウォレットが確認されました。調査は現在進行中のため、ウォレットは公開しませんが、これはトランザクションの一部を示したグラフです。

クモのような形をしていますが、多くの入金の「分岐した」送金と、数少ない、多額のビットコインの出金が観察されました。

身代金要求の2500~5000米ドルの平均を取るとして、さらにSodinokibiランサムウェアとアフィリエイトのインフラストラクチャを維持している攻撃者向けの先ほどの30~40%の配当を合わせると、感染の報酬は一回当たり700~1500米ドルになります。

この記事の冒頭で見た通り、アフィリエイトのLalartuが、72時間で28万7000米ドルを稼いだと主張しています。攻撃者にとっては、ひとつのアフィリエイトだけで8万6000米ドルの利益が得られるということになります。

エピソード2のオールスターズで、構造の設定方法と各アフィリエイトが独自のIDを持つ方法を説明しました。

サンプルを追跡し、ID番号の数を抽出した限りでは、アクティブなアフィリエイトは41を数えました。このデータは、比較的短時間で感染速度が増し、数が増加したことを示しています。この感染速度を1日ごとの数回の支払いと照合すると、Sodinokibiを運営する攻撃者は大金を稼いでいると想像できます。

特定のアフィリエイトを追跡すると、最終的に合計443ビットコイン、平均ビットコイン価格で約400~500万米ドル相当の大量のビットコインがウォレットに送金されていることがわかりました。

経営陣が身代金支払いを決定することもあるかもしれませんが、それによって私たちのビジネスモデルは存続し、そしてまた、他の犯罪市場に資金が提供されることにもなります。

結論

このブログでは、ランサムウェアの背後にあるお金の流れについての洞察に焦点を当てました。闇フォーラムの投稿からビットコインの送金を追跡した結果、サイバー攻撃の規模とそれに伴う収益についての新たな事実を明らかにすることができました。いくつかのケースでは、「成功を収めた」攻撃で得た収益をアフィリエイトがどうしているのかについて詳細な洞察を得ることまでできました。ランサムウェアの支払いは、「ランサムモデル」を存続させているだけでなく、他の形態の犯罪もサポートしていることを示しています。

次の最後のエピソード「クレッシェンド」では、McAfee ATRが、ハニーポットのグローバルネットワークから得た洞察を明らかにします。

※本ページの内容は、2019年10月14日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee ATR Analyzes Sodinokibi aka REvil Ransomware-as-a-Service – Follow The Money

著者:John Fokker and Christiaan Beek