パロアルトネットワークスが考える「マルチクラウド時代に必要なセキュリティ対策」 第2回

社内のマルチアカウント/マルチクラウドを一元監視、設定ミスやリスクを自動検出

マルチクラウド時代のセキュリティをサポートする「RedLock」

2019年01月11日 08時00分更新

RedLock(レッドロック)は、2015年に設立され、2018年10月にパロアルトネットワークスが買収を発表したクラウドセキュリティの新興企業だ。前回記事で説明した、パブリッククラウド/マルチクラウド環境において生じる新たなタイプのセキュリティ脅威を監視/排除し、コンプライアンス準拠もサポートするツール(SaaS)を提供してきた。

今回は、このRedLockが具体的にどのようなセキュリティ機能とメリットを提供するツールなのか、さらにパロアルトネットワークスによる買収と製品統合で今後どのように進化していくのかを見ていくことにしよう。

パロアルトネットワークスが買収を発表した「RedLock」の概要

マルチクラウド環境を 一元的にリアルタイム監視

Red Lockは、複数のパブリッククラウドからAPI経由で設定情報やイベントログ、トラフィック情報などを継続的に収集し、それらを統合/分析したうえでリアルタイムに可視化するツールだ。現在対応しているパブリッククラウドは、Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)である。

もちろん、単にマルチクラウド環境のイベントログを一元的に収集/分析/可視化できるだけではない。前回説明したようなセキュリティリスクにつながる「設定ミス」や「設定漏れ」、さらには不審な行動(外部攻撃や内部不正が疑われる行動)を検出し、そのリスク度(High/Mid/Low)に応じて管理者にアラートを出したり、問題解決の方法(設定修正)をガイドしたり、あるいは自動的に設定を修正をしたりする機能も備えている。

これによりIT部門の管理者は、社内の各ユーザー部門(開発部門や業務部門)に自由なクラウド利用を許可しつつ、危険な使い方がなされていれば漏れなくチェックし、ガバナンスを効かせることができるようになる。

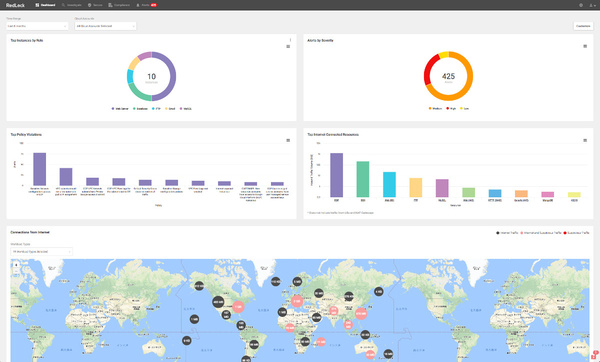

各クラウドからAPI経由で15分ごと(デフォルト)に収集/分析される情報は、RedLockのダッシュボードにわかりやすく表示される。ここでは「リスク度ごとに分類されたアラート数」や「コンプライアンスポリシーごとの違反数」などが一目でわかるように表示される。さらにはクラウドに対するインターネットトラフィックも分析し、「プロコトルごとのトラフィック量」や「アクセス元の国/地域」なども可視化するため、外部からのサイバー攻撃も発見しやすくなっている。

ふだんの管理者はこの画面をチェックするだけでよい。何か問題が検出された場合は、その項目をドリルダウンしていくことで詳細な情報を調べることができる。

パブリッククラウドの設定ミスによってセキュリティリスクが発生している場合、RedLockは安全な設定に修正するためのガイド機能を提供してくれる。リスク度別のアラートからドリルダウンすると、そのリスクがどんな内容で、どの設定項目によって生じているかの説明文のほか、その設定項目に対応する各パブリッククラウドのオンラインヘルプや設定画面へのリンクも表示される。こうしたサポートがあれば、たとえ管理者のクラウドスキルが高くなくても迅速かつ容易に設定を修正し、リスクを抑えることが可能だ。

設定ミスや不審なふるまいを ルールと機械学習で自動検出

セキュリティリスクは、あらかじめ設定された「検知ルール」に基づいて自動的に検出/判定される。RedLockでは標準で200以上のルールが設定済みのほか、ユーザーが独自にカスタムルールを作成することもできる。なお、前述したリスク度もこのルールによって決まるが、ユーザー企業のクラウドポリシーに応じて個々のリスク度をカスタマイズすることも可能だ。

さらにRedLockでは、各クラウドにおける管理者アカウントの行動ログに機械学習技術を適用することで、不審な行動を分析/検出することもできる(アノマリ分析技術)。たとえば通常とは異なる国/地域(IPアドレス)からのログイン試行、ふだんはアクセスしないリソースに対する頻繁なアクセスなど、大量のイベントログに埋もれて見逃しがちな不審なふるまいも“機械の目”で発見してくれるわけだ。これにより、外部攻撃者によるアカウントの乗っ取り攻撃も即座に検出し、行動を追跡することができる。

インシデント調査を助ける 豊富なログ検索/抽出機能

セキュリティインシデントや不審なふるまいが検出された場合には、その原因や影響範囲を特定するための迅速な調査が求められる。またセキュリティリスクの高い設定項目が見つかった場合も、「誰が」「いつ」「なぜ」その設定変更を行ったのかを調べることは重要だ。

RedLockはこうした調査を迅速に実行するための機能も備えている。たとえば特定のクラウドリソースに対して、いつ、誰から(どのアカウントから)、どんな設定変更や操作が行われたかというイベントログを、時系列で簡単に表示することができる。これにより、たとえば機密情報が「いつから」公開状態になっていたのかという調査も簡単にできる。

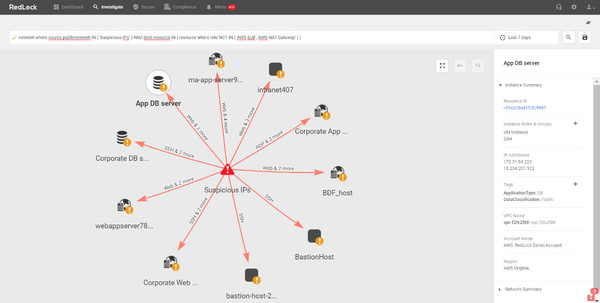

さらに、ホスト名や日時、通信先のIPアドレス、設定項目などの条件を組み合わせたSQLライクなクエリ文(RQL:RedLock Query Language)を使い、各パブリッククラウドから収集した大量のログデータから絞り込み表示をさせることも可能だ。たとえば「パブリックIPアドレスからの通信を受け付ているデータベースを抽出する」といった複雑な絞り込みも可能だ。これに加えて、RedLockでは攻撃者が使用する不審なIPアドレス(Suspicious IP)のデータベースも持っているので、「不審なIPアドレスと通信した形跡のあるアプリを抽出する」というクエリも実行できる。なお、作成したRQLクエリは前述の検知ルールとして保存してもよい。

またネットワークの通信ログから、どのホストとどのホストがどのプロトコルで通信しているのかをグラフィカルに表示する機能も備えている。インターネットアクセスを受け付けているホストでも、前述した不審なIPアドレスの通信は別個に表示されるので、要注意のアクセスを発見して詳しく調査できる。あるホストが攻撃を受けた場合に、同じIPアドレスと通信した形跡のあるほかのホストもワンクリックで表示することが可能だ。

ネイティブセキュリティ機能を 「サポートする」RedLockの役割

このように、RedLockはパブリッククラウドをセキュアに運用していくうえで便利な機能を多数備えている。ただし、各パブリッククラウドが備えるネイティブセキュリティの機能を「置き換える」ものではない。パブリッククラウドの設定や稼働状況を一元的に常時監視、分析することで、ネイティブセキュリティが正しく機能するよう「サポートする」ツールである。

特に、マルチアカウント/マルチクラウドで利用する企業にとっては有益だ。パブリッククラウドのネイティブセキュリティの場合、同じクラウドサービスでも1アカウントごとに監視作業をしなければならず、ただでさえ人手不足で忙しいIT部門がそれを行うのは困難だ。マルチクラウド環境の場合はさらに「設定項目の違い」という問題もつきまとい、マルチクラウド間でセキュリティポリシーを統一するのも簡単ではない。RedLockを使うことで、こうした問題が解消できるわけだ。

さらに、クラウドセキュリティの“ベストプラクティス”が提供される点もメリットだろう。RedLockはセキュリティリスクの検知ルールのほか、コンプライアンス対応のためのテンプレート(詳しくは次回記事で紹介する)も備えており、クラウドスキルの高くない管理者であっても安全に利用できるようサポートしてくれる。

パロアルトネットワークスによる買収で 脅威データベースなどを強化

パロアルトネットワークスによる買収で、RedLockの機能はさらに強化されていく。

ひとつはパロアルトネットワークスの脅威データベースとの連携だ。多数の導入実績を持つファイアウォール製品などから収集した最新の脅威情報をRedLockでも使えるようになれば、未知の脅威を含む外部攻撃もより迅速に検出できるようになるだろう。

また、パロアルトネットワークスでは2018年3月にRedLockと同様のツールである「Evident」を買収している。Evidentは特にAWSへの対応に強みを持ち、より詳細な検知ルールを内蔵しているが、今後はこのルール群をRedLockに移植し、統合していく予定だという。

* * *

今回はやや駆け足で、RedLockが備える基本機能をご紹介した。次回記事では、マルチクラウドやDevOps、コンプライアンス/監査対応などRedLockが実際に役立つユースケースを考えるとともに、RedLockを新たなラインアップに加えたパロアルトネットワークスのクラウドセキュリティ製品群がこれからどんな戦略を取っていくのかをご紹介しよう。

(提供:パロアルトネットワークス お問い合わせ:InfoJapan@paloaltonetworks.com )

この連載の記事

-

第3回

sponsored

パロアルトネットワークス「RedLock」が活躍するさまざまなユースケース -

第1回

sponsored

“パブリッククラウドならでは”のセキュリティ脅威と課題とは? -

sponsored

パロアルトネットワークスが考える「マルチクラウド時代に必要なセキュリティ対策」 - この連載の一覧へ