「ランサムワーム」「サプライチェーン攻撃」「ビジネスメール詐欺(BEC)」などのキーワードで読む

2018年はどんなセキュリティ脅威が?9社予測まとめ《前編》

2018年01月05日 08時00分更新

毎年年末になるとセキュリティベンダー各社が、翌年のセキュリティ脅威動向についての予測レポートを発表する。昨年(2017年)末にも、多くのベンダーが2018年(そしてそこからの数年間)に関するセキュリティ脅威と対策に関するレポートを発表した。

各社のレポートには濃淡の違いがあるものの、まとめて見ると一定の「脅威の方向性」を読み取ることができる。本稿では、昨年発生した事件も振り返りつつ、2018年に企業が警戒すべき脅威のキーワードをまとめてみたい。まず前編では、昨年(2017年)の脅威状況も振り返りつつ、引き続き脅威となる幾つかを取り上げる。

本稿で参照したレポート一覧(リンク)●

シマンテック/ トレンドマイクロ/ マカフィー/ カスペルスキー/ フォーティネット/ パロアルトネットワークス/ ファイア・アイ/ A10ネットワークス/ ウォッチガード2017年はランサムウェアが劇的に進化、「ランサムワーム」の猛威

まずは昨年の脅威動向について振り返っておこう。やはり目立つのは、次々に大規模な被害をもらたした「ランサムウェア」の脅威だ。この脅威が2018年も続くことを、多くのベンダーが予測している。

「2017年は、ランサムウェアの脅威が急激かつ劇的に進化した年として記憶に残ることになるでしょう」(カスペルスキー)

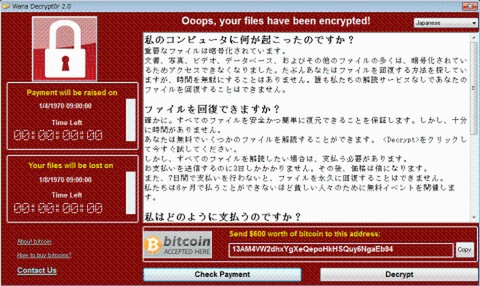

ランサムウェアの脅威はここ数年来ずっと警告されてきたが、2017年は年初の脅威予測でも警告されていた「ランサムワーム」が現実のものとなった。ファイル/ディスクを暗号化してロックダウンする機能だけでなく“自己増殖機能”も備えるランサムワームは強力な攻撃ツールとなり、5月の「WannaCry/WannaCrypt」、6月の「ExPetr/NotPetya/Nyetya/GoldenEye」、10月の「Bad Rabbit」など、繰り返し登場することとなった。

ランサムワームは、感染するとネットワーク内で他のマシンへの感染拡大を図るため、特に企業や組織に対して“効率的に”攻撃できる。カスペルスキーによると、企業や組織をターゲットとしたランサムウェア攻撃の比率は、2016年の22.6%から2017年には26.6%へと増加した。

サイバー攻撃をビジネスと考える攻撃者は、通常のビジネスと同じように「収益性」を重視する。そのため、2018年はさらに収益性の高い企業や組織がターゲットになるだろうと指摘されている。

「(企業などでのランサムウェアへの)対策が進化することで、従来型のランサムウェア攻撃の収益性は低下し続けるでしょう。攻撃者は徐々に、富裕層、コネクテッド デバイス、企業など、従来とは異なる収益性の高い標的を狙うようになると考えています」(マカフィー)

「ランサムウェアの次なる大きなターゲットとして、クラウドサービスプロバイダーなどの商業サービスが狙われる可能性が高いと考えられます」(フォーティネット)

もうひとつ、ランサムウェアを使った攻撃の“目的”が変化したことを指摘する声もある。

昨年発見されたExPetr/NotPetyaは、表向きはふつうに身代金を要求するランサムウェアだったが、実際にはデータの回復(暗号化したデータの復号)ができないようにファイルシステムを破壊するものだった。仮にこれが攻撃者の想定どおりの挙動だったとすれば、その狙いは身代金の回収よりも、ターゲットとした企業や組織の活動を妨害することにあるのかもしれない。原型となったランサムウェアが持つ強力な攻撃力や感染力を、別の目的に流用したのではないか、とも考えられるわけだ。

「このような攻撃ツールは国家や政治、そしてビジネス上の競争相手を無力化させることを狙う集団にも販売される可能性があり、2017年に発生したランサムウェアに対する最大かつ避けて通れない論点となるものかもしれません」(マカフィー)

サイバー攻撃のメインストリームになる?「サプライチェーン攻撃」

2018年に注視すべき脅威として、複数のセキュリティベンダーが「サプライチェーン攻撃」というキーワードを挙げている。ただし、現状ではこの言葉が2種類の攻撃手法を指しているため、混同しないよう注意する必要がある。

1種類目のサプライチェーン攻撃は、大企業や政府組織などを標的型攻撃のターゲットとするうえで、まずは防御の手薄なグループ企業、取引先企業、関連組織などを“侵入口”として攻撃し、そこから標的の企業/組織へ潜入するというものだ。強固なセキュリティを備え“正面突破”の難しい組織であっても、セキュリティ対策の遅れている子会社や関連組織のネットワークを踏み台にすることで、比較的簡単に侵入できることがある。また、業務メールのやり取りを盗み見ることができれば、取引先や関係会社を装った詐欺メールも作成できるだろう。

実際、2017年12月に経済産業省が開催した「産業サイバーセキュリティ研究会」の第1回会合においても、このサプライチェーン攻撃が中心的議題として取り上げられた。サプライチェーンを通じて多くの企業とつながっている企業では、2018年、サプライチェーン全体でのセキュリティ強化に取り組む意識が求められることになるだろう。

シマンテックでは、この種のサプライチェーン攻撃が「(サイバー攻撃の)メインストリームになるだろう」と予測し、次のように述べている。

「サプライチェーン攻撃は、古くから産業スパイやSIGINT(電子諜報活動)における“頼みの綱”だった」「こうした攻撃は現在、サイバー犯罪のメインストリームになりつつある。(ターゲット企業の)テクノロジー、サプライヤー、取引先、パートナー、そしてキーパーソンに関する公開情報を用いて、サプライチェーンの最も弱い部分を見つけ、攻撃する。2016年、2017年に幾つかの目立った成功例が出たことから、2018年、サイバー犯罪者たちはこの手法にフォーカスするだろう」(シマンテック。原文は英語、以下同様)

もうひとつのサプライチェーン攻撃は、ソフトウェアの開発元や配布元、つまりソフトウェアのサプライチェーンに侵入して、正規のソフトウェアにマルウェア(攻撃コード)をひそかに混入するという手法だ(パロアルトでは「ソフトウェアサプライチェーン攻撃」と呼んでいる)。

正規の開発元や配布元から提供されたソフトウェアであれば、ユーザーは何も疑わずインストールし、実行する可能性が高い。また、正規の電子署名が行われていれば、OSのセキュリティチェックでその起動を防ぐことも難しくなる。

カスペルスキーでは、この種の攻撃が2017年に何度も観測されたと指摘している。具体的には、NetSarang社のサーバー管理ツールにトロイの木馬を埋め込んだ「ShadowPad」、有名なWindows向け無料ユーティリティのアップデートにバックドアを仕掛けた「CCleaner」、そしてウクライナ製税務会計ソフト「MeDoc」のアップデートとして配布されたと言われる前述のランサムワーム「ExPetr/NotPetya」などの攻撃だ。

さらにカスペルスキーは、このサプライチェーン攻撃もまた、特定の業種や領域、あるいは企業グループを狙って実行される可能性が高いことを指摘している。上述したExPetr/NotPetyaが、ウクライナ国内の企業や行政機関でしか使われないようなソフトを介して配布されたというのがその一例だろう。また比較的利用者数の少ないソフトウェアのほうが、攻撃の発覚までに時間がかかるという理由もある。

「ある特定タイプの被害者にたどり着くために、特定の地域や業種用のソフトウェアをトロイの木馬化することが、水飲み場型攻撃に似た戦略となり、これらのソフトウェアが攻撃者にとって非常に魅力的であることが証明されます」(カスペルスキー)