「プラットフォームアプローチ」「セグメンテーション/最小権限」がキーワード

制御システムセキュリティ、先行企業のやり方は?パロアルトに聞く

2017年04月05日 07時00分更新

電力や交通といった社会重要インフラ、工場のプラントや生産設備などの稼働を支える産業制御システム(ICS)に対するサイバー攻撃の脅威が、日本国内でも高まっている。3年後に東京オリンピック/パラリンピックの開催を控え、そのセキュリティ対策は喫緊の課題として注目されている。

その対策を考えるうえでのキーポイントはどこにあるのか、また先行する米国でのICSセキュリティではどのようなトレンドがあるのか。今回は、米パロアルトネットワークスでICS/SCADAソリューションリーダーを務めるデル・ロディヤス氏に聞いた。

ウクライナの大規模停電攻撃から学ぶ「包括的プラットフォームの必要性」

ICSセキュリティの先行企業におけるトレンドとして、ロディヤス氏はまず「プラットフォームを中心としたアプローチ」を挙げた。

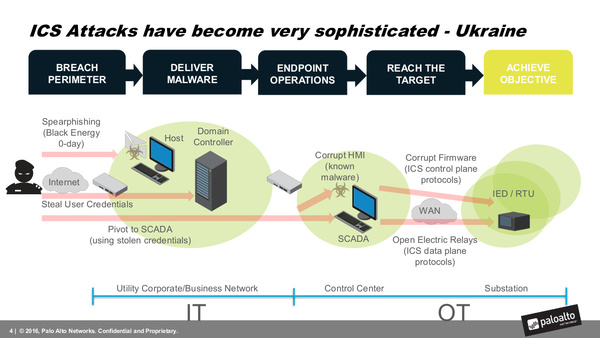

従来の「IT」と、産業制御システムのような「OT」(オペレーショナルテクノロジー)の融合が進むにつれて、攻撃者はIT/OTの全体から最も脆弱な部分を見つけ、そこを侵入の突破口として攻撃を仕掛けるようになってきている。

「ICSに対するサイバー攻撃は、攻撃段階ごとにさまざまなテクニックを駆使して行われる。そのため、攻撃ライフサイクルの各段階に対応した防御製品が必要であり、それらはプラットフォームで統合されていることも求められる」

ロディヤス氏は、なぜそうした対策が必要なのかを、2015年末にウクライナで大規模停電を引き起こしたサイバー攻撃事件を例に挙げて説明した。

この事件ではまず、電力供給会社の“IT側”にあるオフィス端末がマルウェア(未知の「Black Energy」亜種)に感染し、外部のC2サーバー(C&Cサーバー)を介して攻撃者からの操作が可能になった。攻撃者はそれを踏み台としてドメインコントローラーを攻撃、“OT側”にある管理端末(HMI:Human Machine Interface)へのアクセス権限を持つユーザーの認証情報(クレデンシャル)を奪取し、攻撃をOT側へと拡大する。

OT側の管理端末に侵入した攻撃者は、ICSプロトコルを使って遠隔にある変電所の制御装置を不正操作すると同時に、それらのファームウェアを破壊して電力網をダウンさせた。加えて、復旧作業を遅らせるために管理端末そのものにもマルウェア(既知の「KillDisk」)を送り込み、そのシステムも破壊している。

この事件は、IT側のオフィスネットワークから侵入して重要インフラの制御環境まで到達できてしまうこと、既知のマルウェアでもOT側のセキュリティ対策が弱ければ(アップデートできていなければ)見逃してしまうことなど、多くの教訓を与えてくれる。

加えてロディヤス氏は、次のように指摘する。

「ICSそのもののセキュリティ対策も必要だが、さらに重要なのは『より早期に攻撃を食い止めること』。この事件の場合、2015年12月に停電が発生して攻撃が発覚したが、後日調査したところ同年4月にはすでに侵入されていた。IT側からOT側へと侵入が進む前に、攻撃を止める手段は幾つもあったはずだ」

つまり、ICSだけを守るポイントソリューションではなく、IT/OT全体で情報連携がとれた、包括的なプラットフォーム型のアプローチが有効である、ということだ。