自宅をハッキングしたら脆弱性だらけだった

もう1つ、自宅というさらに身近なリスクを取り上げたのは、カスペルスキー・ラボのデイヴィッド・ジャコビィ氏だ。

カスペルスキー・ラボ デイヴィッド・ジャコビィ氏

ジャコビィ氏は、自宅ネットワークにどのようなデバイスが接続されているのかを調査した。その結果、NAS(ネットワーク接続型ストレージ)2台、スマートテレビ、衛星放送の受信機、インターネットプロバイダーのルーター、ゲーム機、ネットワークプリンターなど、11の製品を発見したという。しかも、その多くは製造中止になっていたり、ファームウェアの自動更新に対応していなかったり、そもそも更新が提供されていなかったりと、さまざまな問題を抱えていることが判明した。

自宅にはネットワークに接続されたデバイスが想像以上に多くある

まずはNASから詳細に見ていくことにしたジャコビィ氏は、調査開始から20分でリモートからルート権限でコード実行可能な脆弱性を発見。これらを利用すれば、たとえNASがプライベートIPアドレスしかリスンしていなくてもエクスプロイト可能だと、ジャコビィ氏は言う。

発見されたPHPコードの脆弱性のうち9割はコマンド実行可能なものだった

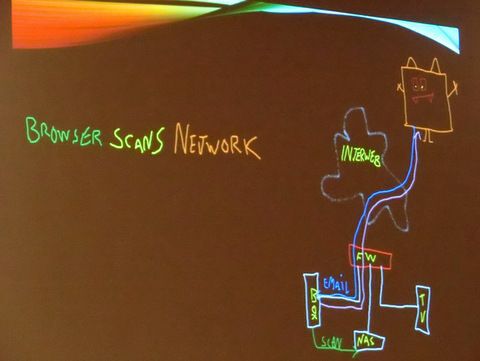

攻撃は、たとえばSNSのメッセージやメールなど何かしらの方法でリンクをクリックさせる方法が有効だ。ユーザーが何も分からずにクリックするとJavaScriptコードが実行され、プライベートIPアドレスをリストアップする。「そこからWebサーバーを探し、どのデバイスが接続されているかを調べる。あとは、そのデバイスのプライベートIPアドレスにエクスプロイトコードを送り込み、C&Cサーバーとの通信を開始するだけだ」。

リンクをクリックさせてエクスプロイトコードを送り込む必要はあるが、自宅ネットワークへ侵入することは意外と簡単であるとジャコビィ氏は言う

NASに続いてスマートテレビを調べたジャコビィ氏は、サムネイルやウィジェットの最新版がセキュリティなしでベンダーサイトからダウンロードされていることに気付いた。「先に述べた攻撃手法を使ってデバイスのローカルファイルを洗い出し、そこから脆弱な部分を探すこともできる」。そう述べたジャコビィ氏は、この問題はベンダーに報告済みであり、現在検証中という。

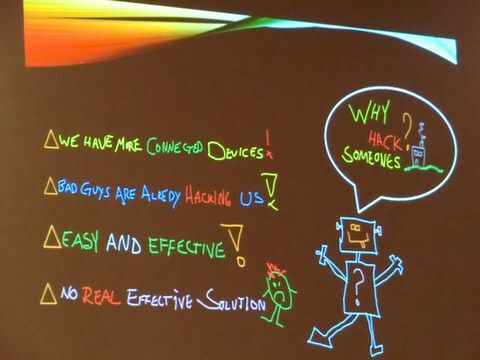

「現在、インターネット対応のデバイスはますます増えており、攻撃者の格好のターゲットになっている。しかも、簡単にハッキングできる可能性がありながら、対策が用意されていないのが実情だ」。

ネット接続型デバイスがある自宅はハッキングできる可能性があり、残念ながらまだ効果的な対策がない状況

ジャコビィ氏は、会場にこう呼びかけた。

「これまで、ベンダーに脆弱性を報告しても取り合ってもらえないことが多々あった。そのベンダーの目の前で製品をエクスプロイトしても、あり得ないと一蹴されることすらあった。そんなベンダーとの隔たりを乗り越えて対策を促すためにも、私たちセキュリティ業界の人間はもっと積極的にカンファレンスで発言し、リスクを訴えていかなければならない。自分の発見した内容なんか大したことないからと、発表をためらわないでほしい。対策は急務だ。みんなで力を合わせて取り組んでいこう」。

(次ページ、)