最新セキュリティ製品で標的型攻撃を防げ! 第12回

未知の攻撃の検知・分析にグループの力を結集!

標的型攻撃を高精度で検出するNTT Comの「SIEMエンジン」

2013年02月08日 06時00分更新

相関関係の検出やブラックリスト拡張に独自性

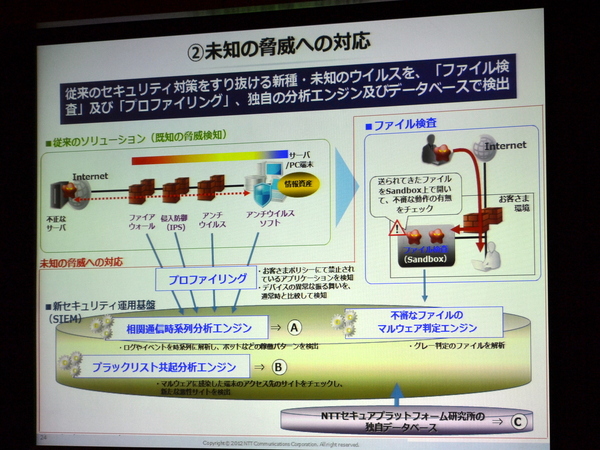

SIEMエンジンでは、既知の脅威や誤検知の排除を行なうため、既存のセキュリティ製品のログを独自に解析し、誤検知を排除する。そして、これらの従来型のセキュリティ対策をすり抜けてくる新種・未知のマルウェアを、サンドボックスで仮想実行したり、プロファイルと照らし合わせる。ここまでは他のベンダーの製品でも実現されているが、SIEMエンジンでは、「相関通信時系列分析エンジン」と「ブラックリスト共起分析エンジン」などの技術のほか、NTTセキュアプラットフォーム研究所の独自データベースというデータベースを用いることで、検出精度を大幅に向上させたという。

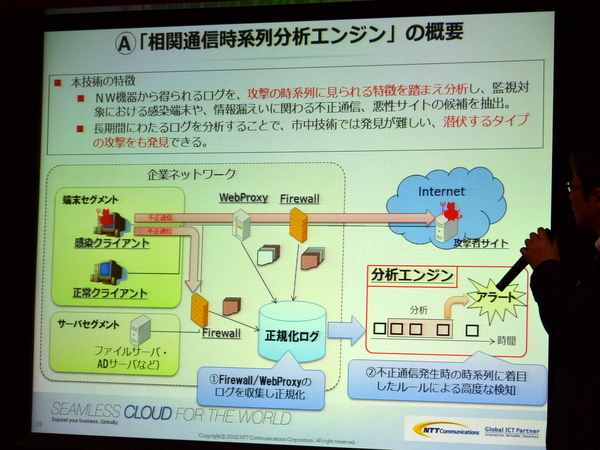

まず、相関通信時系列分析エンジンは、不正な通信の時系列に注目することで作られたルールとネットワークログを照らし合わせるもの。市販製品では難しい、長期に渡るログ解析によって、潜伏するタイプの攻撃も発見できる。

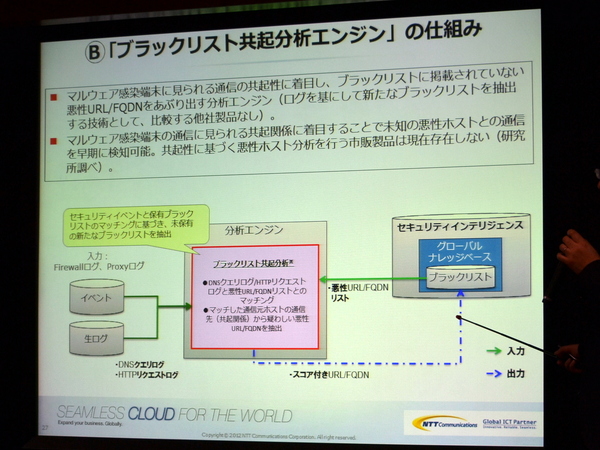

また、ブラックリスト共起分析エンジンは、マルウェアの感染時・感染後には、複数のサイトに多発的にアクセスされるという共起関係があることに着目したもの。用意されたブラックリストと、DNSやHTTPのトラフィックログを照らし合わせ、元のブラックリストに入っていない新規の悪性サイトを抽出する。こうした共起性に注目したブラックリスト生成技術は現在存在しておらず、「既存のブラックリストの約70倍の悪性サイトがあぶり出せる」という。

ブラックリストの元になるデータベースに関しても、単にハニーポットや動的解析で、悪性のIPアドレス/URLをリスト化しただけでなく、NTTセキュアプラットフォーム研究所独自の手法で精度を高めているという。たとえば、悪性URLの近傍探索という技術では、既知の悪性URLで異なるサブドメインの配下にある実行ファイルのパスなどを悪性URL候補として、検査対象に挙げる。また、悪性サイト間の構造を解析することで、攻撃の一連の流れをつかむことが可能になるという。

こうしたSIEMエンジンの導入により、誤検知は従来に比べ95%削減され、残りの5%も専門のエンジニアが手動で排除していくという。コストに関しても言及され、IDSやファイアウォールの基本的なマネージドサービスは従来の半額程度に削減。さらにライフサイクル管理を実現する高度なサービスでも、従来の料金の若干増しで提供でき、精度を上げるオプションメニューも提供できるという。

統合リスクマネジメントサービスを日米で提供

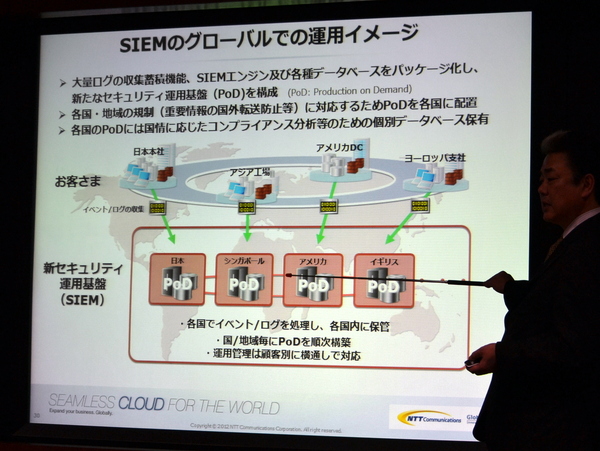

こうした技術を取り込んだSIEMエンジンはデータベースとパッケージ化され、グローバルに複数設置されるという。これは国や地域によって規制が異なるためで、国情に応じたコンプライアンス分析を行なうために個別のデータベースを保有する。また、オペレーションセンターもグローバルを前提としたGROC(Global Risk Operation Center)に発展させ、3段階のレベルに応じたオペレーション体制を構築したという。

また、セキュリティサービス基盤とオペレーション体制、そしてGlobal Enterprise Methtologyというリスク分析・評価手法を採用した「統合リスクマネジメントサービス」を日米で新たに提供する。サービスでは、ユーザーのICT環境のあらゆるリスクを洗い出し、改善計画の立案や継続的なモニタリングなどを提供し、PDCAサイクルを回していくという。

SIEMエンジンに関しては、自社のサービスだけではなく、直接競合する事業者やベンダー以外への外販も検討しており、特にアプライアンスは早期に投入される見込みとなっている。

この連載の記事

-

第20回

TECH

標的型攻撃には相手の“やる気”を削ぐのが一番! -

第19回

TECH

日本ラッド、タイガーチームサービスの脆弱性診断開始 -

第18回

TECH

2社に1社はボットに感染!チェック・ポイントのレポート -

第17回

TECH

各国から攻撃! おとり水道制御システム、公開18時間で標的に -

第16回

TECH

次世代セキュリティ製品の不名誉を返上するジュニパー -

第15回

TECH

マルウェア検知率100%を目指すマカフィーのサンドボックス -

第15回

TECH

標的型攻撃対策ではプロの常駐支援もあり? -

第14回

TECH

未知の脅威を防ぐ!サンドボックス搭載の新Software Blade -

第13回

TECH

ファイア・アイ創業者が語る国家レベルのサイバー攻撃 -

第11回

TECH

標的型攻撃に包括的な対策を提供するFortiOS 5.0 - この連載の一覧へ